身為公司的我們不斷地自問:我們能夠做些什麼才能為客戶提供更多價值,包括與我們合作夥伴的整合式解決方案。共同客戶可透過以下方式從我們與 Azure Active Directory 的整合中獲益:

首先,透過 Azure Active Directory 進行集中式身分和存取管理,提供單一登入、多因素認證,以及透過條件式認證進行存取。

其次,使用 Cloudflare Access(VPN 替代服務)對特定應用程式進行面向原則的存取。

第三,透過將內部應用程式連線到 Cloudflare 全球網路,而不必向整個網際網路開放,為內部應用程式提供額外的網路安全層。

讓我們回顧一下。

為何選擇 Zero Trust?

各種規模的公司都面臨著 IT 堆疊的加速數位轉型和日益分散的勞動力,這些挑戰改變了網路安全邊界的定義。我們遠離城堡加護城河模型,面向整個網際網路,需要對每個存取所有資源的使用者進行網路安全檢查。因此,所有公司都採用 Zero Trust 架構作為其雲端和 SaaS 旅程的重要組成部分,尤其是 Azure 廣泛雲端產品組合使用率漸增的公司。

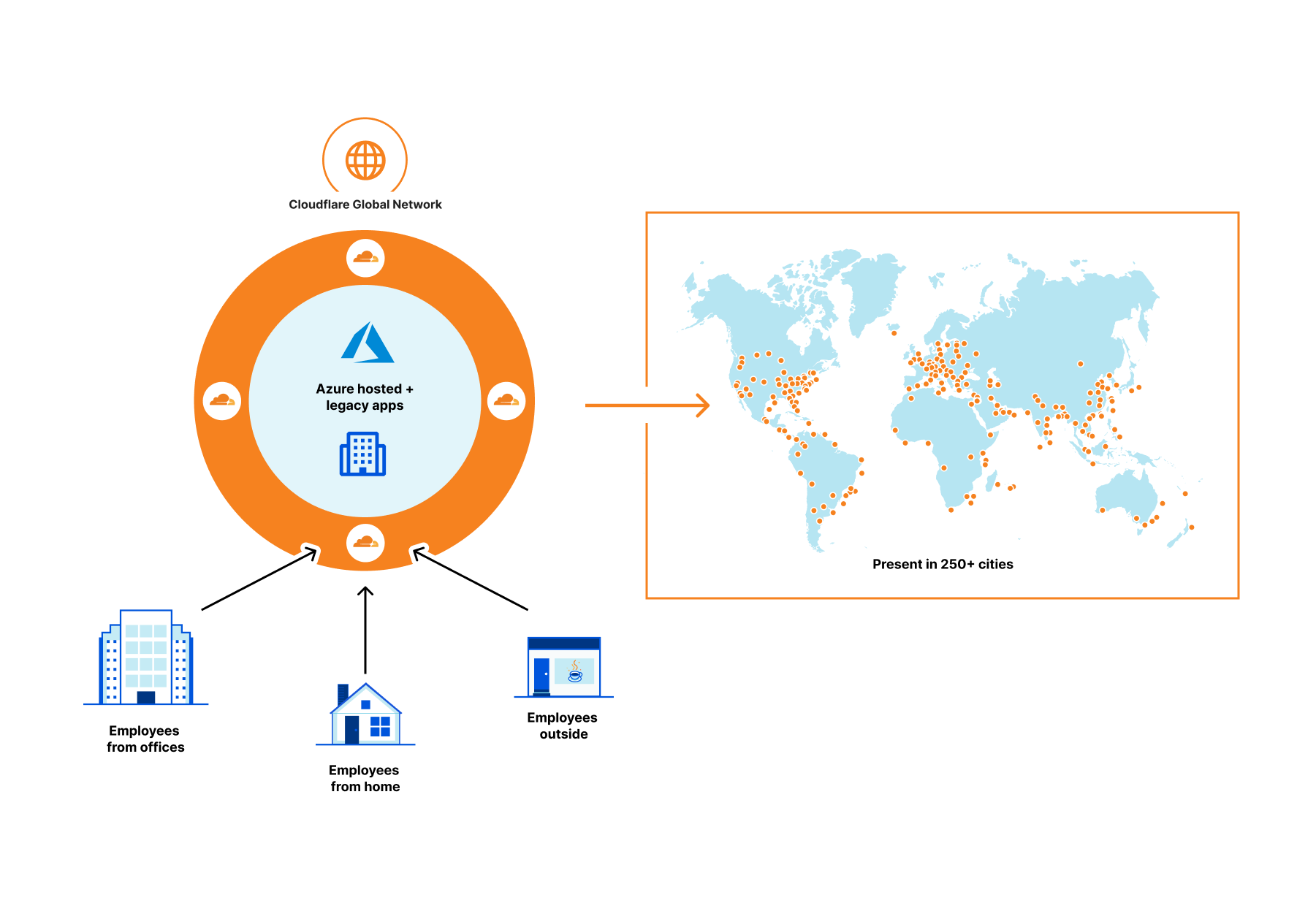

Cloudflare Access 提供對 Azure 託管的應用程式和內部部署應用程式的安全存取。此外,它還充當了連線至 Azure 和其他網際網路的世界最快速網路的入口。使用者可透過 Cloudflare 在全球 250 多個城市的網路,從他們的裝置或辦公室進行連線。您可以在該全球網路上使用 Cloudflare Zero Trust,以確保對每個資源的每個請求都會進行安全性評估,包括使用者身分識別。我們很高興能夠將這個安全的全球網路入口帶到 Azure 託管的應用程式和內部部署的應用程式。

此外,效能是我們除了安全性以外的主要優勢之一。Cloudflare 平均每秒為數百萬名在我們網路上保護其應用程式安全的客戶提供超過 3200 萬個 HTTP 請求。當這些應用程式無法在我們的網路上執行時,我們可以仰賴我們自己的全球專用骨幹,以及我們與全球 10,000 多個網路的連線來連接使用者。

我們很高興能將這個全球安全性和效能周邊網路作為我們適用於 Azure 託管的應用程式和內部部署應用程式的 Cloudflare Zero Trust 產品。

Cloudflare Access:現代化 Zero Trust 方法

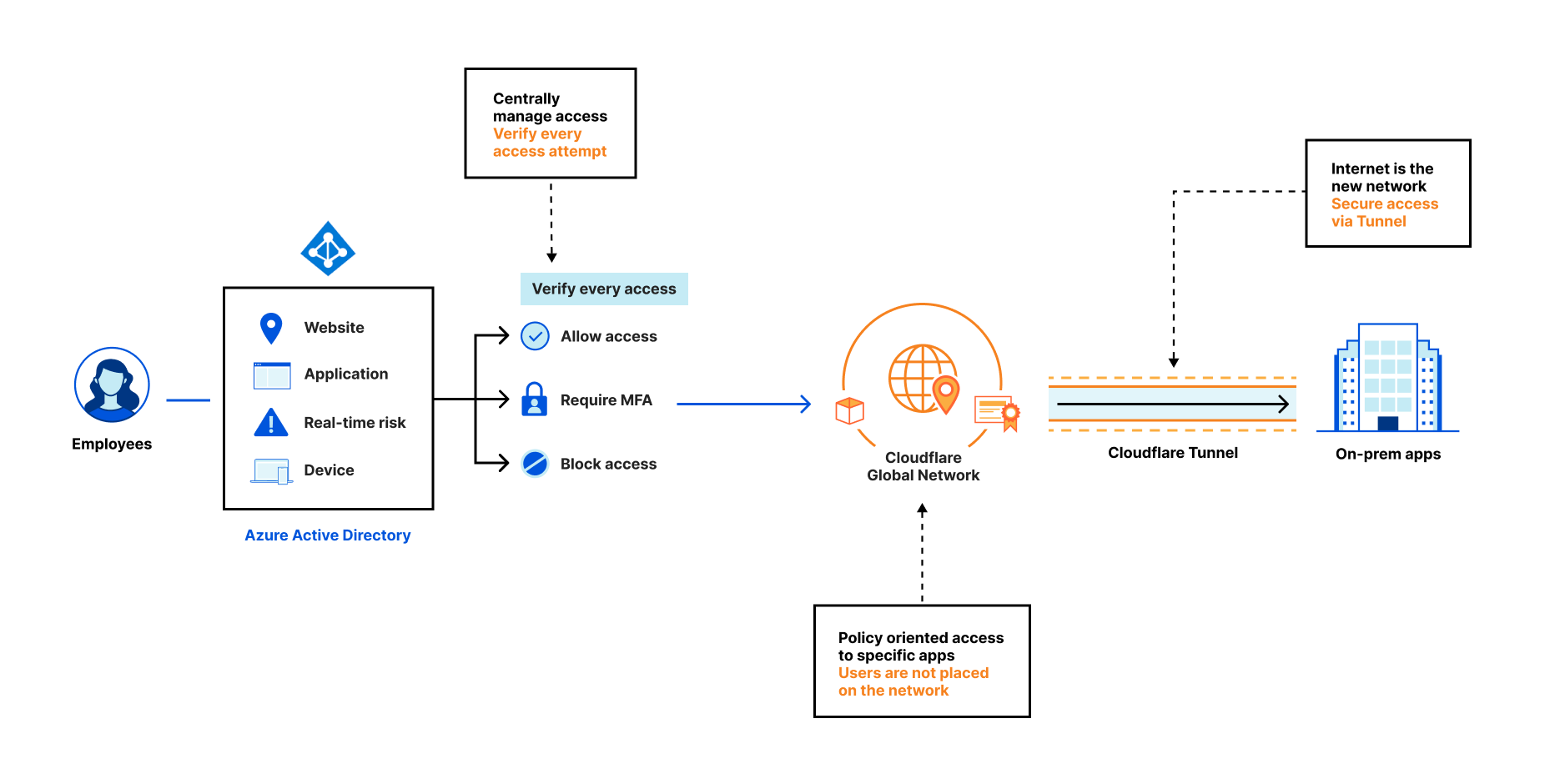

Cloudflare 的 Zero Trust 解決方案 Cloudflare Access 為內部管理的應用程式提供了現代化的認證方法。當 Azure 上的企業應用程式或內部部署的應用程式獲得 Cloudflare Access 保護後,就會具備類似 SaaS 應用程式的特質,且員工可透過簡易且一致的流程來登入這些應用程式。Cloudflare Access 充當統一的反向代理,透過確保每個請求都經過身分驗證、授權和加密來強制執行存取控制。

身分識別:Cloudflare Access 與現成可用的所有主要識別提供者(包括 Azure Active Directory)整合,允許使用您已經建立的原則和使用者,以提供對 Web 應用程式的條件式存取。例如,您可以使用 Cloudflare Access 來確保只有公司員工和沒有承包商可以進入您的內部看板,或者您可以鎖定在 Azure 上託管的或內部部署的 SAP 財務應用程式。

裝置:您可以將 TLS 與用戶端認證搭配使用,並僅限制連線至具有唯一用戶端憑證的裝置。Cloudflare 將確保連線裝置具有由公司 CA 簽署的有效用戶端憑證,並驗證使用者認證以授予對內部應用程式的存取權限。

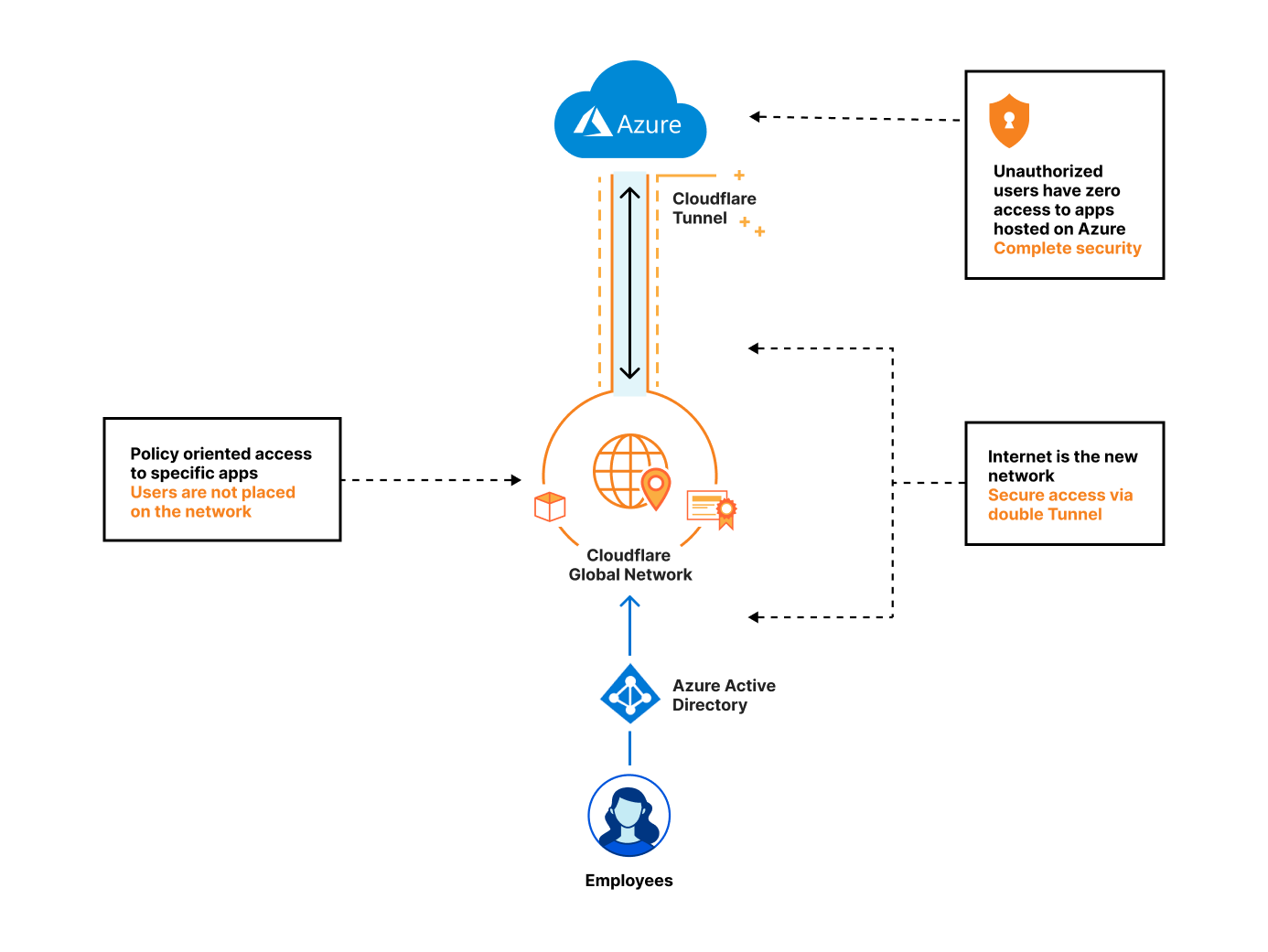

額外的安全性:是否想在內部應用程式前使用 Cloudflare Access,但又不想向整個網際網路開放該應用程式?為了獲得額外的安全性,您可以將 Access 與 Cloudflare Tunnel 結合使用。Cloudflare Tunnel 將從您的 Azure 環境直接連線到 Cloudflare 的網路,因此沒有可公開接入的 IP。

透過 Azure AD 和 Cloudflare Access 共同保護您的舊版應用程式和 Azure 託管的應用程式

對於內部部署的舊版應用程式,我們很高興地宣佈 Cloudflare 是 Azure Active Directory 安全混合式存取合作夥伴。Azure AD 安全混合式存取讓客戶能夠使用 SSO 認證集中管理其舊版內部部署應用程式的存取,而無需增加開發。從今日起,共同客戶可以輕鬆地使用 Cloudflare Access 解決方案作為額外的安全層,並在其舊版應用程式前提供內建效能。

傳統上,對於內部部署的應用程式,客戶必須變更其現有程式碼或新增額外的程式碼層,才能整合 Azure AD 或 Cloudflare Access 等功能。在 Azure Active Directory 安全混合式存取的協助下,客戶可以無縫整合這些功能,而無需太多的程式碼變更。整合後,客戶就可以利用下列 Azure AD 功能及其他功能:

- 多重要素驗證 (MFA)

- 單一登入 (SSO)

- 無密碼認證

- 統一使用者存取管理

- Azure AD 條件式存取和裝置信任

非常相似,Azure AD 和 Cloudflare Access 組合也可以用來保護您的 Azure 託管的應用程式。Cloudflare Access 可透過以下兩項整合,為 Azure 託管的應用程式或內部部署的應用程式提供安全的入口:

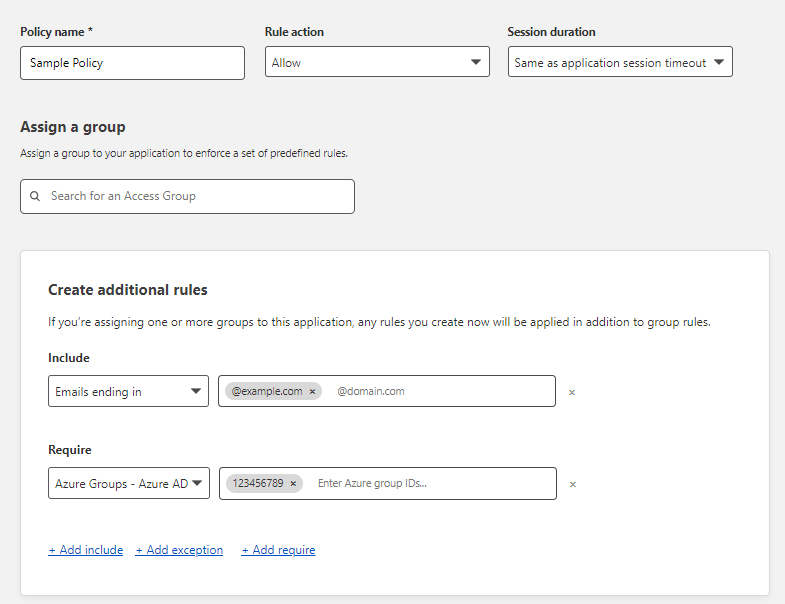

1. Cloudflare Access 與 Azure AD 的整合:

Cloudflare Access 是 Zero Trust 網路存取 (ZTNA) 解決方案,允許您在其應用程式中設定精確的存取原則。您可以將 Microsoft Azure Active Directory 與 Cloudflare Zero Trust 整合,並根據使用者身分、群組成員資格和 Azure AD 條件式存取原則建置規則。使用者將使用其 Azure AD 憑證進行認證,並連線到 Cloudflare Access。其他原則控制措施包括裝置狀態、網路、位置等。設定通常只需不到幾個小時!

2. Cloudflare Tunnel 與 Azure 的整合:

Cloudflare Tunnel 可以公開在 Microsoft Azure 平台上執行的應用程式。請參閱安裝和設定 Cloudflare Tunnel 的指南。此外,一個預先建置的 Cloudflare Linux 映像存在於 Azure 市場上。若要簡化 Azure 應用程式連線到 Cloudflare 網路的程序,請將預先建置的映像部署到 Azure 資源群組。Cloudflare Tunnel 現可在 Microsoft 的 Azure 市場上使用。

「混合式工作環境加速了雲端轉換,並增加了各地對資訊長的需求,為員工提供安全且高效能的應用程式存取。對於自託管的應用程式尤其如此。Cloudflare 透過 Cloudflare Access 的全球網絡安全周邊提供了這一額外的安全層以及 Azure Active Directory,使員工能夠以安全和高效的方式從任何地方完成工作。」Microsoft Azure Active Directory 的首席計畫經理 David Gregory 說道。

結論

過去十年來,Cloudflare 建成了世界上最快速、最可靠、最安全的網路之一。您現在可以透過上述整合,將該網路用作 Azure 託管應用程式的全域安全性和效能周邊,操作很簡單。

後續計劃

接下來的幾個月內,我們將進一步強化與 Microsoft Azure 的整合,讓客戶能夠更好地實施我們的 SASE 周邊。

如果您現在正在使用 Cloudflare Zero Trust 產品,而且對於運用這些與 Azure 的整合感興趣,請造訪我們上方的開發人員文件以瞭解如何啟用。如果您想要深入瞭解或有其他疑問,請填寫表單或聯絡您的 Cloudflare CSM 或 AE,我們非常樂意為您提供協助。