La red de Cloudflare abarca más de 310 ciudades en más de 120 países, donde nos interconectamos con más de 13 000 proveedores de red para ofrecer una amplia gama de servicios a millones de clientes. La amplitud de nuestra red y de nuestra base de clientes nos proporciona una perspectiva única sobre la resiliencia de Internet, lo que nos permite observar el impacto de sus interrupciones. Gracias a la función de Cloudflare Radar, que hemos lanzado recientemente, este trimestre hemos empezado a explorar el impacto desde la perspectiva del enrutamiento, así como del tráfico, tanto a nivel de red como de ubicación.

El 1.er trimestre de 2024 comenzó con numerosas interrupciones de Internet. Los daños en los cables terrestres y submarinos causaron problemas en varios lugares, mientras que las intervenciones militares relacionadas con los conflictos geopolíticos en curso afectaron a la conectividad en otras zonas. Los gobiernos de varios países africanos, así como de Pakistán, restringieron el acceso a Internet, sobre todo móvil. Ciberdelincuentes conocidos como Anonymous Sudan se atribuyeron la responsabilidad de los ciberataques que interrumpieron el acceso a Internet en Israel y Baréin. El mantenimiento y los cortes de energía dejaron a los usuarios sin conexión, lo que provocó caídas en el tráfico. Y, por último, en un giro inusual, los problemas de RPKI, DNSy DNSSEC fueron algunas de las dificultades técnicas que interrumpieron la conectividad de los clientes a través de numerosos proveedores de red.

Como hemos indicado en el pasado, el objetivo de esta publicación es presentar un resumen panorámico de las interrupciones observadas, y no constituye una lista exhaustiva o completa de los problemas que se han producido durante el trimestre.

Corte de cables

Moov Africa Tchad

Los daños en el cable de fibra óptica que se produjeron en Camerún el 10 de enero interrumpieron aún más la conectividad de los clientes de AS327802 (Moov Africa Tchad / Millicom), proveedor de telecomunicaciones de Chad. Una publicación de Moov Africa Tchad en Facebook aclaraba (traducción): "En la tarde del 10 de enero de 2024, la conexión a Internet se ha visto afectada debido a un corte en la fibra óptica procedente de Camerún a través de la que Chad accede a Internet. Por otro lado, el cable que procede de Sudán lleva tiempo fuera de servicio. "No está claro si el corte del cable al que se hace referencia se produjo en Camerún o en Chad, y el problema mencionado sobre el cable de Sudán puede ser el que abordamos en nuestra publicación de resumen del 4º trimestre de 2023. Como país sin litoral, Chad depende de las conexiones terrestres de Internet hacia/a través de los países vecinos, y el mapa de cables AfTerFibre ilustra la dependencia del país de rutas de cable limitadas a través de Camerún y Sudán.

Los gráficos siguientes muestran que el tráfico de Moov Africa Tchad se interrumpió durante más de 12 horas desde el mediodía (UTC) del 10 de enero, y la interrupción también fue visible a nivel de país. La interrupción de la fibra también provocó una volatilidad significativa desde el punto de vista del enrutamiento, ya que el volumen de espacio de direcciones IPv4 anunciado cambió con frecuencia a nivel de red y de país durante la interrupción.

Asimismo, se observó una segunda interrupción menos grave durante la mañana (UTC) del 11 de enero. Según los informes, esa interrupción se debió a un supuesto ciberataque de Anonymous Sudan contra AS328594 (SudaChad Telecom), que es proveedor de acceso a Internet de Moov Africa Tchad.

Orange Burkina Faso

El 15 de febrero, se observó una interrupción del acceso a Internet breve (aproximadamente 30 minutos), pero significativa, en AS37577 (Orange Burkina Faso). La traducción de un comunicado publicado por el proveedor en las redes sociales afirmaba: "El incidente se debe a un corte de fibra, lo que ha provocado una interrupción de los servicios de Internet para ciertos clientes". Orange no especificó si se trató de un corte de fibra más localizado, o de daños en una de las fibras terrestres que atraviesan el país. El incidente desconectó completamente el acceso a la red, ya que la cantidad de espacio de direcciones IPv4 anunciadas del número de sistema autónomo se redujo a cero durante todo el tiempo.

MTN Nigeria

MTN Nigeria publicó el 28 de febrero el siguiente comunicado dirigido a sus clientes en redes sociales: "Nuestros clientes han estado experimentado problemas para conectarse a la red debido a una importante interrupción del servicio causada por numerosos cortes de fibra, que afectan a los servicios de voz y datos". Un informe publicado describió el impacto, señalando: “Millones de clientes en todo el país se han visto afectados por una interrupción que ha durado horas, especialmente en Lagos". La conectividad se interrumpió durante aproximadamente siete horas, entre las 13:30 y las 20:30 hora local (12:30 - 19:30 h. UTC). El proveedor publicó una actualización justo antes de la medianoche hora local en la que se indicaba que el servicio se había restablecido por completo.

Digicel Haiti

La interrupción del acceso a Internet durante 16 horas los días 2 y 3 de marzo en AS27653 (Digicel Haiti) obedeció a un corte de fibra doble como consecuencia de actos violentos relacionados con los intentos de derrocar al primer ministro Ariel Henry. Desde las 22:00 hora local del 2 de marzo (03:00 h. del 3 de marzo), se observó una interrupción total durante aproximadamente nueve horas. Una parte del tráfico se restableció aproximadamente durante dos horas y media, tras lo que se interrumpió prácticamente en su totalidad durante tres horas. Digicel Haiti desapareció de Internet, a efectos prácticos, durante la interrupción de nueve horas, ya que la red no anunció ningún espacio de direcciones IPv4 o IPv6 durante ese tiempo.

SKY (Filipinas)

La breve interrupción del tráfico observada en AS23944 (SKY) en Filipinas el 18 de marzo pudo estar relacionada con un corte de fibra. En una publicación en redes sociales, SKY informó: "Los servicios de SKY en varias áreas de Marikina, Pasig y Quezon City se están viendo afectados por un problema de corte de fibra", y enumeró las 45 áreas afectadas. La interrupción del tráfico fue más significativa entre las 20:00 h. y las 21:00 hora local (12:00 - 13:00 h. UTC), aunque el restablecimiento total tardó varias horas más. Solo se observó un impacto menor en el enrutamiento como resultado del corte de fibra.

Varios países africanos

El 14 de marzo, varios cables submarinos dañados frente a la costa occidental de África afectaron a la conectividad a Internet en varios países de África occidental y meridional. Según los informes, el daño fue causado por el desprendimiento de rocas bajo el agua, y además de interrumpir la conectividad a Internet, también causó problemas de disponibilidad de los servicios en la nube de Microsoft Azure y Office 365.

Los cables de Africa Coast to Europe (ACE), Submarine Atlantic 3/West Africa Submarine Cable (SAT-3/WASC), West Africa Cable System (WACS) y MainOne resultaron dañados y afectaron a 13 países africanos, incluidos Benín, Burkina Faso, Camerún, Costa de Marfil, Gambia, Ghana, Guinea, Liberia, Namibia, Níger, Nigeria, Sudáfrica y Togo.

Las interrupciones en Níger, Guinea y Gambia fueron comparativamente breves, ya que duraron entre menos de una hora y aproximadamente dos horas.

Sin embargo, las interrupciones se prolongaron durante varios días en países como Togo, Liberia y Ghana, donde el tráfico tardó varias semanas en volver a los niveles máximos observados anteriormente.

Los operadores de los países afectados intentaron mantener la disponibilidad trasladando el tráfico al cable submarino Equiano que, según se informó, experimentó un aumento de tráfico cuatro veces mayor, y al cable submarino de Maroc Telecom West Africa (Marruecos). El servicio en el cable SAT-3 se restableció por completo el 6 de abril, y las reparaciones en ACE se completaron el 17 de abril. Se espera que las reparaciones en WACS y MainOne concluyan el 28 de abril.

Puedes encontrar más detalles y comentarios en nuestra entrada del blog "Fallos en cables submarinos dejan sin Internet a varios países africanos".

Mar Rojo

El 24 de febrero, tres cables submarinos que atraviesan el Mar Rojo sufrieron daños, en concreto: Seacom/Tata, Asia Africa Europe-1 (AAE-1) y Europe India Gateway (EIG). Se cree que los cables fueron cortados por el ancla del Rubymar, un carguero dañado por un misil balístico el 18 de febrero. En el momento de la interrupción, Seacom confirmó los daños en su cable, si bien los propietarios de los otros dos cables, no publicaron ninguna notificación.

Aunque los cortes del cable, según se informó, afectaron a países del este de África, como Tanzania, Kenia, Uganda y Mozambique, Cloudflare Radar no observó pérdidas de tráfico en estos países.

Intervención militar

Sudán

El 2 de febrero, Cloudflare observó una pérdida de tráfico en AS15706 (Sudatel) y AS36972 (MTN Sudan), y el 7 de febrero se produjo una pérdida similar en AS36998 (Zain Sudan / SDN Mobitel). La interrupción en MTN Sudan se alinea con una publicación en las redes sociales del proveedor, en la que anunció (traducción): "Lamentamos la interrupción de todos los servicios debido a circunstancias ajenas a nuestro control. Si bien nos disculpamos por las molestias causadas por esta interrupción, les garantizamos que estamos haciendo todo lo que está en nuestra mano para restablecer el servicio lo antes posible, y se les notificará el restablecimiento del servicio". El 5 de febrero, varios días después de que comenzara la interrupción, Zain Sudan publicó un comunicado en redes sociales que decía (traducción): "Zain Sudan ha estado trabajando para mantener la comunicación y el servicio de Internet y continuar prestando servicio a sus valiosos clientes. Nos gustaría señalar que la interrupción actual de la red se debe a circunstancias fuera de nuestro control, y esperamos que la seguridad prevalezca y que el servicio se restablezca lo antes posible". Sudatel no publicó ninguna información sobre el estado de su red. El 4 de febrero, Digital Rights Lab - Sudan publicó en las redes sociales: "Nuestras fuentes han confirmado que las fuerzas paramilitares @RSFSudan se han hecho con el control de los centros de datos de los proveedores de acceso a Internet en Jartum, #Sudan". Es probable que las interrupciones de acceso a Internet observadas en estos proveedores estén relacionadas con estos controles, parte del conflicto militar que está ocurriendo en el país desde el 15 de abril de 2023.

Las interrupciones en estas redes variaron en duración. En Sudatel, el tráfico empezó a recuperarse el 11 de febrero. En Zain, Sudán, comenzó a restablecerse el 3 de marzo, tal y como corroboró una publicación en las redes sociales que anunciaba (traducción): "La red de Zain está volviendo a funcionar gradualmente y permite a sus clientes comunicarse de forma gratuita por tiempo limitado. Zain promete seguir trabajando para restaurar su red en el resto de estados". El tráfico en MTN Sudan seguía sin restablecerse a finales del primer trimestre.

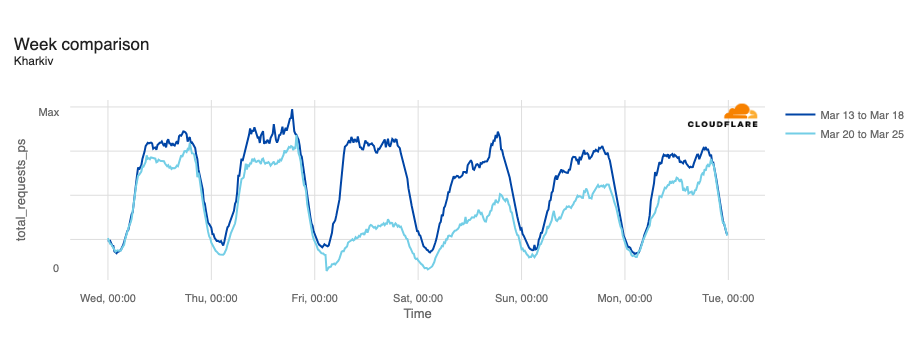

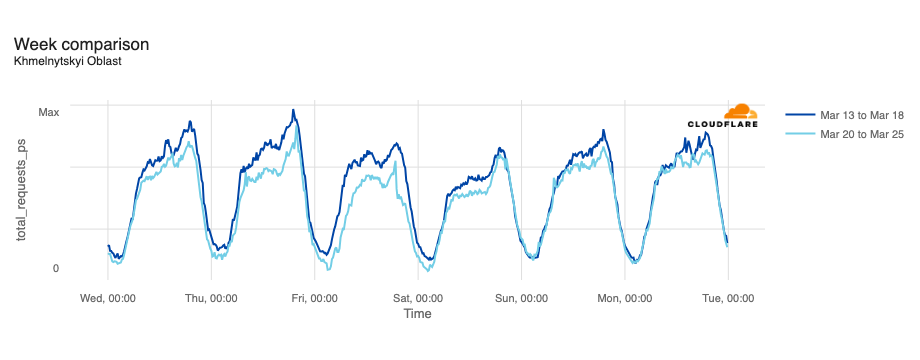

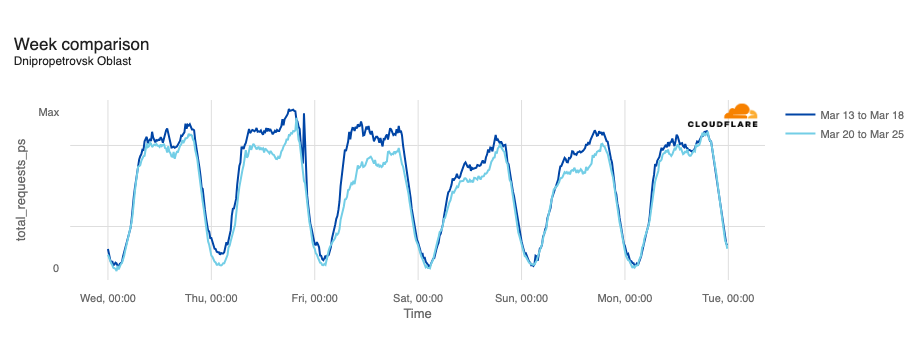

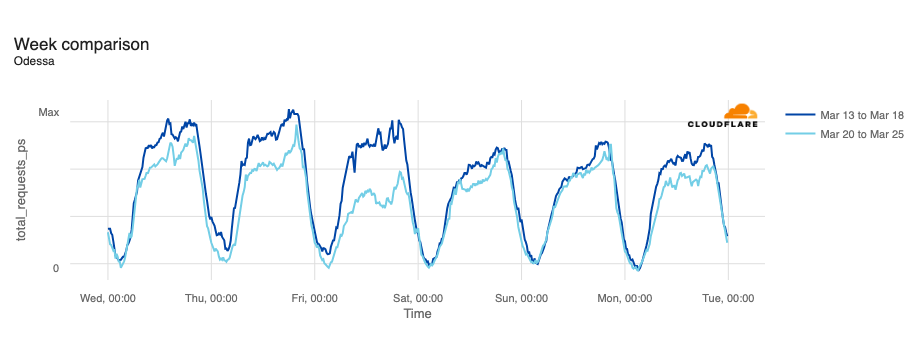

Ucrania

En febrero, la guerra entre Ucrania y Rusia cumplió dos años, y durante ese tiempo hemos cubierto una serie de interrupciones de Internet en Ucrania causadas por ataques relacionados con el conflicto. El 22 de febrero, los ataques aéreos rusos contra infraestructuras críticas en Ucrania dañaron instalaciones energéticas en todo el país, lo que provocó apagones generalizados. Estos cortes de energía restringieron el acceso a Internet en varias regiones de Ucrania, como Járkov, Zaporizhzhia, Odessa, la provincia de Dnipropetrovsk y la provincia de Jmelnitski. El tráfico disminuyó inicialmente alrededor de las 05:00 hora local (03:00 h. UTC), y cayó un 68 % en Járkov. Sin embargo, todas las regiones registraron niveles de tráfico más bajos durante varios días en comparación con la semana anterior.

Franja de Gaza

En nuestra publicación del blog "Resumen de las interrupciones de Internet en el 4º trimestre de 2023", observamos que a lo largo de octubre, noviembre y diciembre, Paltel (Palestine Telecommunications Company) publicó varios comunicados en redes sociales sobre las interrupciones en sus servicios de telefonía fija, móvil e Internet. Durante el 1.er trimestre de 2024, se observaron interrupciones similares el 12 de enero, el 22 de enero y el 5 de marzo. Paltel las atribuyó a la ofensiva en curso relacionada con la guerra con Israel.

Las interrupciones asociadas durante el trimestre variaron en duración, desde unas pocas horas hasta más de una semana. Cada interrupción se muestra en los gráficos siguientes, que reflejan el tráfico de Paltel en cuatro gobernaciones palestinas de la región de la Franja de Gaza. Si bien parece que el tráfico de la gobernación de Gaza se vio interrumpido pese a que la conectividad seguía disponible, se produjeron interrupciones completas en las gobernaciones de Khan Yunis, Rafah y Deir al-Balah.

12-19 de enero

22-24 de enero

5 de marzo

Ciberataques

Además del ciberataque mencionado anteriormente que afectó a la conectividad de AS327802 (Moov Africa Tchad / Millicom) el 11 de enero, otras interrupciones del acceso a Internet observadas fueron causadas por ciberataques en el 1.er trimestre.

HotNet Internet Services (Israel)

Anonymous Sudan lanzó, según se informó, un ataque contra AS12849 (HotNet Internet Services), un importante proveedor de telecomunicaciones israelí. Aparentemente, el ataque fue breve, ya que solo interrumpió el tráfico entre las 22:00 h. del 20 de febrero y las 00:00 h. del 21 de febrero, hora local (20:00-22:00 h. UTC del 20 de febrero). Aunque fue breve, el ataque dejó sin conexión al proveedor, ya que el volumen de espacio de direcciones IPv4 e IPv6 anunciado por HotNet se redujo a cero durante el periodo en el que se produjo el ataque.

Zain Bahrain

Anonymous Sudan también lanzó un ataque, según se informó, contra AS31452 (Zain Bahrain). Este ciberataque pareció ser menos grave que el que tuvo como objetivo a HotNet en Israel, pero también duró mucho más, ya que el tráfico se interrumpió entre las 20:45 h. del 3 de marzo y las 18:15 h. del 4 de marzo (hora local) (17:45 h. del 3 de marzo a 15:15 h. del 4 de marzo UTC). No se observó ningún impacto en el espacio de direcciones IP anunciado. Zain Bahrain reconoció la interrupción de la conectividad en una publicación en redes sociales el 4 de marzo (traducción): "Nos gustaría informarles de que algunos clientes podrían experimentar dificultades para utilizar algunos de nuestros servicios. Nuestro equipo técnico está trabajando para solucionarlo lo antes posible".

Numerosas redes en Ucrania

El 13 de marzo, varios proveedores de telecomunicaciones ucranianos, incluidos AS16066 (Triangulum), AS34359 (Link Telecom Ucrania), AS197522 (Kalush Information Network), AS52074 (Mandarun)y AS29013 (LinkKremen) fueron blanco de ataques. Parece que Triangulum fue el más afectado, ya que experimentó una pérdida casi total del tráfico entre el 13 y el 20 de marzo, como se muestra a continuación. Triangulum publicó una notificación en su sitio web, en la que anunció: "El 13 de marzo de 2024, varios hackers lanzaron ataques contra proveedores ucranianos. A las 10:28 a.m. del 13 de marzo de 2024, se produjo un fallo técnico a gran escala en la red de nuestra empresa, y como resultado fue imposible ofrecer servicios de comunicación electrónica. Los empleados de la empresa, junto con empleados de la Policía cibernética y el Centro nacional de coordinación de seguridad cibernética, están trabajando 24 horas del día para restablecer todos los servicios lo antes posible. Los servicios se irán restableciendo gradualmente. El restablecimiento completo podría tardar varios días".

Otros proveedores afectados experimentaron interrupciones de conectividad comparativamente más breves. La interrupción casi total en Mandarun duró aproximadamente un día, mientras que otras interrupciones duraron alrededor de siete horas, comenzando alrededor de las 11:30 hora local (09:30 h. UTC) del 13 de marzo. La conectividad volvió a los niveles normales alrededor de las 08:00 hora local (06:00 h. UTC) del 14 de marzo.

Interrupciones impuestas por los gobiernos

Comoras

Tras las protestas contra la reelección del presidente Azali Assoumani, las autoridades de Comoras restringieron el acceso a Internet el 17 de enero, según se informó. Aunque se observaron algunas interrupciones en el tráfico a nivel de país entre las 12:00 hora local del 17 de enero (09:00 h. UTC) y las 17:30 hora local del 19 de enero (14:30 h. UTC), la más evidente fue en el tráfico de AS36939 (Comores Telecom), que experimentó varios periodos de interrupción casi total durante dos días. Aunque Comores Telecom anuncia una cantidad limitada de espacio de direcciones IPv4, los días 17 y 18 de enero experimentó una volatilidad significativa, que llegó a cero en varias ocasiones.

Sudatel Senegal/Expresso Telecom and Tigo/Free (Senegal)

El 4 de febrero, el Ministro de Comunicación, Telecomunicaciones y Asuntos Digitales de Senegal ordenó la suspensión de la conectividad a Internet móvil desde las 22:00 hora local (22:00 h. UTC). El corte se produjo tras las protestas que estallaron tras el aplazamiento de las elecciones presidenciales. El tráfico de AS37196 (Sudatel Senegal/Expresso Telecom) cayó considerablemente en el momento en que entró en vigor el apagón, recuperándose alrededor de las 07:30 hora local (07:30 h. UTC) del 7 de febrero. El tráfico de AS37649 (Tigo/gratuito) cayó alrededor de las 09:30 hora local (09:30 h. UTC) del 5 de febrero, y el proveedor notificó a los clientes la suspensión a través de redes sociales. El tráfico en Tigo/Free se restableció alrededor de la medianoche hora local (00:00 h. UTC) del 7 de febrero, y el proveedor volvió a utilizar las redes sociales para comunicar a los clientes la disponibilidad del servicio. No se observaron cambios en el espacio de direcciones IP anunciado para ninguno de los proveedores, lo que indica que la suspensión de la conectividad a Internet móvil no se realizó a nivel de enrutamiento.

Poco más de una semana después, el 13 de febrero, el Gobierno de Senegal volvió a imponer la suspensión de la conectividad a Internet móvil en un esfuerzo por evitar "la difusión de mensajes de odio y subversivos en línea" antes de una manifestación prevista por grupos activistas que tenía como objetivo expresar su desacuerdo contra el aplazamiento de las elecciones presidenciales. La interrupción de Internet móvil fue más visible en Tigo/Free, con una duración desde las 10:15 h. a las 19:45 h. hora local (10:15 - 19:45 h. UTC).

Pakistán

Según un informe publicado, la Autoridad de Telecomunicaciones de Pakistán (PTA) confirmó la disponibilidad de los servicios de Internet durante el día 9 de febrero, cuando los ciudadanos debían acudir a las urnas para elegir un nuevo gobierno. Sin embargo, ese día, las autoridades paquistaníes cortaron el acceso a Internet móvil en todo el país durante la jornada electoral. Las autoridades atribuyeron la medida "a la necesidad de mantener la ley y el orden" a raíz de los actos violentos ocurridos el día anterior. El impacto del corte impuesto fue visible en varios proveedores de Internet en Pakistán, incluidos AS59257 (Zong/CMPak), AS24499 (Telenor Pakistan)y AS45669 (Jazz/Mobilink), y duró desde las 07:00 h. hasta las 20:00 h. (02:00 - 15:00 h. UTC). El tráfico se recuperó hasta los niveles esperados aproximadamente nueve horas después. Una publicación en el blog Pulse de Internet Society estimó que el cierre costó al país casi 18,5 millones de dólares en pérdidas en el producto interior bruto.

Chad

Se observaron varias interrupciones del acceso a Internet en Chad entre el 28 de febrero y el 7 de marzo. La primera comenzó a las 10:45 hora local del 28 de febrero y duró hasta las 18:00 hora local del 1 de marzo (09:45 h. del 28 de febrero - 17:00 h. del 1 de marzo). Los días 3, 4 y 7 de marzo también se observaron interrupciones más breves, de solo unas horas cada una. Los aparentes cortes se produjeron a raíz de la violencia política en el país. Se observaron caídas notables en el espacio de direcciones IPv4 anunciado agregado a través de las redes del país coincidiendo con los cierres del 28 de febrero, 3 de marzo y 4 de marzo, aunque no está claro por qué no se produjo una caída similar el 7 de marzo.

Interrupciones del suministro eléctrico

Tayikistán

Según un informe publicado, el 1 de marzo se produjo un apagón generalizado de varias horas en Tayikistán, posiblemente relacionado con el aumento del consumo de electricidad de la calefacción eléctrica por las gélidas temperaturas del país. La interrupción comenzó alrededor de las 11:00 hora local (06:00 h. UTC) y duró aproximadamente tres horas. El impacto en el tráfico de Internet del país se puede ver en el gráfico siguiente. Aunque el suministro eléctrico se restableció alrededor de las 14:00 hora local (09:00 h. UTC), el tráfico de Internet no recuperó los niveles "normales" hasta alrededor de las 05:00 hora local del día siguiente (medianoche UTC del 2 de marzo).

Si bien los cortes de energía suelen tener el mayor impacto en el tráfico de Internet, ya que se apagan los ordenadores y los enrutadores domésticos y de las oficinas, este corte también pareció afectar a la infraestructura de red del país dado que el volumen agregado de espacio de direcciones IPv4 anunciado en todo el país disminuyó ligeramente cuando se fue la luz.

Tanzania

El 4 de marzo, Tanzania Electric Supply Company Limited (TANESCO) publicó un comunicado en redes sociales sobre un apagón en curso. El anuncio confirmaba (traducción): "Tanzania Electric Supply Company Limited (TANESCO) ha notificado al público que se ha producido un error en el sistema de red nacional, lo que ha provocado la falta de servicio eléctrico en algunas zonas del país, incluida Zanzíbar. Nuestros expertos continúan trabajando para garantizar que el servicio eléctrico vuelva a su estado normal. La organización pide disculpas por las molestias ocasionadas". El apagón interrumpió la conectividad a Internet en Tanzania, provocando una caída en el tráfico entre las 13:30 y las 23:00 hora local (10:30 - 20:00 h. UTC).

Problemas técnicos

Orange España

El enrutamiento de redes es el proceso por el cual se selecciona una ruta a través de una o más redes, y en Internet, el enrutamiento se basa en el protocolo de puerta de enlace de borde (BGP). Históricamente, el intercambio de información de enrutamiento BGP se basaba en la confianza entre proveedores, pero con el tiempo, se han desarrollado mecanismos de seguridad como la infraestructura de clave pública de recursos (RPKI) para evitar el abuso del sistema por parte de ciberdelincuentes. RPKI es un método criptográfico de firma de registros que asocia un anuncio de ruta BGP con el número del sistema autónomo (AS) de origen correcto. Los registros ROA (autorización de origen de ruta) proporcionan un medio para verificar que el titular de un bloque de direcciones IP ha autorizado a un AS a originar rutas a uno o más prefijos dentro del bloque de direcciones. Cloudflare ha publicado una serie de entradas en el blog a lo largo de los años sobre la importancia de la RPKI y el soporte que ofrecemos. Si se implementan y configuran correctamente, las RPKI y las ROA ayudan a respaldar la seguridad del enrutamiento, evitando eficazmente comportamientos como el secuestro de BGP.

El RIPE NCC ("RIPE") es uno de los cinco registros regionales de Internet (RIR) que proporciona asignación y registro de recursos de Internet, y actividades de coordinación. La región del RIPE abarca Europa, Oriente Medio y Asia Central. El 3 de enero, un ciberdelincuente aprovechó la seguridad laxa de la cuenta por parte del RIPE y AS12479 (Orange España) y utilizó credenciales que encontró en la red pública de Internet para iniciar sesión en la cuenta del RIPE de Orange España. Una vez en control de la cuenta, el atacante publicó numerosas ROA con orígenes "falsos", haciendo que miles de rutas originadas por AS12479 fueran "no válidas para RPKI", lo que provocó que los operadores que rechazaran las rutas no válidas para RPKI dejaran de transportar gran parte del espacio IP de Orange España .

Debido a que Cloudflare aplica la validación de RPKI, también rechazamos las rutas no válidas para RPKI. Habríamos empezado a intentar llegar a Orange España a través de nuestra ruta predeterminada hacia algunos de nuestros proveedores de tránsito, pero como también realizan la validación de RPKI, el tráfico también se habría interrumpido dentro de las redes de esos proveedores. Por ello, desde la perspectiva de Cloudflare, este incidente provocó una caída del tráfico de Orange España entre las 16:45 y las 19:45 hora local (14:45 - 17:45 h. UTC), así como una caída notable del espacio de direcciones IPv4 anunciado de AS12479.

Orange España confirmó en las redes sociales el acceso indebido a su cuenta de RIPE, y como resultado del incidente, RIPE ha hecho obligatoria la autenticación en dos fases para los inicios de sesión. Para más información sobre el incidente, Doug Madory de Kentik y Ben Cartwright-Cox de bgp.tools han publicado análisis y cronologías detalladas.

MaxNet (Ucrania)

El 11 de enero, los clientes de AS34700 (MaxNet) en Ucrania sufrieron una interrupción de Internet de nueve horas. La pérdida de tráfico inicial se produjo alrededor de las 16:00 hora local (14:00 h. UTC), y se recuperó alrededor de la 01:00 hora local del 12 de enero (23:00 h. UTC del 11 de enero). Una publicación en las redes sociales del proveedor explicó el motivo de la interrupción (traducción): "¡Estimados clientes! Debido a la inundación de uno de los sitios centrales como consecuencia del mal funcionamiento de los servicios públicos, algunas zonas de la ciudad podrían sufrir interrupciones del servio, parciales o totales. Estamos haciendo todo lo posible para restablecer los servicios, pero llevará tiempo. Se publicará más información sobre el restablecimiento tan pronto como finalicen los trabajos de emergencia". Una publicación posterior confirmaba a los clientes el restablecimiento de la conectividad a Internet. Aparentemente, la inundación también afectó a la infraestructura de enrutamiento principal, ya que el volumen de espacio de direcciones IPv4 anunciado por MaxNet también se redujo a cero entre las 16:00 y las 22:00 hora local (14:00 - 20:00 h. UTC).

Plusnet (Reino Unido)

La interrupción del tráfico observada en AS6871 (Plusnet) en el Reino Unido el 15 de enero se calificó inicialmente como una "interrupción masiva" por parte del proveedor en respuesta a las quejas de los clientes en las redes sociales. Sin embargo, la causa subyacente de la interrupción resultó ser mucho menos sensacionalista. Aparentemente estaba relacionada con problemas con su servidor DNS. Debido a que los clientes no pudieron resolver correctamente los nombres de host utilizando las solucionadores de DNS predeterminados de Plusnet, finalmente se manifestó como una caída en el tráfico de la red durante aproximadamente dos horas, entre las 16:00 y las 18:00 hora local (y UTC). Los usuarios que configuraron sus sistemas para utilizar un solucionador de DNS de terceros, como el servicio 1.1.1.1 de Cloudflare, no experimentaron una interrupción del servicio.

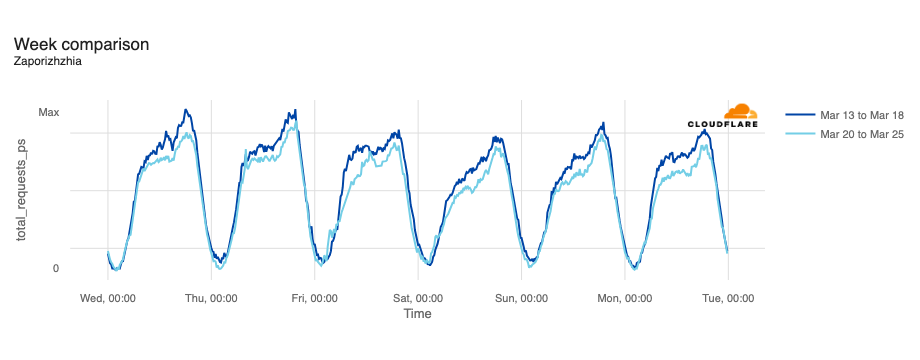

Rusia

Los problemas relacionados con el DNS también afectaron a los usuarios de Rusia en enero, aunque de una manera diferente a la que experimentaron los clientes de Plusnet en el Reino Unido. Un https://circleid.com/posts/20240130-dnssec-failure-causes-massive-website-outages-on-russian-internet fallo en el protocolo DNSSEC, del que se informó el 30 de enero, provocó que los dominios .ru quedaran inaccesibles durante varias horas. (DNSSEC crea un sistema de nombres de dominio seguro añadiendo firmas criptográficas a los DNS de registro existentes. La comprobación de su firma asociada, te permite verificar que un DNS de registro solicitado procede de su servidor de nombres autoritativo y no se ha alterado en el camino, a diferencia de un registro falso inyectado en un ataque man-in-the-middle).

El fallo de validación de DNSSEC generó respuestas SERVFAIL a las búsquedas de DNS en el solucionador 1.1.1.1 de Cloudflare para nombres de host en el dominio de nivel superior con código de país (ccTLD) .ru. Durante el pico, el 68,4 % de las solicitudes recibieron respuestas SERVFAIL. El Centro de coordinación del ccTLD .ru confirmó que estaba trabajando en el "problema técnico que afectaba a la zona .ru asociada a la infraestructura global de DNSSEC", pero no proporcionó más detalles sobre la causa, como un posible problema con un traspaso de clave DNSSEC. El ccTLD .ru también experimentó una interrupción similar relacionada con el DNSSEC durante varias horas el 16 de agosto de 2019.

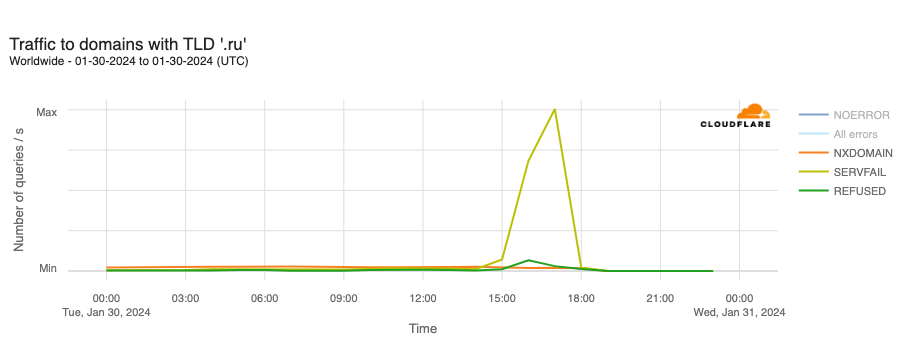

AT&T (Estados Unidos)

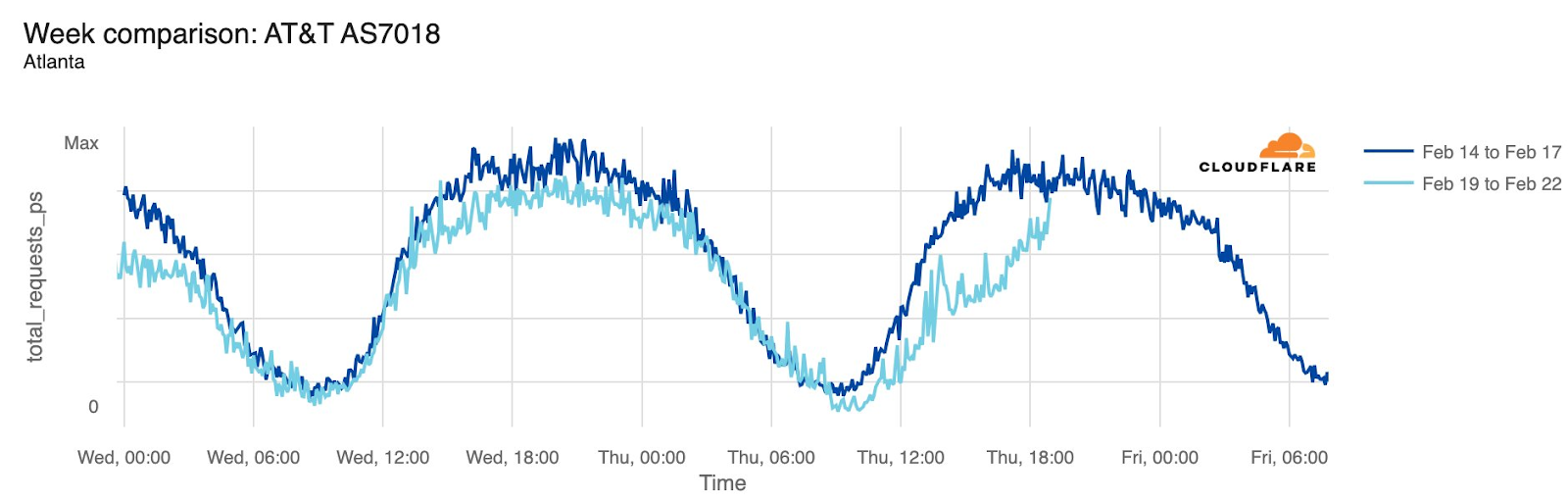

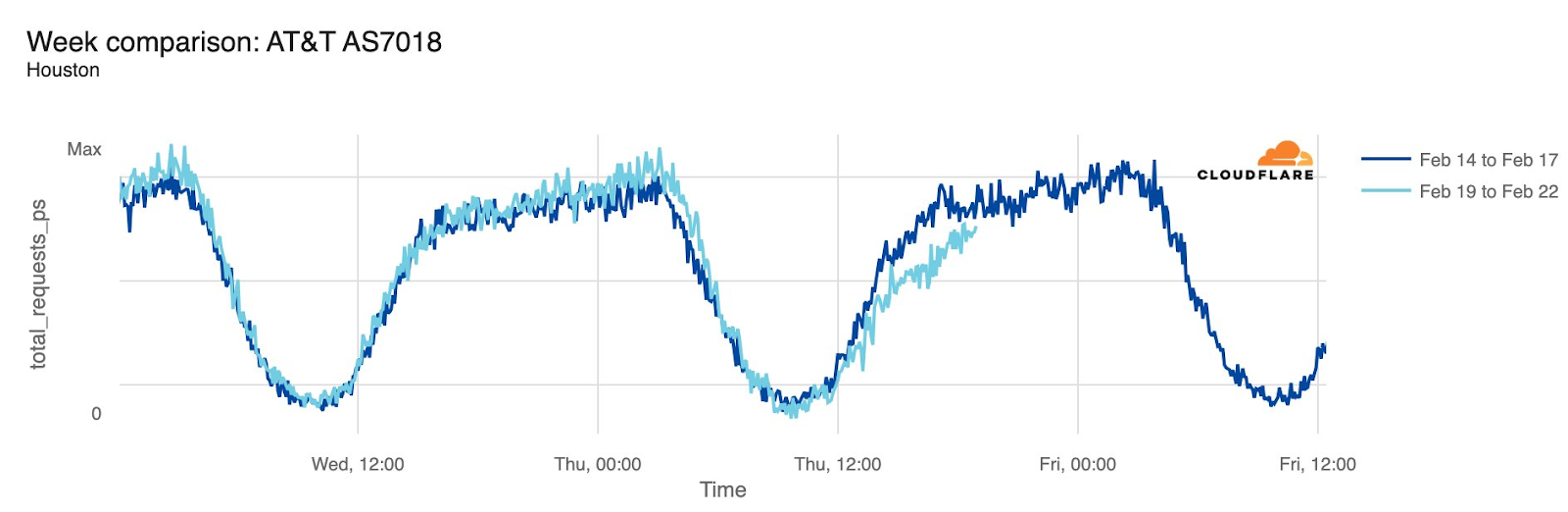

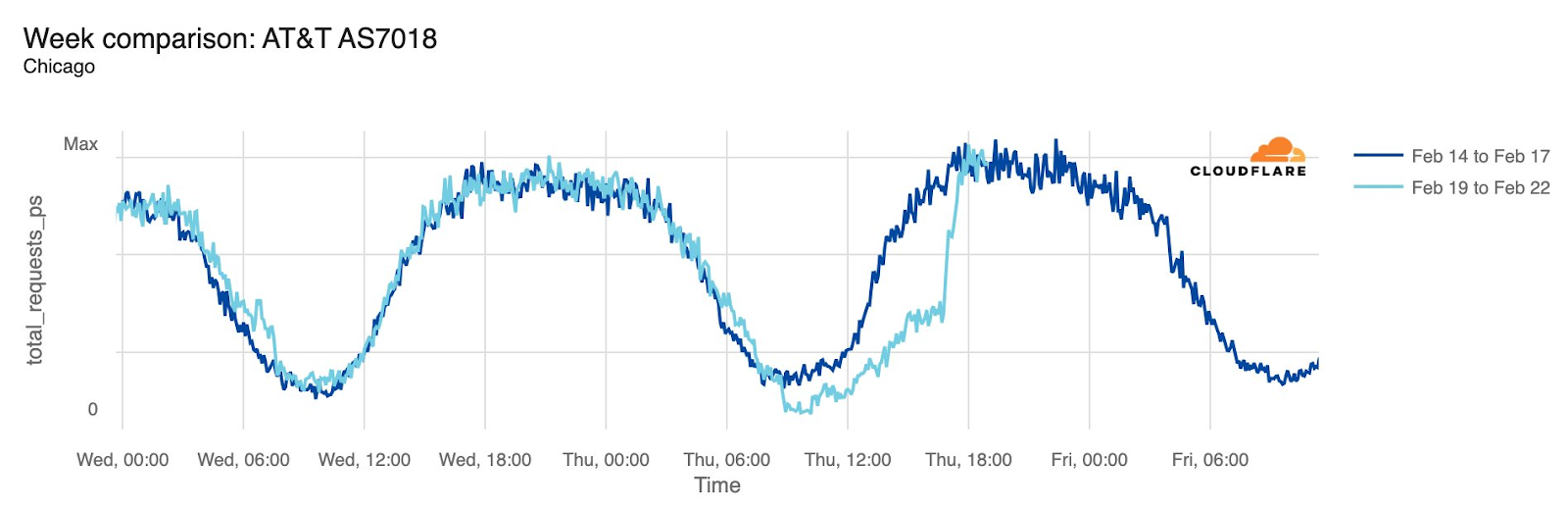

Justo antes de las 04:00 hora del este / 03:00 hora zona central de EE. UU. (09:00 UTC) del 22 de febrero, los clientes de AT&T en varias ciudades estadounidenses experimentaron interrupciones del servicio móvil. Las ciudades afectadas incluyeron Atlanta, Houston y Chicago, y la conectividad se interrumpió durante aproximadamente ocho horas. Los datos de Cloudflare mostraron que, cuando comenzó el problema, el tráfico de AT&T (AS7018) se redujo hasta un 45 % en Chicago y un 18 % en Dallas, en comparación con la semana anterior.

Una "actualización de la red" publicada por AT&T, confirmó: "Según nuestra revisión inicial, creemos que la interrupción de hoy se debió a la aplicación y la ejecución de un proceso incorrecto que utilizamos mientras ampliábamos nuestra red, no a un ciberataque".

Mantenimiento

Vodafone Egypt

Entre las 05:15 y las 11:30 hora local (03:15 - 09:30 h. UTC) del 5 de marzo, los clientes de AS36935 (Vodafone Egypt) experimentaron interrupciones en su conectividad a Internet móvil, y el tráfico observado de la red cayó hasta un 70 % por debajo de los niveles previstos. Una publicación en las redes sociales del proveedor indicó (traducción): "Lamentamos que algunas áreas se vean afectadas actualmente por las dificultades en el funcionamiento del servicio 4G debido a las actualizaciones que tuvieron lugar esta mañana". Como resultado de la interrupción de la red 4G, Vodafone se vio obligada a indemnizar a los clientes afectados, y también fue sancionada por la Autoridad Nacional de Regulación de las Telecomunicaciones (NTRA) de Egipto.

Ocean Wave Communication (Birmania)

Justo antes del mediodía hora local (05:15 h. UTC) del 12 de marzo, se observó una caída significativa del tráfico en AS136442 (Ocean Wave), proveedor de servicios de Internet de fibra para consumidores y empresas de Birmania. Una publicación en las redes sociales del proveedor confirmó (traducción): "Informamos a los clientes de Ocean Wave que no podrán acceder a Internet y, en caso de que haya conexión, será lenta debido al mantenimiento de la red". La interrupción de la conectividad duró aproximadamente siete horas, y el tráfico volvió a los niveles habituales justo antes de las 19:00 hora local (12:15 h. UTC).

Conclusión

Dos graves incidentes en cables submarinos en el primer trimestre volvieron a poner de manifiesto la importancia de proteger los cables submarinos y los riesgos asociados a su paso por/cerca de zonas geopolíticamente sensibles. Dada la dependencia de los cables submarinos para transportar el tráfico de Internet, este punto seguirá siendo un problema en los próximos años.

El incidente de Orange España también perfiló la importancia de proteger los recursos importantes desde el punto de vista operativo con la autenticación multifactor, un tema sobre el que Cloudflare ha escrito anteriormente. Organizaciones como RIPE desempeñan un papel decisivo en la sombra sobre el funcionamiento de Internet, lo que podría decirse que las obliga a tomar todas las precauciones prácticas a la hora de proteger sus sistemas para evitar que los ciberdelincuentes puedan interrumpir la conectividad a Internet.

El equipo de Cloudflare Radar supervisa constantemente las interrupciones de Internet y comparten sus observaciones en el Centro de incidentes de Cloudflare Radar, a través de las redes sociales y en publicaciones en el blog.Cloudflare.com. Síguenos en redes sociales en @CloudflareRadar (X), Cloudflare.social/@radar (Mastodon) y radar.Cloudflare.com (Bluesky), o ponte en contacto con nosotros por correo electrónico.