Benvenuti al terzo rapporto sulle minacce DDoS del 2023. Gli attacchi DDoS, o distributed denial-of-service, sono un tipo di attacco informatico che mira a disturbare i siti Web (e altri tipi di proprietà Internet) per renderli non disponibili per gli utenti legittimi, sovraccaricandoli con più traffico di quanto possano gestire, in modo simile a un conducente bloccato in un ingorgo sulla strada che porta al supermercato.

Vediamo molti attacchi DDoS di tutti i tipi e dimensioni e la nostra rete è una delle più grandi al mondo e comprende più di 300 città in oltre 100 paesi. Attraverso questa rete serviamo oltre 64 milioni di richieste HTTP al secondo nei momenti di picco e circa 2,3 miliardi di query DNS ogni giorno. In media, ogni giorno mitighiamo 140 miliardi di minacce informatiche. Questa colossale quantità di dati ci offre un punto di vista unico per comprendere il panorama delle minacce e fornire alla comunità l’accesso a tendenze DDoS approfondite e attuabili.

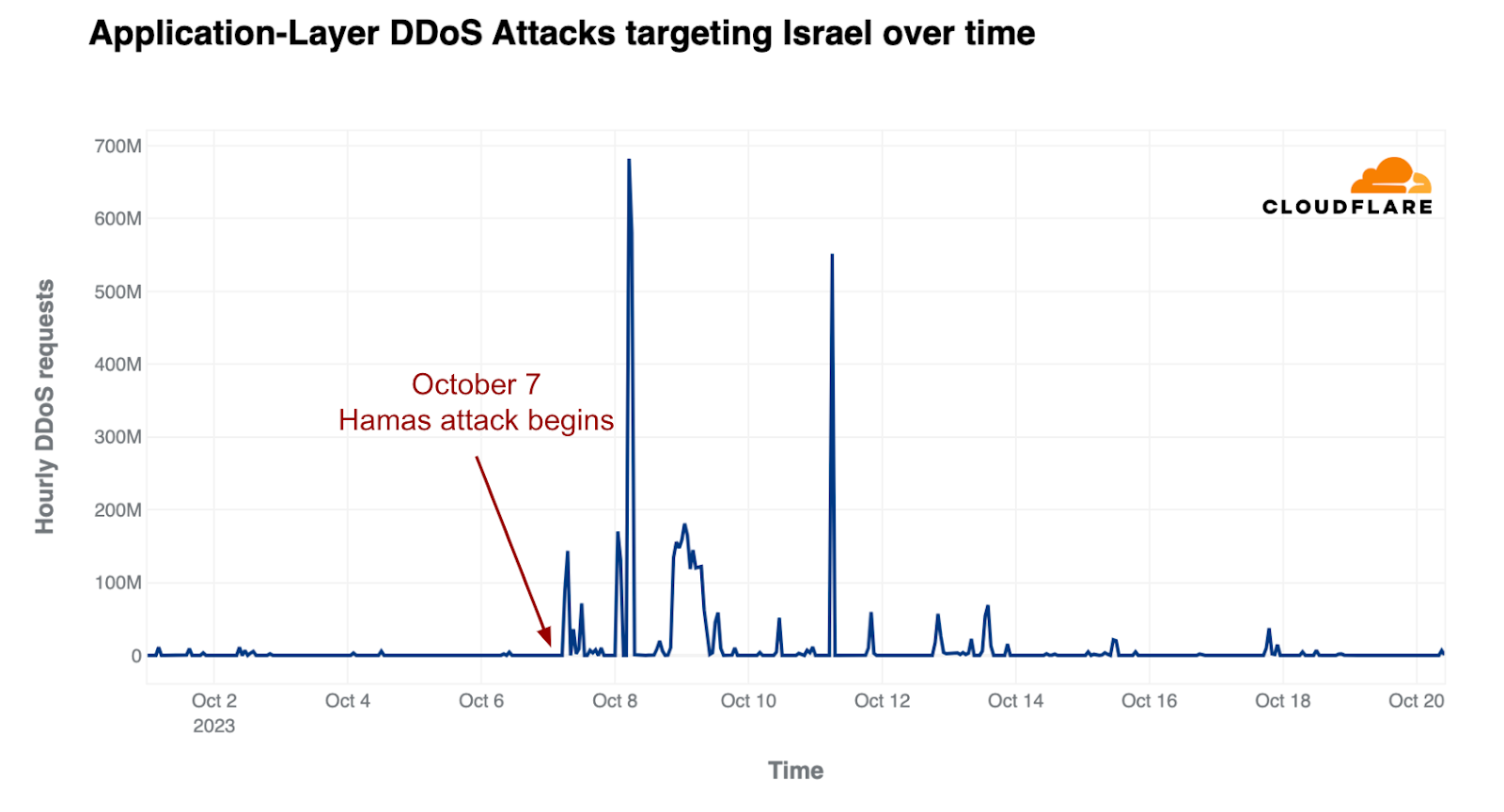

Nelle ultime settimane abbiamo osservato anche un aumento degli attacchi DDoS e di altri attacchi informatici contro i siti web dei giornali e dei media israeliani, nonché contro le istituzioni finanziarie e i siti web governativi. Anche i siti web palestinesi hanno registrato un aumento significativo degli attacchi DDoS. Visualizza la copertura completa qui.

Il panorama globale delle minacce DDoS

Nel terzo trimestre del 2023, Cloudflare ha dovuto affrontare una delle campagne di attacchi DDoS più sofisticate e persistenti mai registrate nella storia.

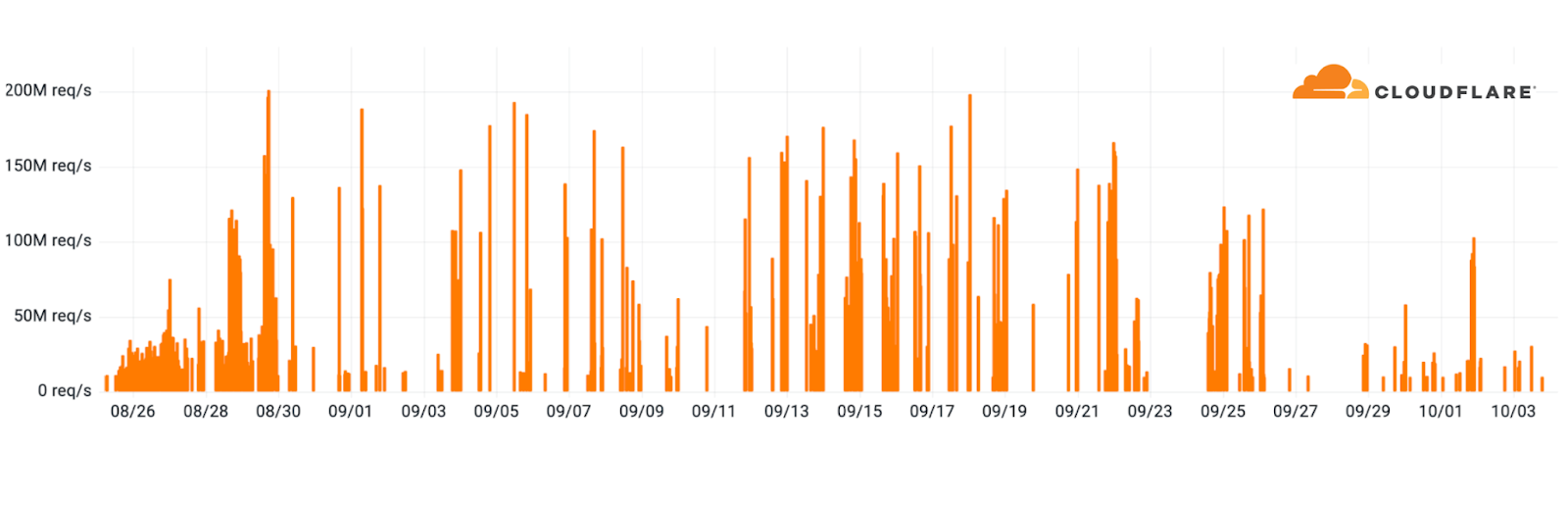

- Cloudflare ha mitigato migliaia di attacchi DDoS HTTP iper-volumetrici, 89 dei quali hanno superato i 100 milioni di richieste al secondo (rps) e con il picco più grande di 201 milioni di rps, una cifra tre volte superiore rispetto al precedente attacco più grande mai registrato (71 milioni di richieste al secondo).

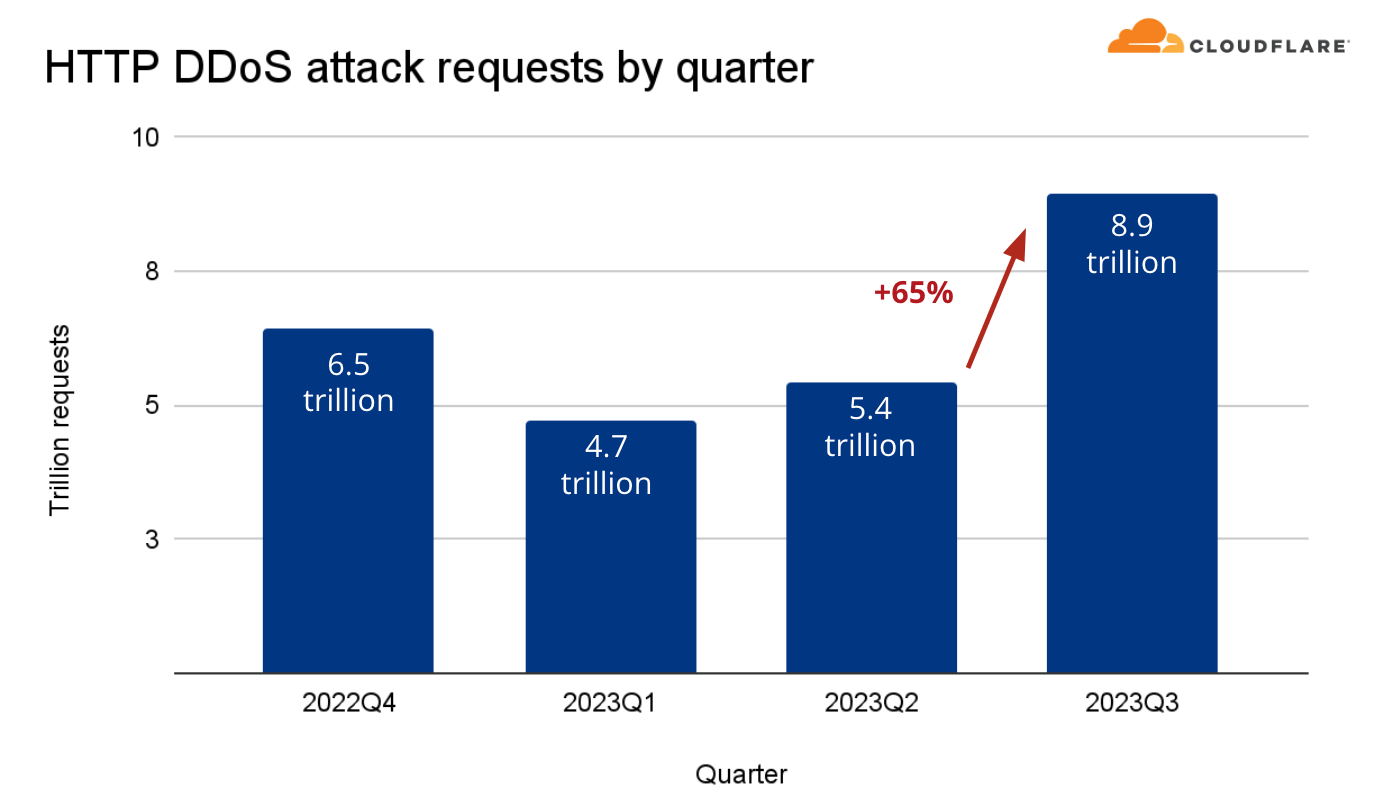

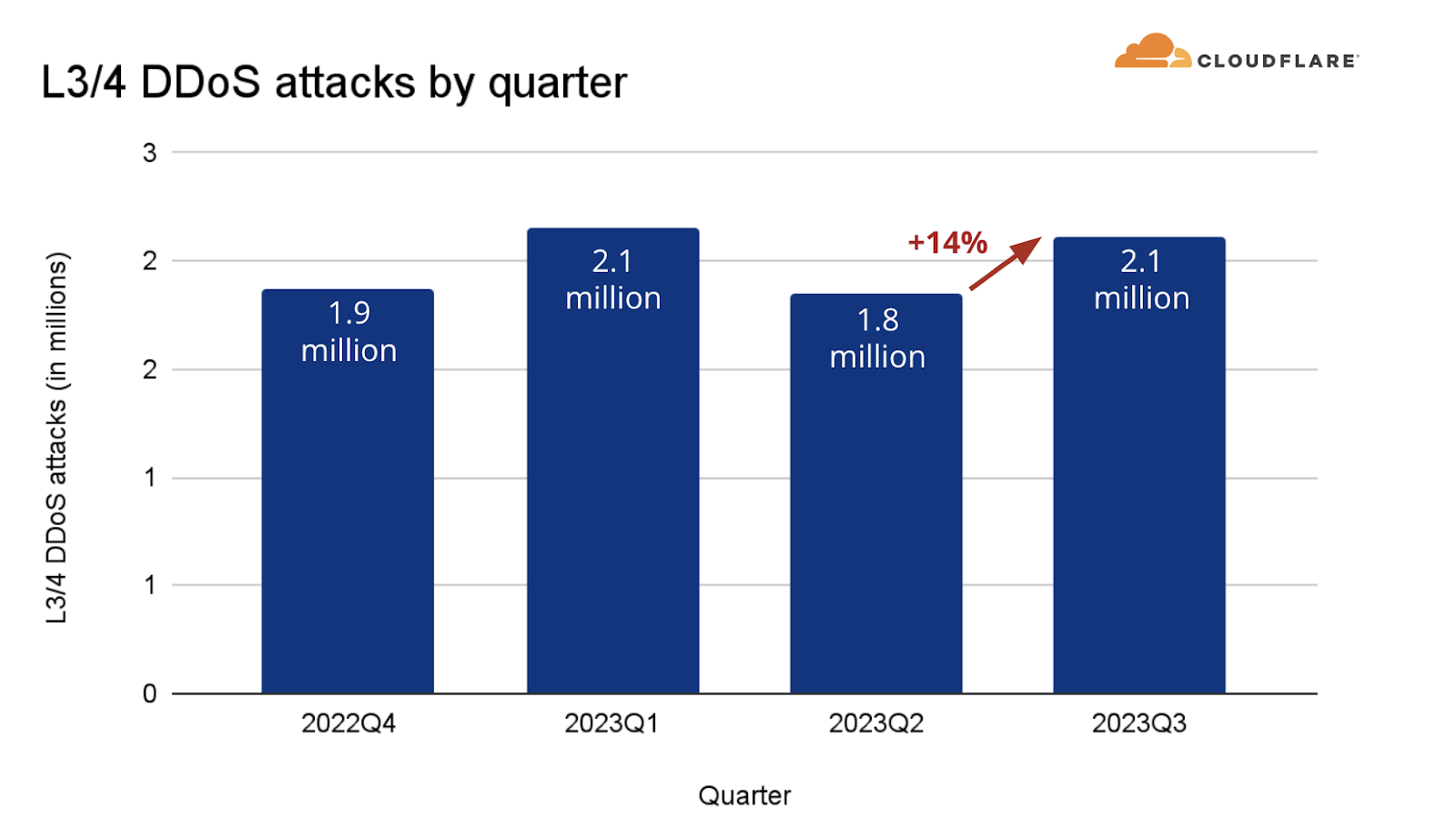

- La campagna ha contribuito a un aumento complessivo del 65% del traffico di attacchi DDoS HTTP nel terzo trimestre rispetto al trimestre precedente. Allo stesso modo, anche gli attacchi DDoS L3/4 sono aumentati del 14%.

- Le società di giochi e giochi d'azzardo sono state bombardate dal maggior volume di traffico di attacchi DDoS HTTP, superando il settore delle criptovalute rispetto all'ultimo trimestre.

Promemoria: una versione interattiva di questo rapporto è disponibile anche come file Report di Cloudflare Radar. Su Radar, puoi anche approfondire ed esplorare tendenze del traffico, attacchi, interruzioni e molti altri approfondimenti per il tuo settore, rete e Paese specifici.

Attacchi DDoS HTTP e attacchi iper-volumetrici

Un attacco DDoS HTTP è un attacco DDoS su Hypertext Transfer Protocol (HTTP). Prende di mira proprietà Internet HTTP come server di applicazioni mobili, siti Web di e-commerce e gateway API.

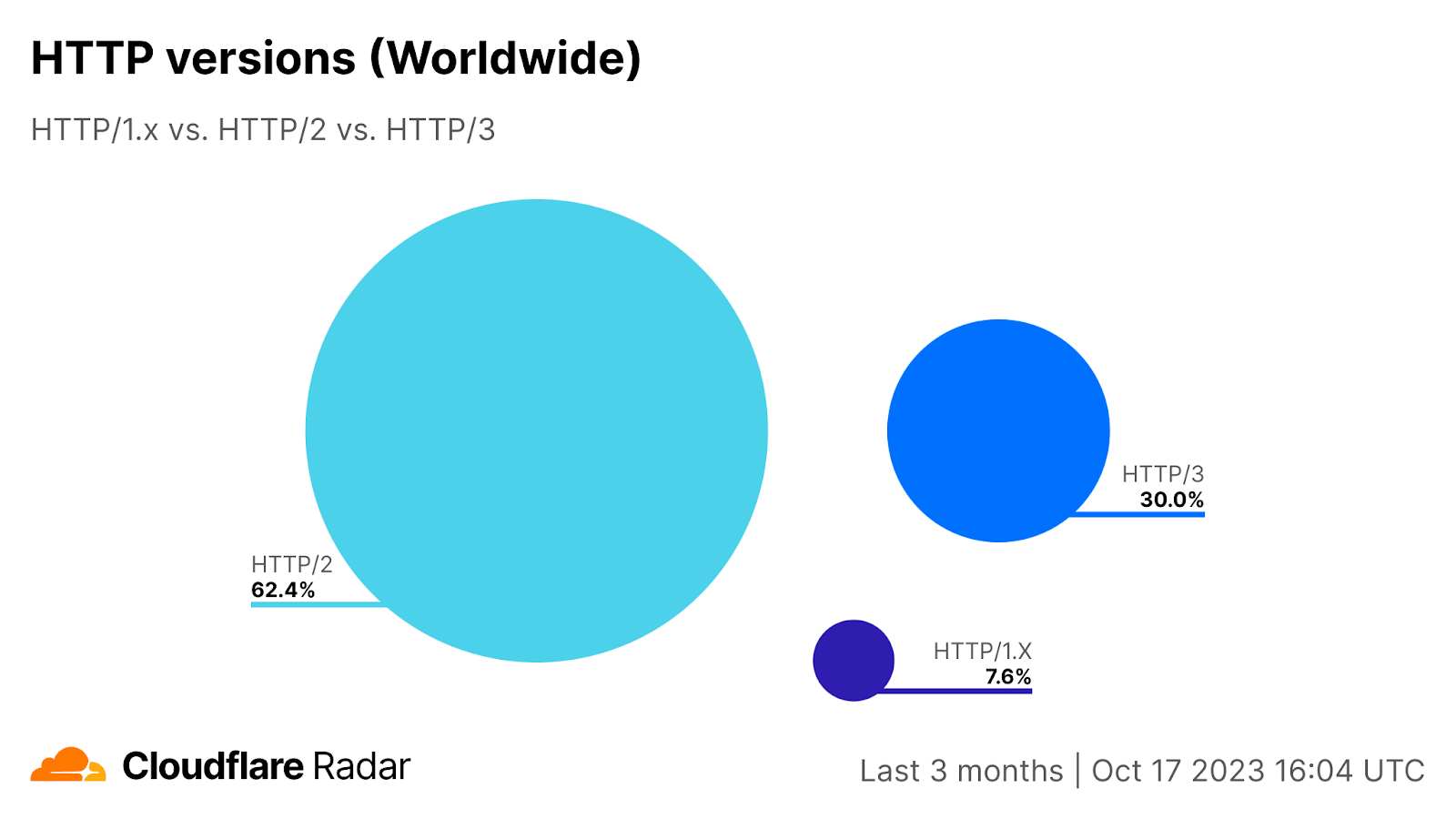

HTTP/2, che rappresenta il 62% del traffico HTTP, è una versione del protocollo destinata a migliorare le prestazioni dell'applicazione. Lo svantaggio è che anche HTTP/2 può aiutare a migliorare le prestazioni di una botnet.

Campagna di attacchi DDoS iper-volumetrici che sfruttano HTTP/2 Rapid Resets

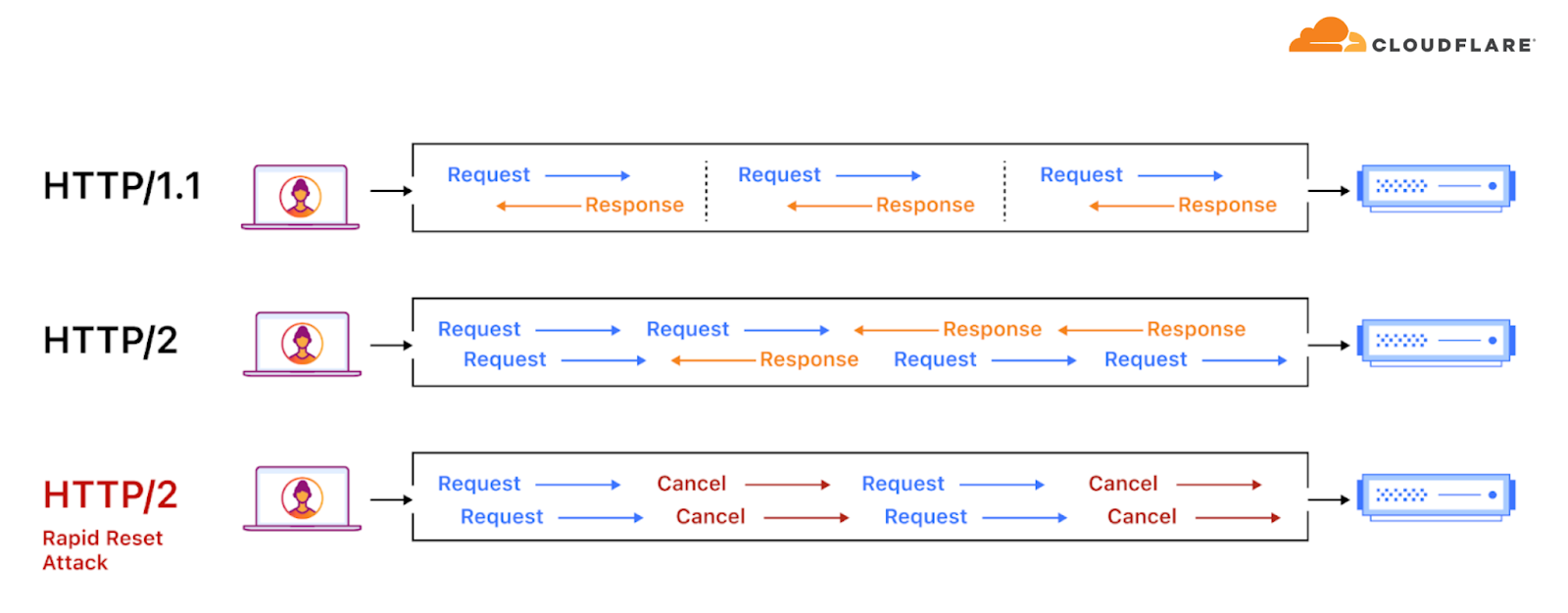

A partire dalla fine di agosto 2023, Cloudflare e vari altri fornitori sono stati soggetti a una campagna di attacchi DDoS sofisticata e persistente che sfruttava la vulnerabilità HTTP/2 Rapid Reset (CVE-2023-44487).

La campagna DDoS comprendeva migliaia di attacchi DDoS iper-volumetrici su HTTP/2 che hanno raggiunto un picco nell'ordine di milioni di richieste al secondo. La frequenza di attacco media era di 30 milioni di rps. Circa 89 attacchi hanno raggiunto un picco superiore a 100 milioni di rps e il più grande che abbiamo visto ha raggiunto i 201 milioni di rps.

I sistemi di Cloudflare hanno rilevato e mitigato automaticamente la stragrande maggioranza degli attacchi. Abbiamo implementato contromisure di emergenza e migliorato l’efficacia e l’efficienza dei nostri sistemi di mitigazione per garantire la disponibilità della nostra rete e di quella dei nostri clienti.

Consulta il blog di ingegneria che approfondisce il territorio di HTTP/2, cosa abbiamo imparato e quali azioni abbiamo intrapreso per rendere Internet più sicuro.

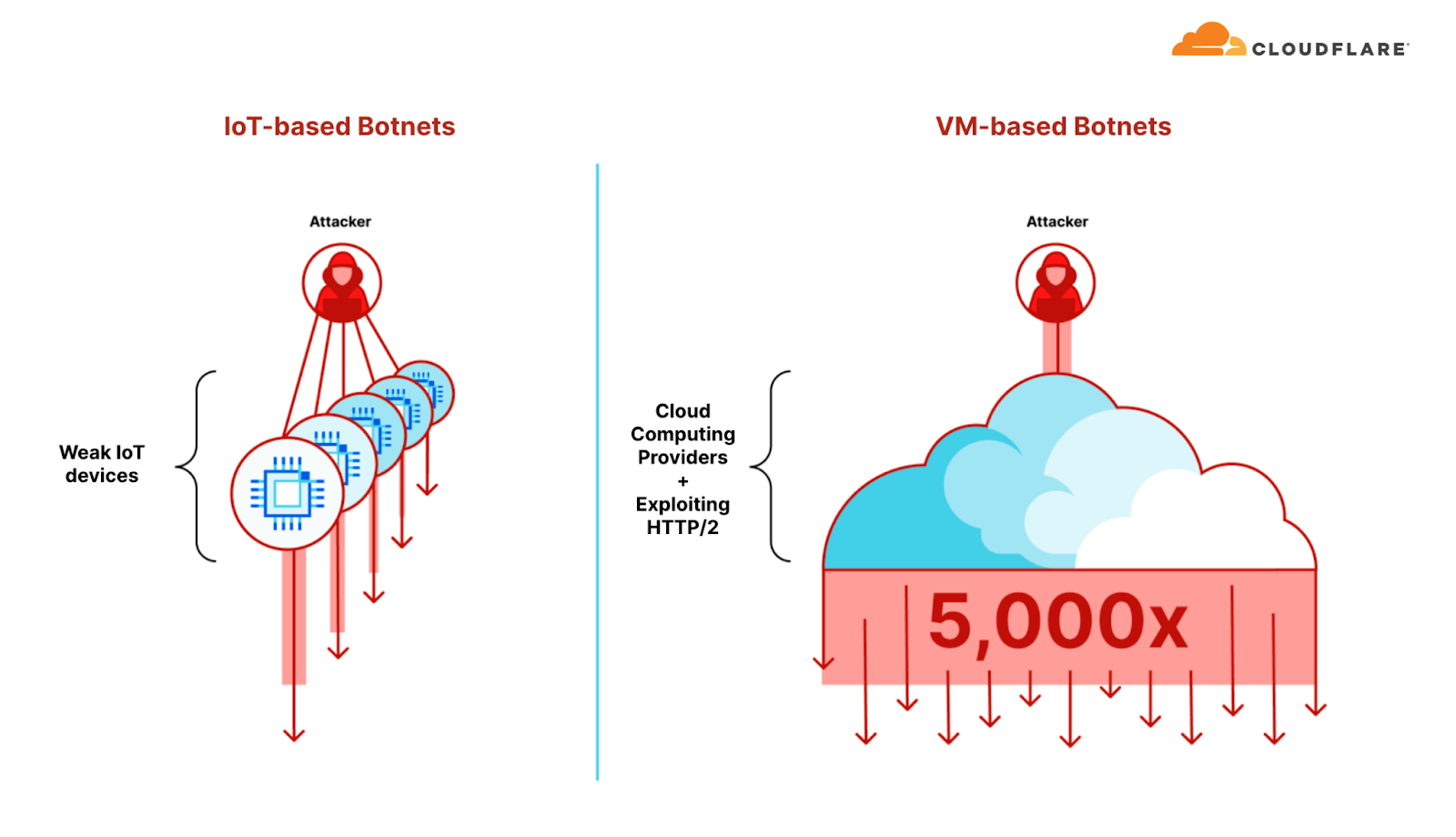

Attacchi DDoS iper-volumetrici abilitati da botnet basate su VM

Come abbiamo visto in questa campagna e in quelle precedenti, le botnet che sfruttano le piattaforme di cloud computing e sfruttano HTTP/2 sono in grado di generare fino a 5.000 volte più forza per nodo botnet. Ciò ha permesso loro di lanciare attacchi DDoS iper-volumetrici con una piccola botnet che comprendeva solo 5-20mila nodi. Per metterlo in prospettiva, in passato le botnet basate sull’IoT erano costituite da flotte di milioni di nodi e riuscivano a malapena a raggiungere qualche milione di richieste al secondo.

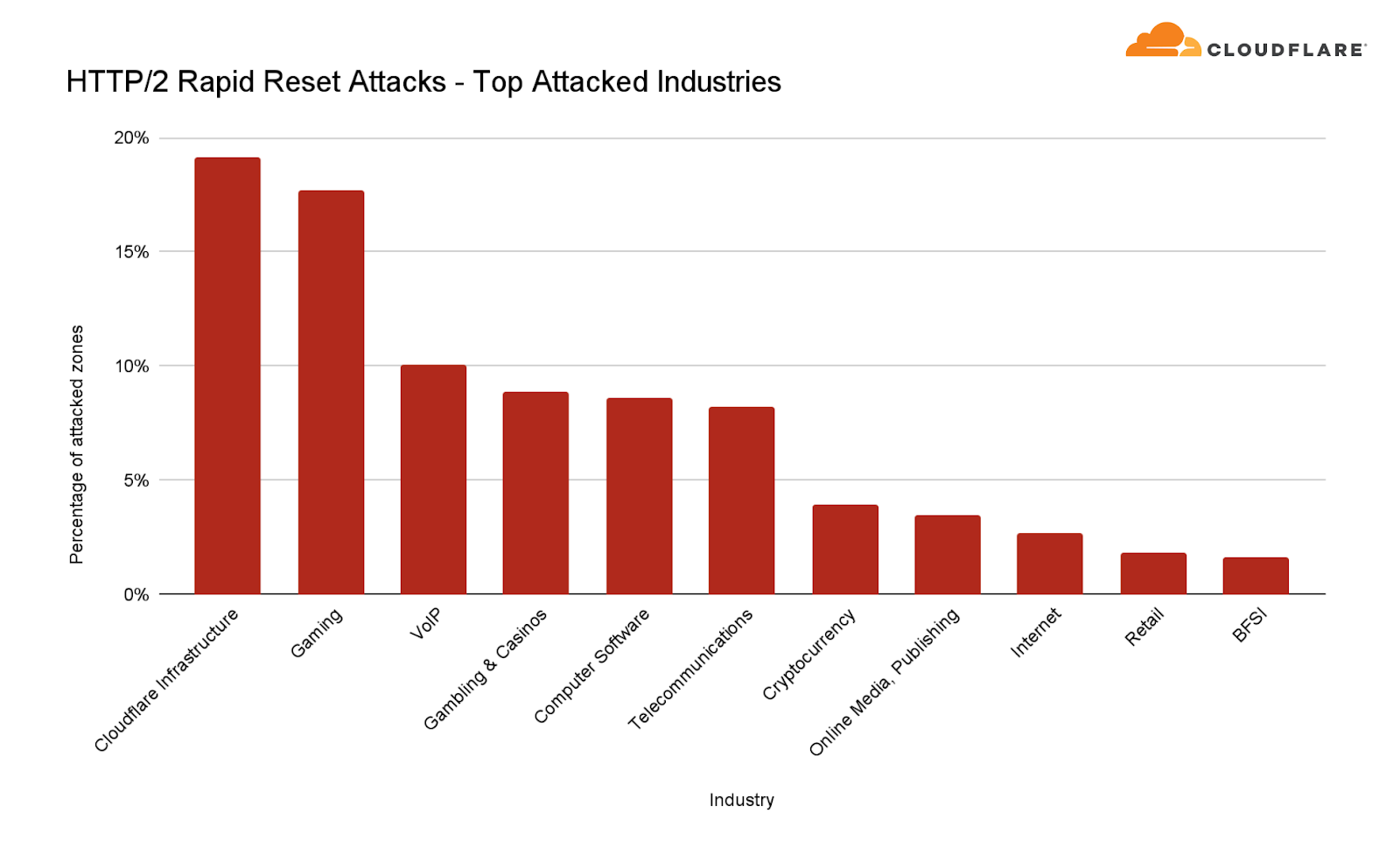

Analizzando la campagna DDoS durata due mesi, possiamo vedere che l’infrastruttura Cloudflare era l’obiettivo principale degli attacchi. Più specificamente, il 19% di tutti gli attacchi ha preso di mira i siti Web e le infrastrutture di Cloudflare. Un altro 18% ha preso di mira le società di gioco e il 10% ha preso di mira fornitori VoIP ben noti.

Il traffico degli attacchi DDoS HTTP è aumentato del 65%

La campagna di attacco ha contribuito ad un aumento complessivo della quantità di traffico di attacchi. Lo scorso trimestre, il volume degli attacchi DDoS HTTP è aumentato del 15% su base trimestrale. In questo trimestre è cresciuto ancora di più. Il volume degli attacchi è aumentato del 65% su base trimestrale fino a raggiungere la cifra sconcertante totale di 8,9 trilioni di richieste DDoS HTTP che i sistemi Cloudflare hanno rilevato e mitigato automaticamente.

Oltre all’aumento del 65% degli attacchi DDoS HTTP, abbiamo riscontrato anche un lieve aumento del 14% degli attacchi DDoS L3/4, simili ai dati osservati nel primo trimestre di quest’anno.

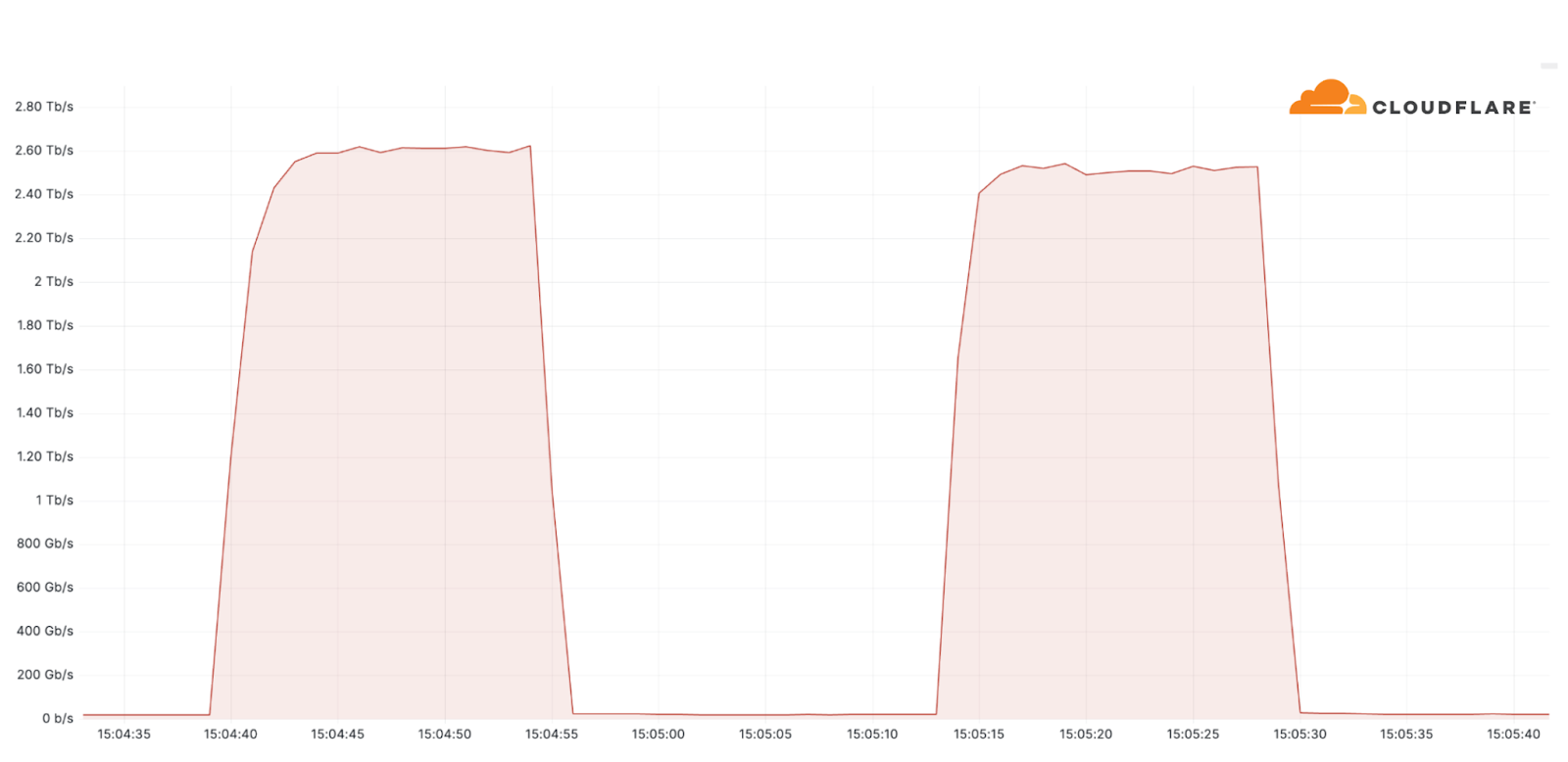

Un aumento degli attacchi DDoS volumetrici di grandi dimensioni contribuisce a questo aumento. Nel terzo trimestre, le nostre difese DDoS hanno rilevato e mitigato automaticamente numerosi attacchi DDoS nell'ordine di terabit al secondo. Gli attacchi più grandi che abbiamo visto hanno raggiunto il picco di 2,6 Tb/s. Era un flood UDP che è stato lanciato da una botnet che era una variante di Mirai.

Principali fonti di attacchi DDoS HTTP

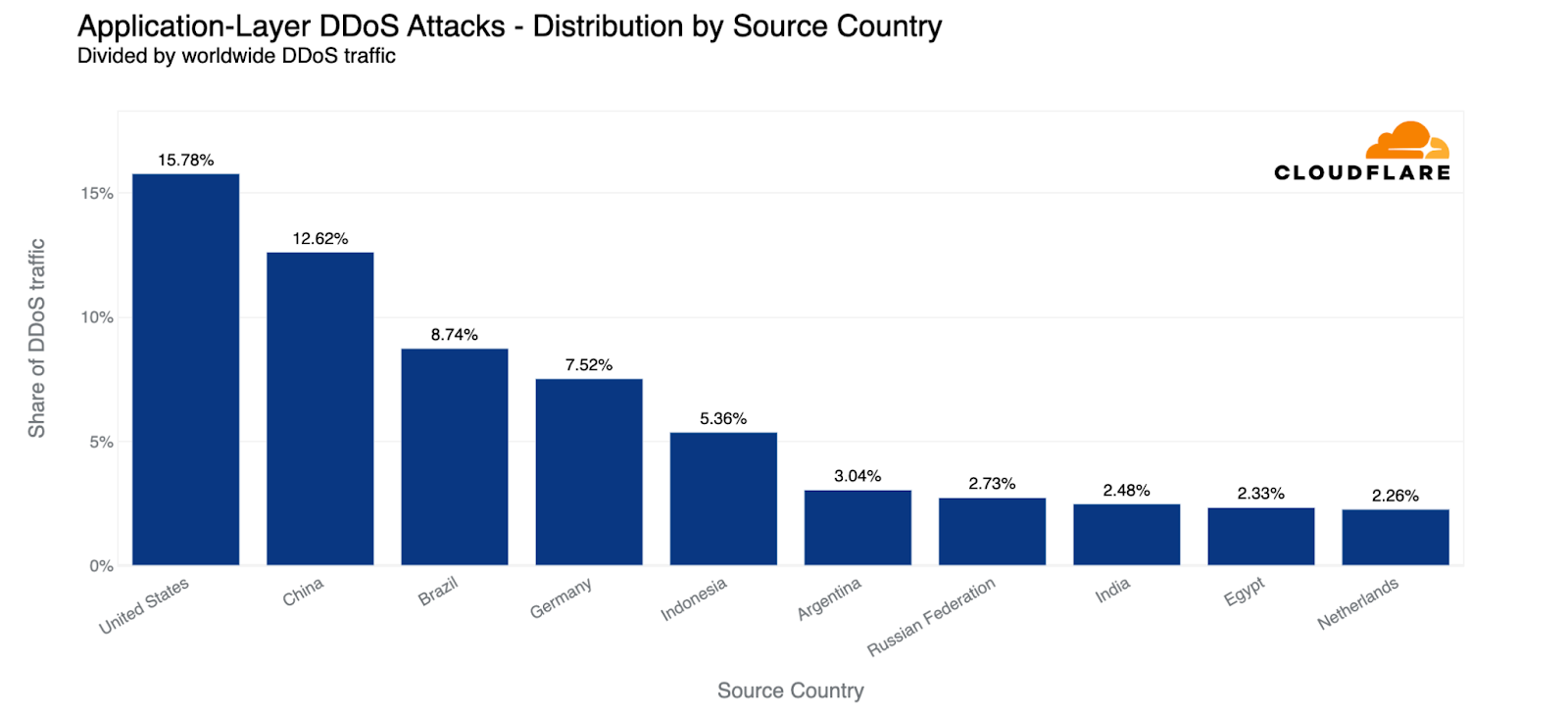

Confrontando il volume delle richieste di attacchi DDoS HTTP globali e specifici per paese, vediamo che gli Stati Uniti rimangono la principale fonte di attacchi DDoS HTTP. Una richiesta DDoS HTTP su 25 proveniva dagli Stati Uniti. Al secondo posto c'è la Cina.Il Brasile ha sostituito la Germania come terza fonte di attacchi DDoS HTTP, mentre la Germania è scesa al quarto posto.

Alcuni paesi ricevono naturalmente più traffico a causa di vari fattori, come la popolazione e l'utilizzo di Internet, e quindi ricevono/generano anche più attacchi. Pertanto, sebbene sia interessante comprendere la quantità totale di traffico di attacchi proveniente da o preso di mira un determinato Paese, è anche utile rimuovere tale distorsione normalizzando il traffico di attacchi in base a tutto il traffico verso un determinato Paese.

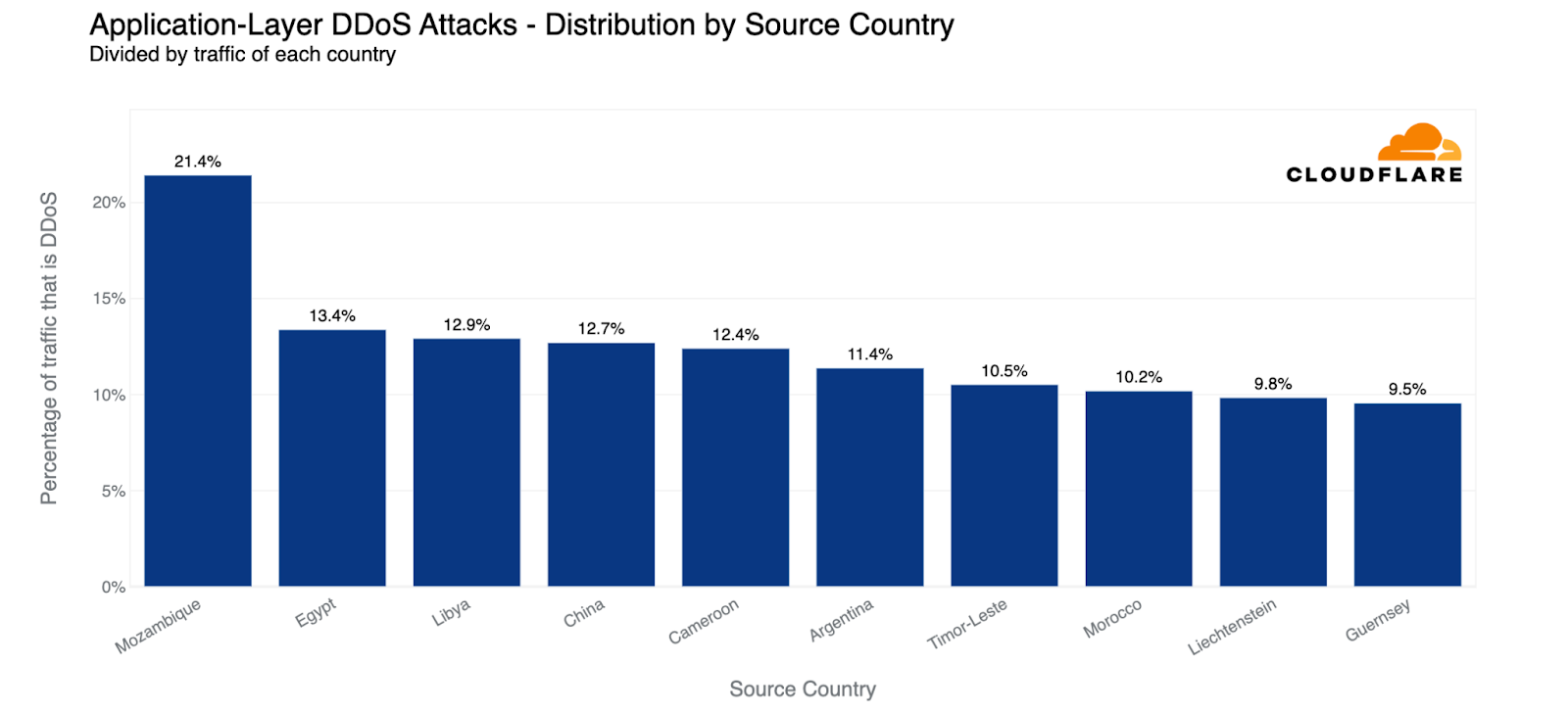

Quando lo facciamo, vediamo uno schema diverso. Gli Stati Uniti non entrano nemmeno nella top ten. Al primo posto (di nuovo) c’è invece il Mozambico. Una richiesta HTTP su cinque originata dal Mozambico faceva parte di un traffico di attacco DDoS HTTP.

L’Egitto rimane al secondo posto: circa il 13% delle richieste provenienti dall’Egitto facevano parte di un attacco DDoS HTTP. Libia e Cina seguono come terza e quarta fonte di attacchi DDoS HTTP.

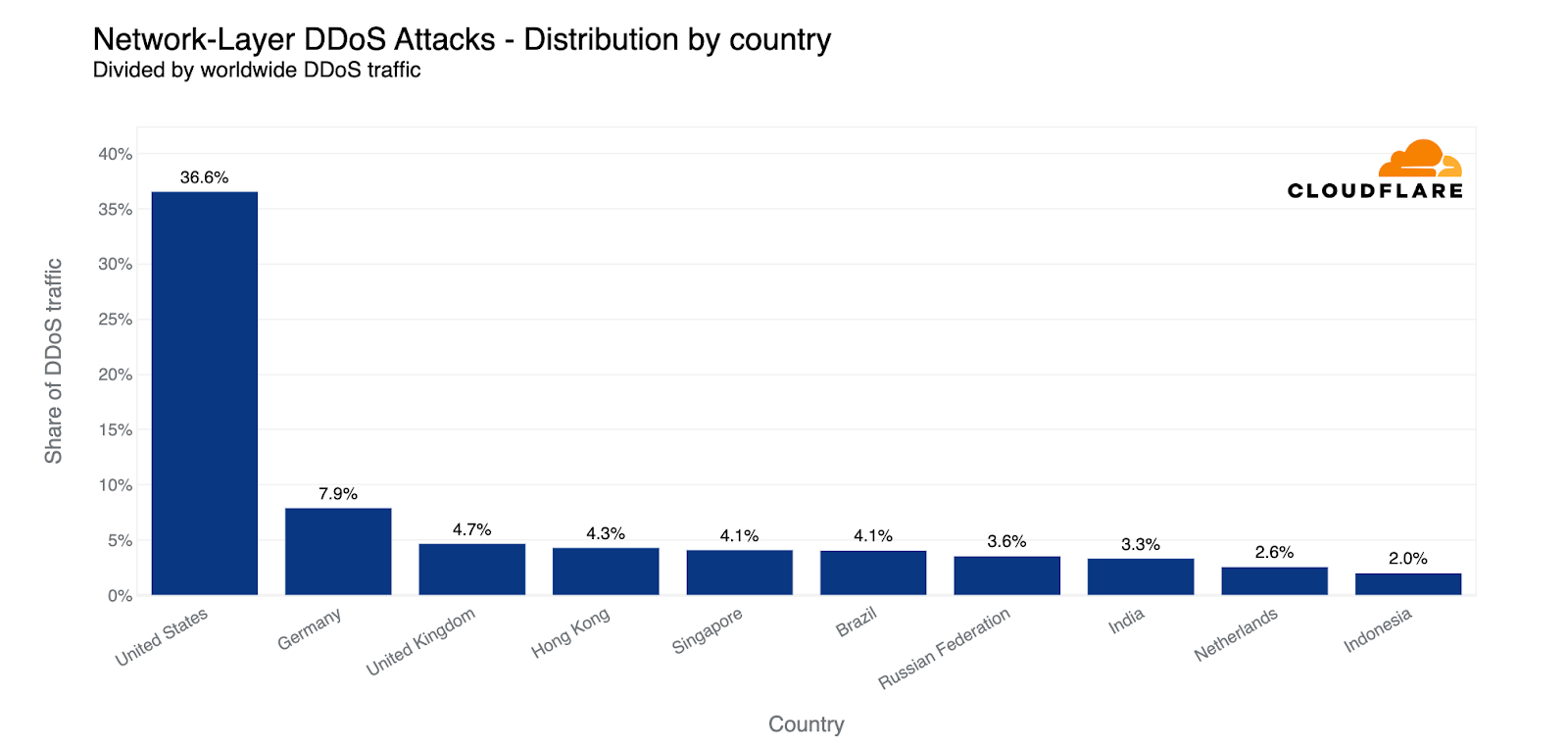

Principali fonti di attacchi DDoS L3/4

Quando esaminiamo le origini degli attacchi DDoS L3/4, ignoriamo l'indirizzo IP di origine perché può essere oggetto di spoofing. Facciamo invece affidamento sulla posizione del datacenter di Cloudflare in cui è stato assorbito il traffico. Grazie alla nostra vasta rete e alla copertura globale, siamo in grado di ottenere una precisione geografica per capire da dove provengono gli attacchi.

Nel terzo trimestre, quasi il 36% di tutti gli attacchi DDoS L3/4 proveniva dagli Stati Uniti. Molto indietro, al secondo posto si trova la Germania con l’8% e il Regno Unito al terzo con quasi il 5%.

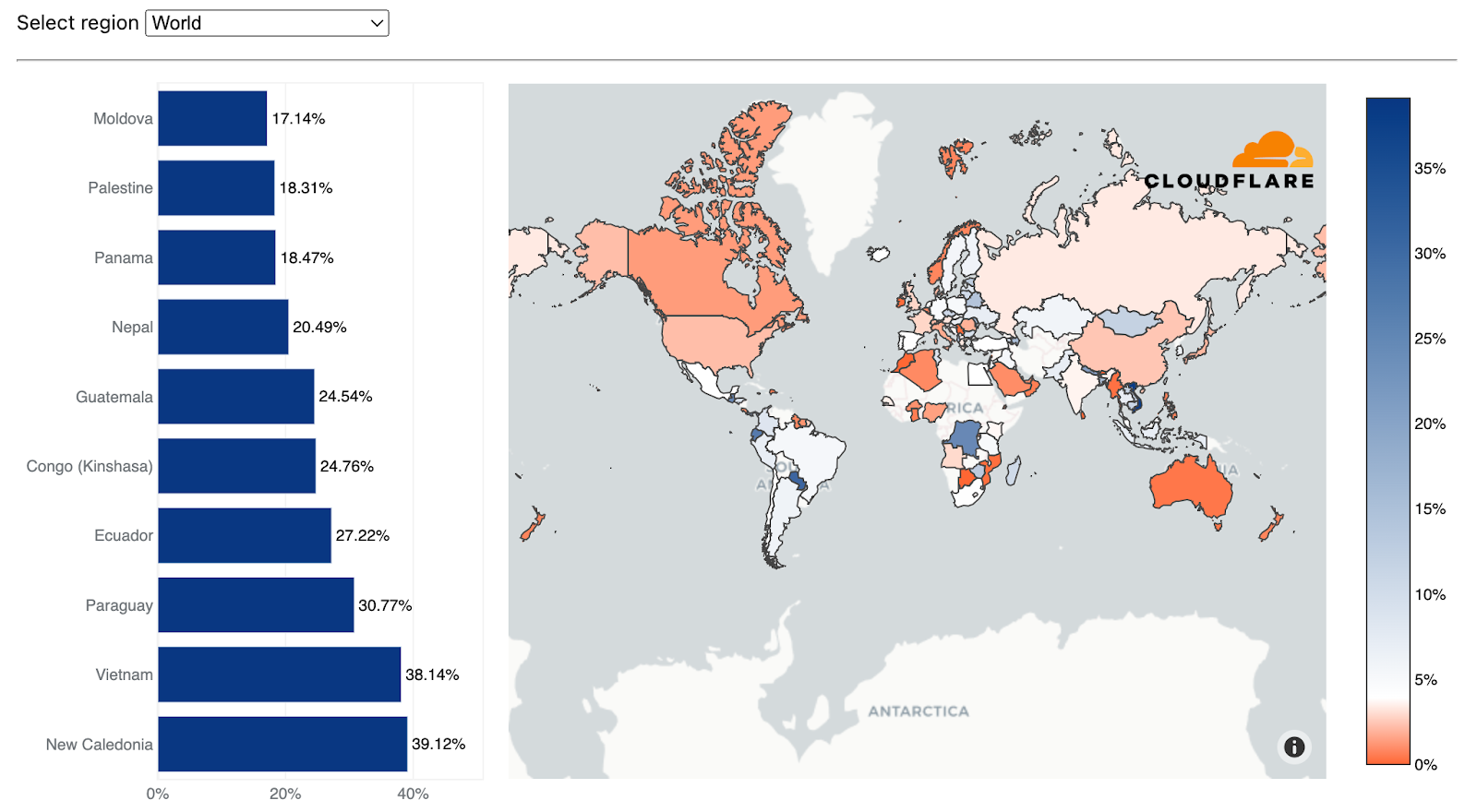

Normalizzando i dati, vediamo che il Vietnam è sceso al secondo posto tra le principali fonti di attacchi DDoS L3/4, dopo essere stato il primo per due trimestri consecutivi. La Nuova Caledonia, un territorio francese che comprende decine di isole nel Pacifico meridionale, si è aggiudicata il primo posto. Due byte su quattro importati nei datacenter di Cloudflare in Nuova Caledonia sono stati attacchi.

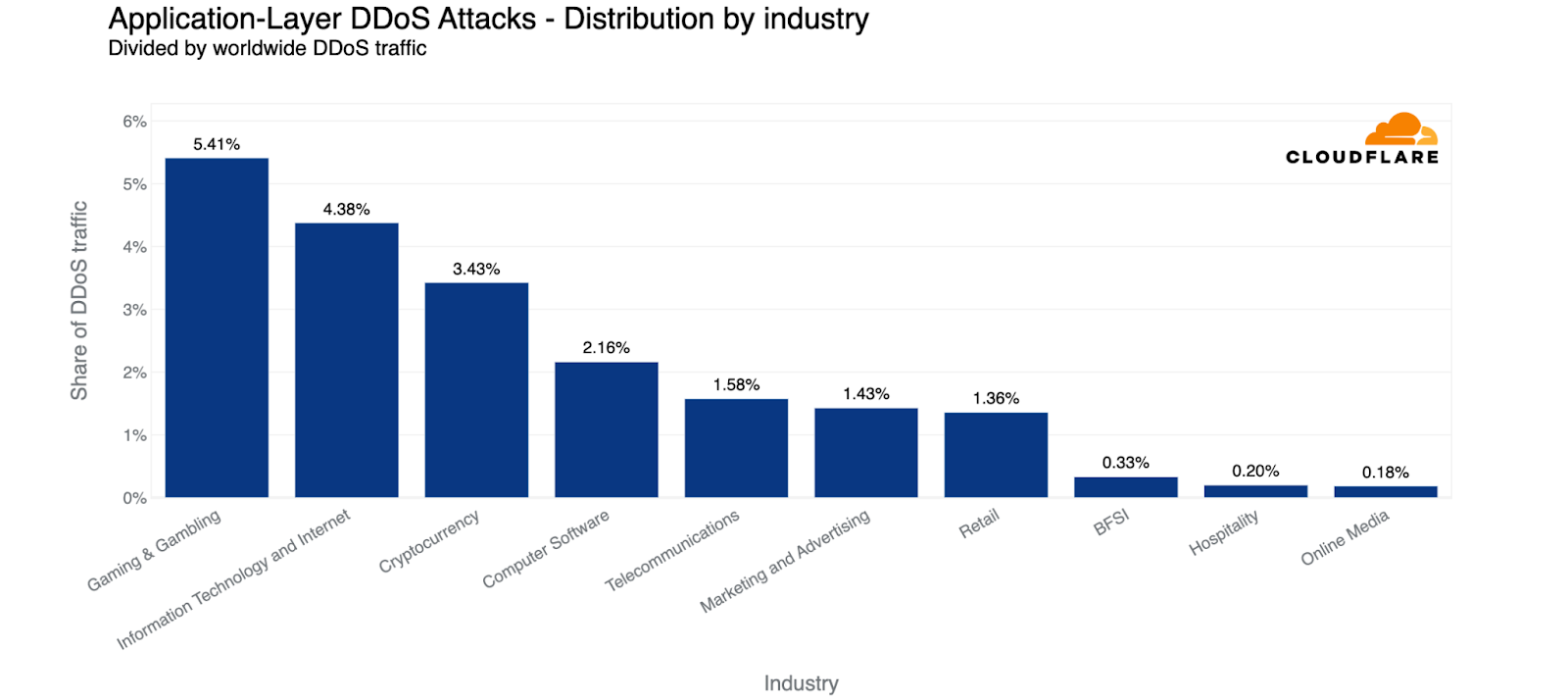

Settori maggiormente colpiti dagli attacchi DDoS HTTP

In termini di volume assoluto di traffico di attacchi DDoS HTTP, il settore dei giochi e dei giochi d’azzardo balza al primo posto, superando il settore delle criptovalute. Oltre il 5% di tutto il traffico di attacchi DDoS HTTP rilevato da Cloudflare ha preso di mira il settore dei giochi e dei giochi d'azzardo.

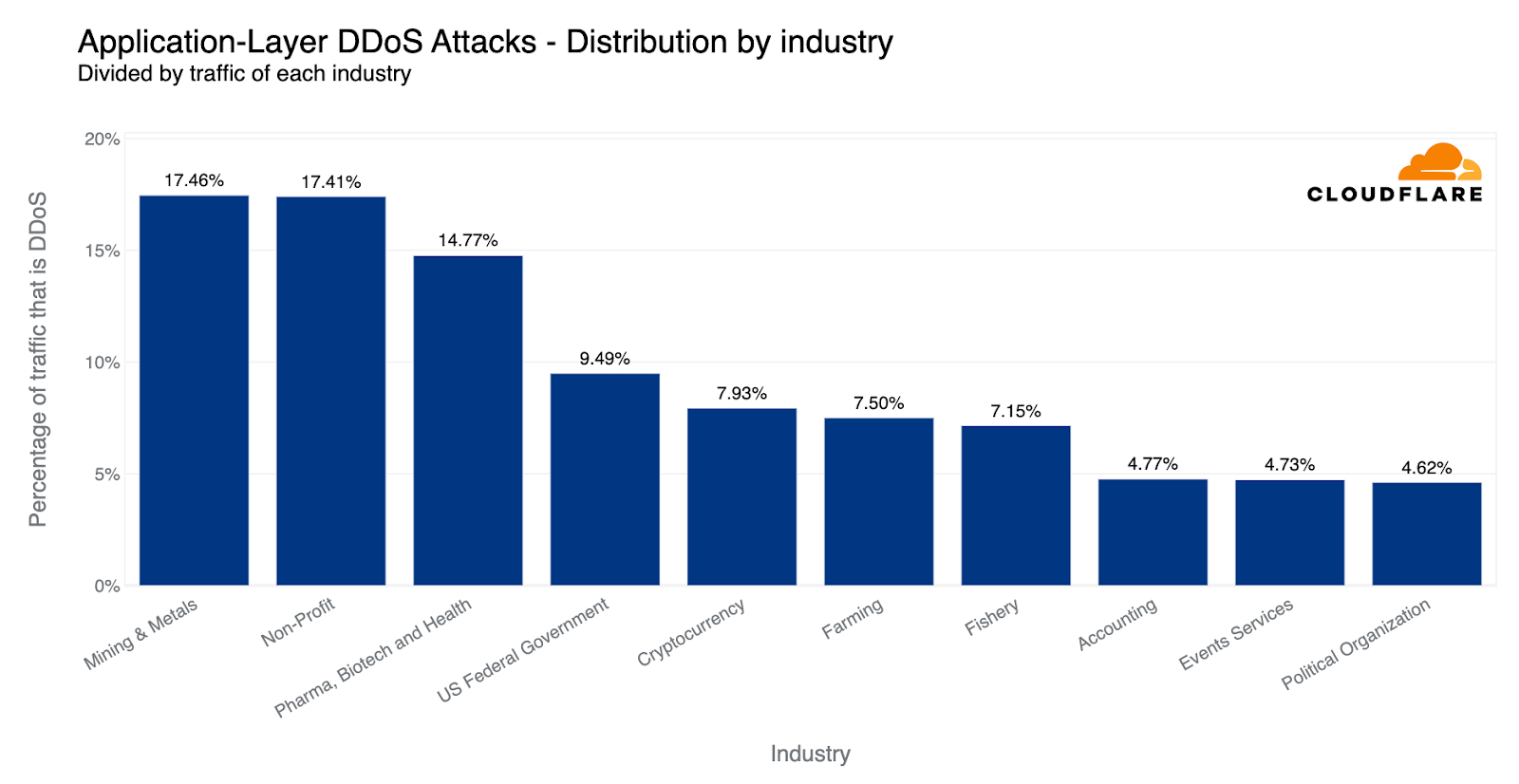

L’industria del gioco d’azzardo e del gioco d’azzardo è stata a lungo una delle industrie più attaccate rispetto ad altre. Ma quando osserviamo il traffico degli attacchi DDoS HTTP relativo a ciascun settore specifico, vediamo un quadro diverso. L'industria del gioco e del gioco d'azzardo ha così tanto traffico di utenti che, nonostante sia il settore più attaccato per volume, non entra nemmeno nella top ten se lo inseriamo nel contesto settoriale.

Invece, ciò che vediamo è che il settore minerario e dei metalli è stato preso di mira dal maggior numero di attacchi rispetto al suo traffico totale: il 17,46% di tutto il traffico verso le società minerarie e dei metalli era traffico di attacchi DDoS.

Seguendo a ruota, al secondo posto, il 17,41% di tutto il traffico verso le organizzazioni no-profit sono stati attacchi DDoS HTTP. Molti di questi attacchi sono diretti a più di 2.400 organizzazioni no-profit e media indipendenti in 111 paesi che Cloudflare protegge gratuitamente come parte del Progetto Galileo, che ha celebrato il suo nono anniversario quest'anno. Solo nell'ultimo trimestre, Cloudflare ha mitigato ogni giorno una media di 180,5 milioni di minacce informatiche contro i siti Web protetti da Galileo.

Le aziende farmaceutiche, biotecnologiche e sanitarie si sono classificate al terzo posto, mentre i siti web del governo federale statunitense al quarto posto. Quasi una richiesta HTTP su 10 indirizzata a proprietà Internet del governo federale statunitense faceva parte di un attacco. Al quinto posto, Criptovalute e poi Agricoltura e Pesca non molto indietro.

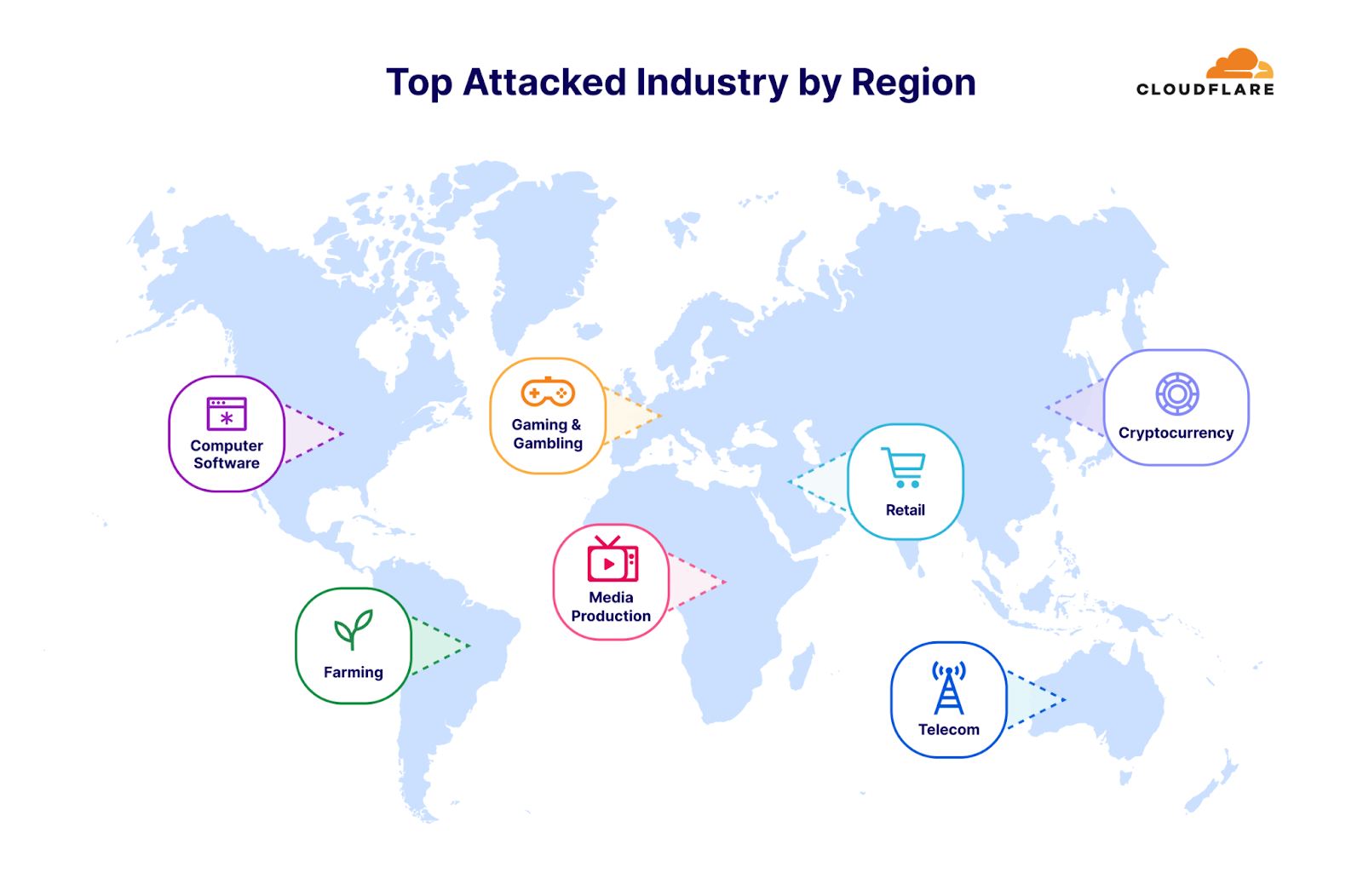

Settori più attaccati per regione

Ora analizziamo più a fondo per capire quali settori sono stati maggiormente presi di mira in ciascuna regione.

Approfondimenti regionali

Africa

Dopo essere stato per due trimestri consecutivi il settore più attaccato, il settore delle telecomunicazioni è sceso dal primo al quarto posto. Le società di produzione multimediale sono state il settore più attaccato in Africa. Il settore bancario, dei servizi finanziari e delle assicurazioni (BFSI) è il secondo più attaccato. Le società di gioco e gioco d'azzardo al terzo posto.

Asia

Il settore delle criptovalute rimane il più attaccato nell’APAC per il secondo trimestre consecutivo. Al secondo posto si collocano i giochi e il gioco d'azzardo. Società di Informatica e Servizi terze.

Europa

Per il quarto trimestre consecutivo, il settore del gioco e del gioco d’azzardo rimane il settore più attaccato in Europa. Le società di vendita al dettaglio sono arrivate al secondo posto e le società di software per computer al terzo.

America Latina

L’agricoltura è stata l’industria più colpita in America Latina nel terzo trimestre.Ha rappresentato ben il 53% di tutti gli attacchi contro l’America Latina. Molto indietro, le società di gaming e gioco d'azzardo sono state le seconde più prese di mira. Al terzo posto le organizzazioni civiche e sociali.

Medio Oriente

Le società di vendita al dettaglio sono state le più prese di mira in Medio Oriente nel terzo trimestre. Le società di software per computer sono arrivate al secondo posto e l'industria del gioco d'azzardo e del gioco d'azzardo al terzo.

Nord America

Dopo due trimestri consecutivi, il settore Marketing e pubblicità è passato dal primo al secondo posto. Il software per computer è passato avanti.Al terzo posto le società di telecomunicazioni.

Oceania

Il settore delle telecomunicazioni è stato di gran lunga il più preso di mira in Oceania nel terzo trimestre: oltre il 45% di tutti gli attacchi contro l’Oceania. Le società di criptovalute e software per computer si sono classificate rispettivamente al secondo e terzo posto.

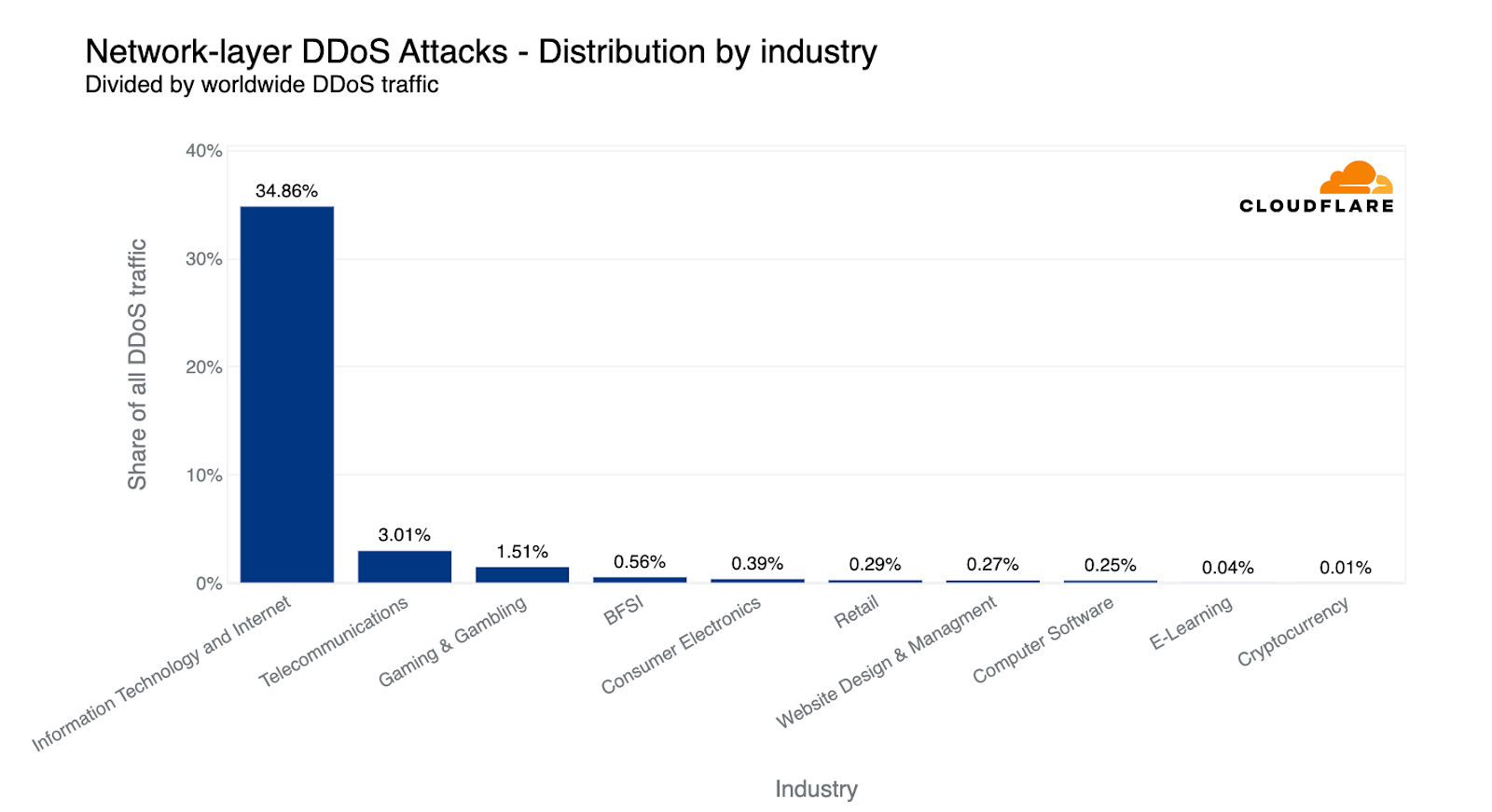

Principali settori attaccati da attacchi DDoS L3/4

Scendendo lungo i livelli del modello OSI, le reti e i servizi Internet maggiormente presi di mira appartenevano al settore della tecnologia dell’informazione e dei servizi. Quasi il 35% di tutto il traffico di attacchi DDoS L3/4 (in byte) ha preso di mira il settore IT e Internet.

Al secondo posto, molto indietro, le società di telecomunicazioni con una quota pari solo al 3%. Il settore di gioco e gioco d'azzardo è arrivato terzo, quello bancario, dei servizi finanziari e delle assicurazioni (BFSI) al quarto.

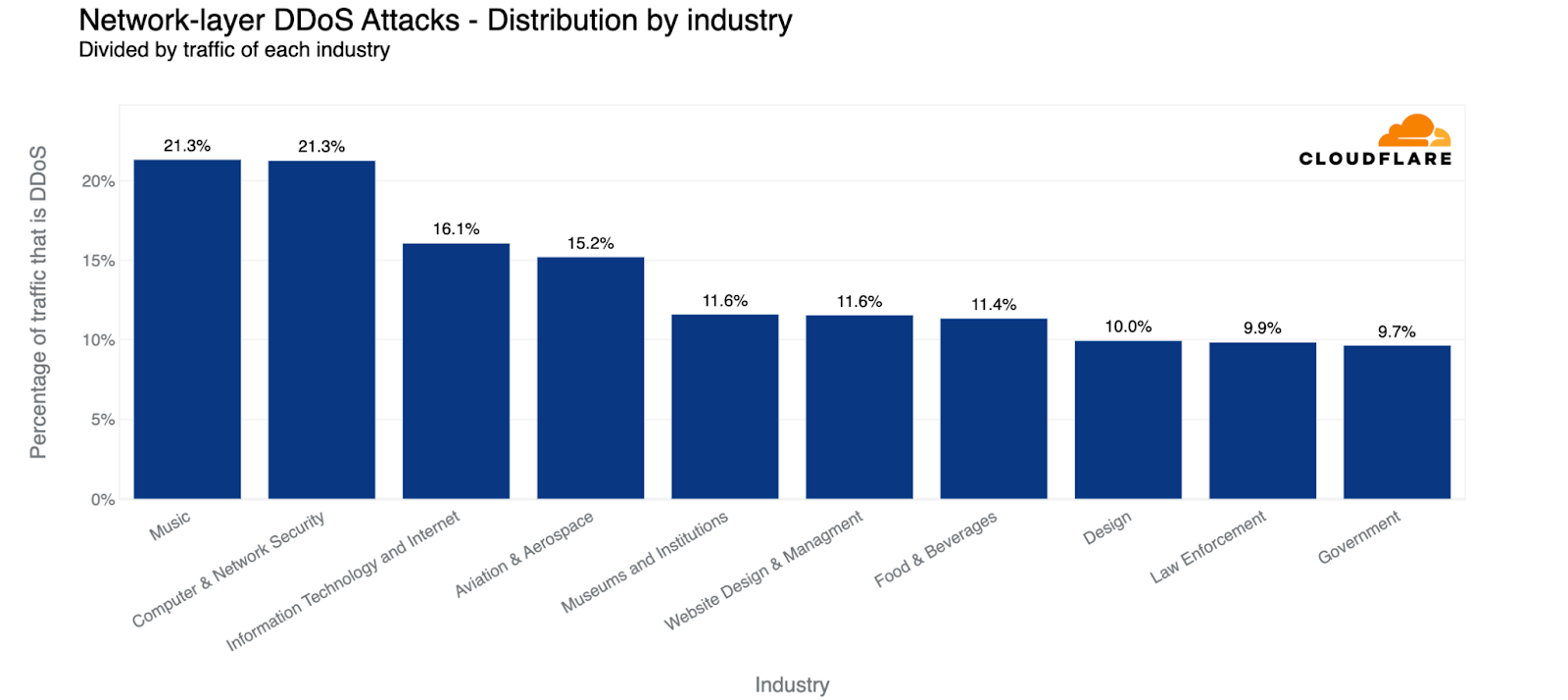

Confrontando gli attacchi alle industrie con tutto il traffico per quello specifico settore, vediamo che l’industria musicale balza al primo posto, seguita dalle aziende di sicurezza informatica e di rete, dalle aziende di tecnologia dell’informazione e Internet e dall’aviazione e aerospaziale.

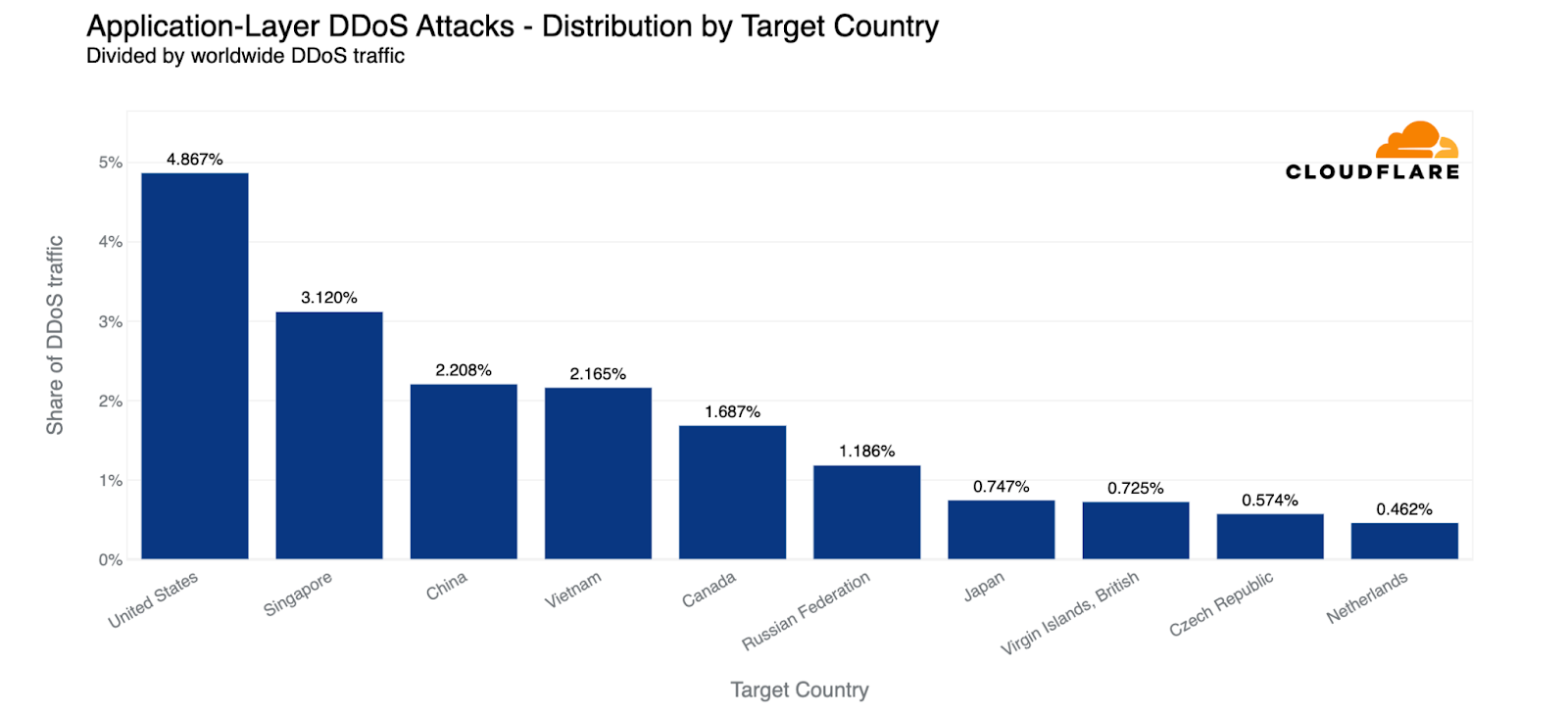

Principali paesi colpiti da attacchi DDoS HTTP

Se si esamina il volume totale del traffico degli attacchi, gli Stati Uniti rimangono il principale obiettivo degli attacchi DDoS HTTP. Quasi il 5% di tutto il traffico di attacchi DDoS HTTP ha preso di mira gli Stati Uniti. Singapore è arrivata seconda e la Cina terza.

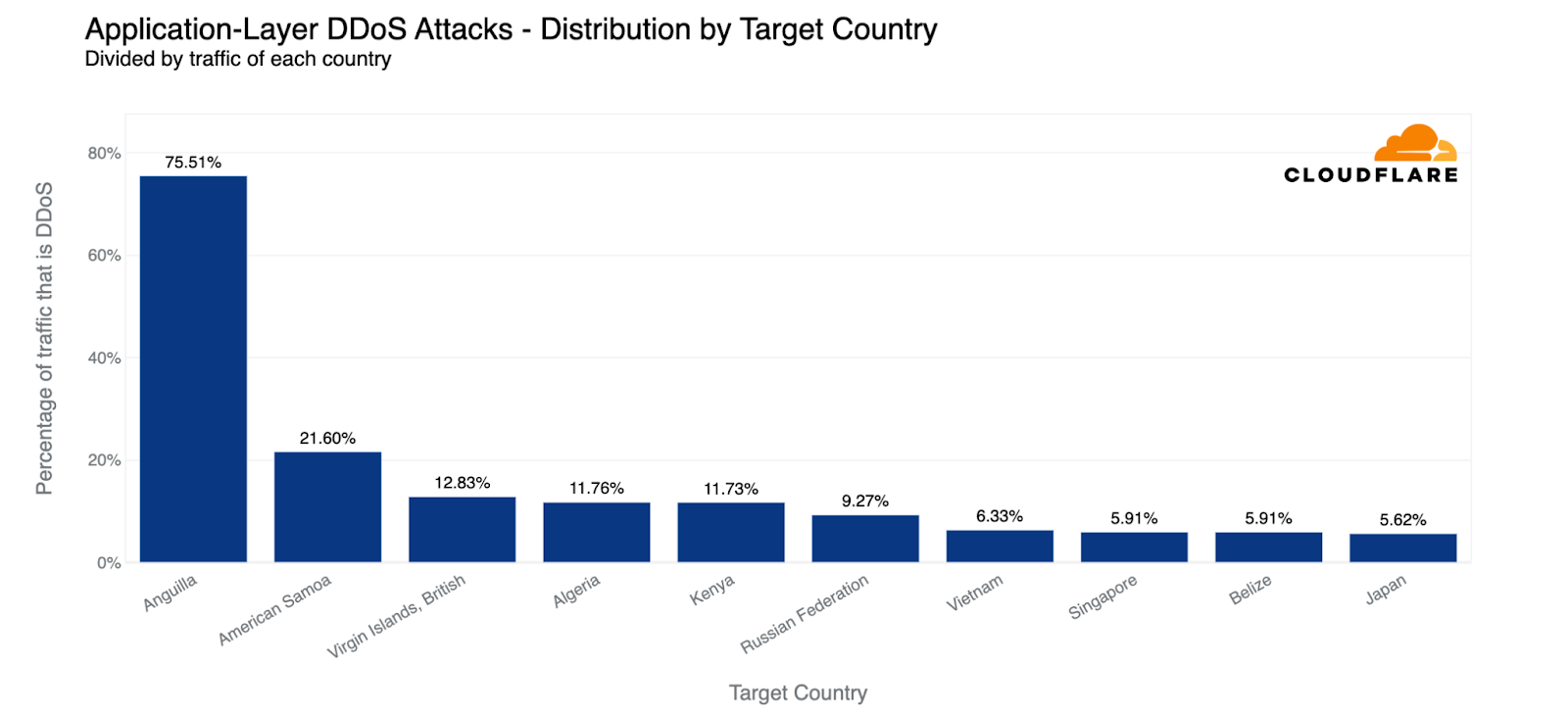

Se normalizziamo i dati per paese e regione e dividiamo il traffico degli attacchi per il traffico totale, otteniamo un quadro diverso. I primi tre paesi più attaccati sono le nazioni islandesi.

Anguilla, un piccolo insieme di isole a est di Porto Rico, balza al primo posto come il Paese più attaccato. Oltre il 75% di tutto il traffico verso i siti Web di Anguilla è costituito da attacchi DDoS HTTP. Al secondo posto ci sono le Samoa Americane, un gruppo di isole a est delle Fiji. Al terzo posto le Isole Vergini Britanniche.

Al quarto posto l'Algeria, poi Kenya, Russia, Vietnam, Singapore, Belize e Giappone.

Paesi maggiormente colpiti da attacchi DDoS L3/4

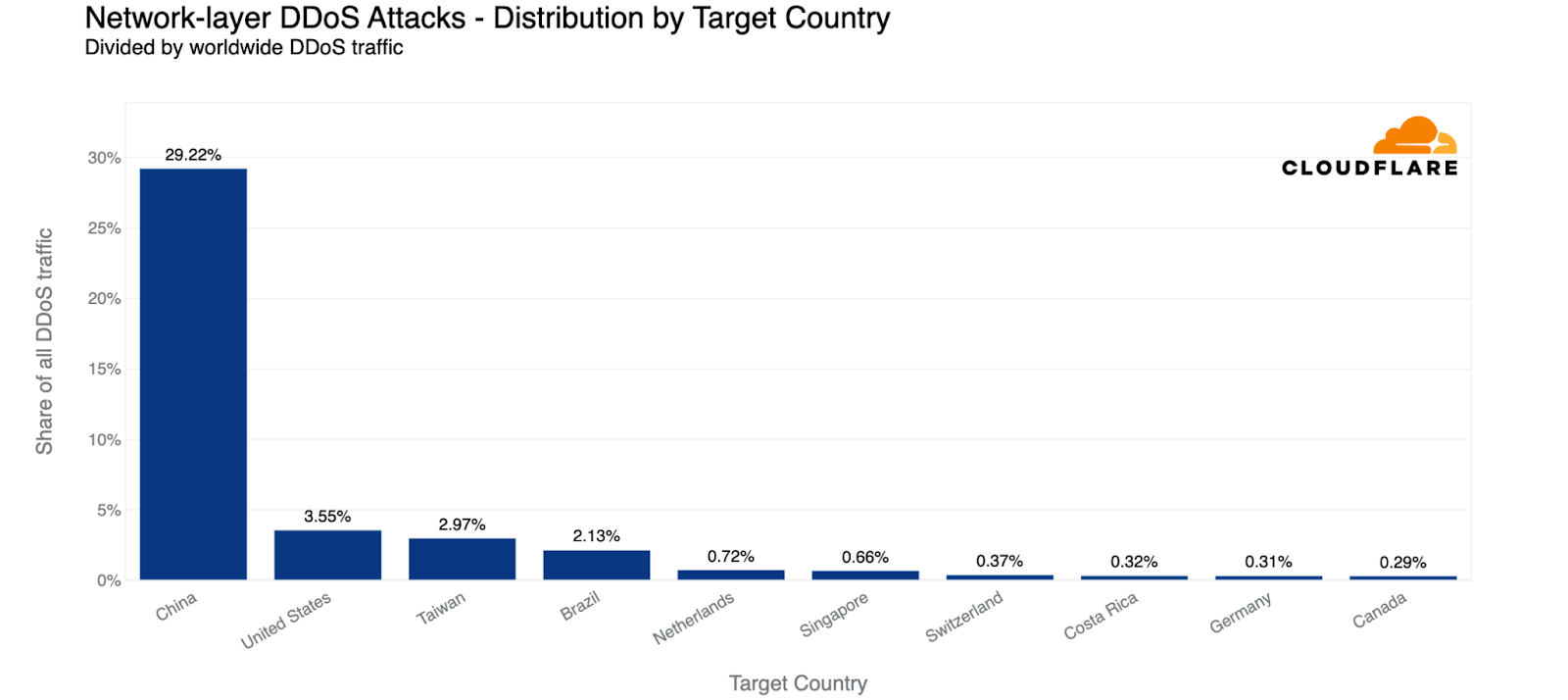

Per il secondo trimestre consecutivo, le reti e i servizi Internet cinesi rimangono i più colpiti dagli attacchi DDoS L3/4. Questi attacchi diretti in Cina rappresentano il 29% di tutti gli attacchi osservati nel terzo trimestre.

Molto, molto indietro, gli Stati Uniti sono arrivati al secondo posto (3,5%) e Taiwan al terzo (3%).

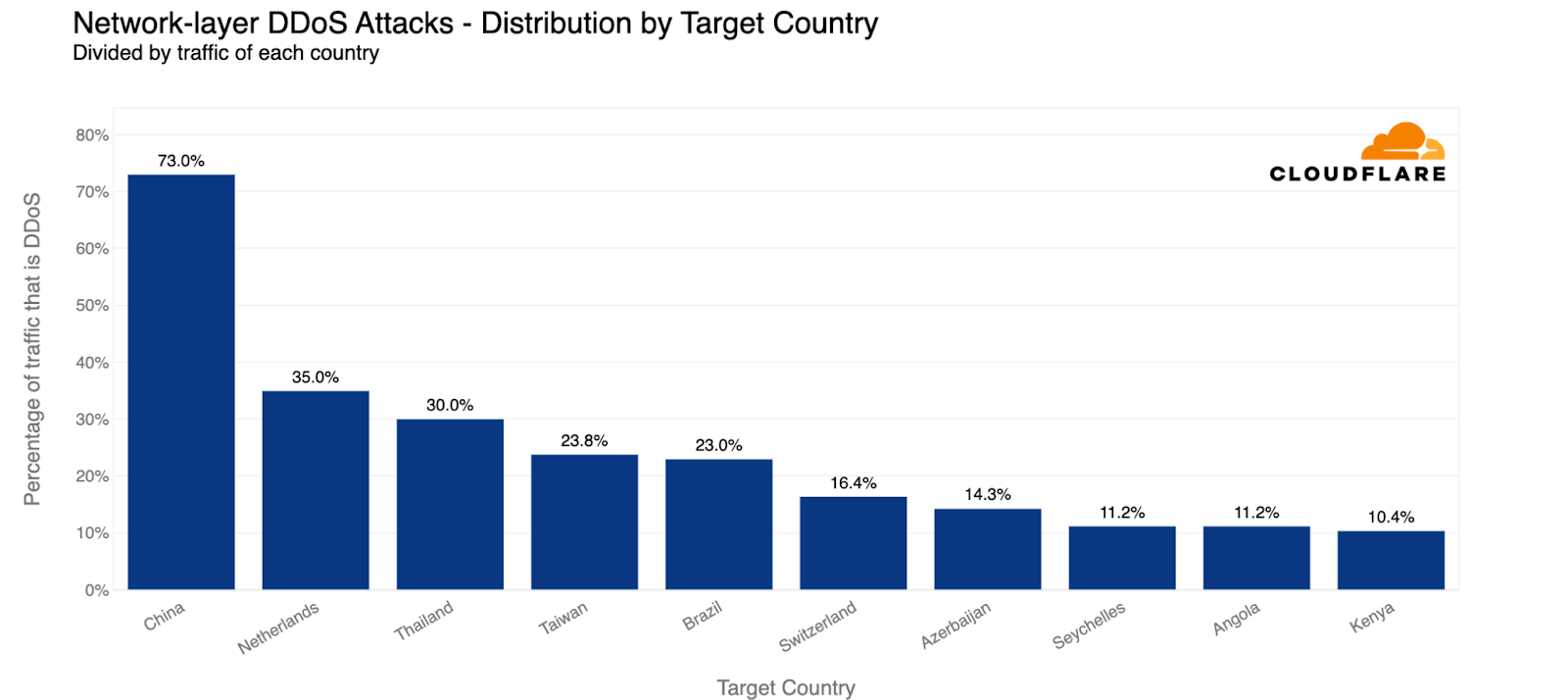

Quando si normalizza la quantità di traffico attaccato rispetto a tutto il traffico verso un paese, la Cina rimane al primo posto e gli Stati Uniti scompaiono dalla top ten. Cloudflare ha riscontrato che il 73% del traffico verso le reti Internet cinesi era costituito da attacchi. Tuttavia, la classifica normalizzata cambia dal secondo posto in poi, con i Paesi Bassi che ricevono la seconda percentuale più alta di traffico di attacchi (che rappresentano il 35% del traffico complessivo del paese), seguiti da vicino da Tailandia, Taiwan e Brasile.

Principali vettori di attacco

Il Domain Name System, o DNS, funge da rubrica di Internet. Il DNS aiuta a tradurre l'indirizzo del sito Web a misura d'uomo (ad esempio, www.cloudflare.com) in un indirizzo IP riconoscibile dal computer (ad esempio, 104.16.124.96). Interrompendo i server DNS, gli aggressori influiscono sulla capacità delle macchine di connettersi a un sito Web e, così facendo, rendono i siti Web non disponibili agli utenti.

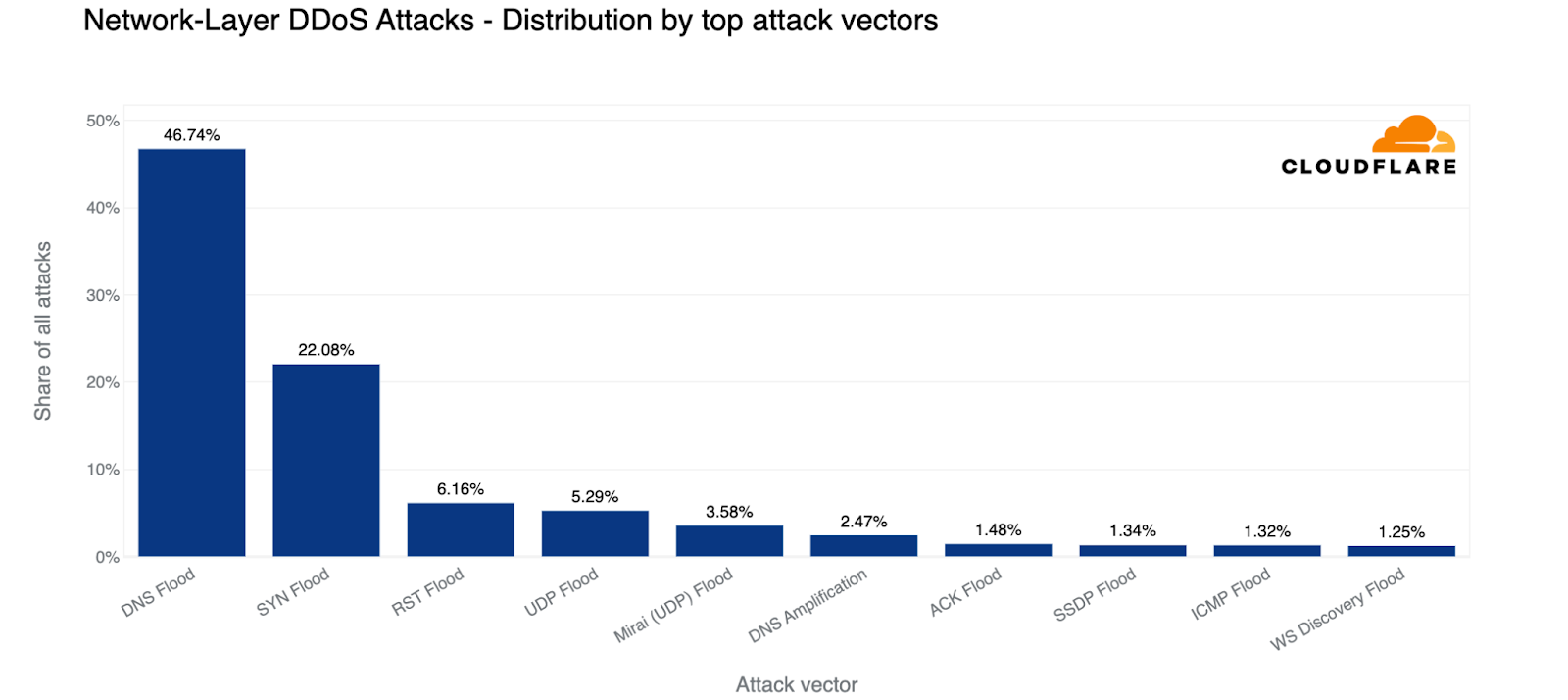

Per il secondo trimestre consecutivo, gli attacchi DDoS basati su DNS sono stati i più comuni. Quasi il 47% di tutti gli attacchi erano basati su DNS. Ciò rappresenta un aumento del 44% rispetto al trimestre precedente. I flood SYN rimangono al secondo posto, seguiti dai flood RST, dai flood UDP e dagli attacchi Mirai.

Minacce emergenti: ridotte, riutilizzate e riciclate

Oltre ai vettori di attacco più comuni, abbiamo riscontrato anche un aumento significativo dei vettori di attacco meno conosciuti. Questi tendono ad essere molto volatili in quanto gli autori delle minacce provano a "ridurre, riutilizzare e riciclare" vettori di attacchi più vecchi. Questi tendono ad essere protocolli basati su UDP che possono essere sfruttati per lanciare attacchi DDoS di amplificazione e riflessione.

Una tattica ben nota che continuiamo a vedere è l’uso di attacchi di amplificazione/riflessione. In questo metodo di attacco, l'aggressore rimbalza il traffico dai server e indirizza le risposte verso la vittima. Gli aggressori sono in grado di indirizzare il traffico rimbalzato verso la loro vittima con vari metodi come spoofing IP.

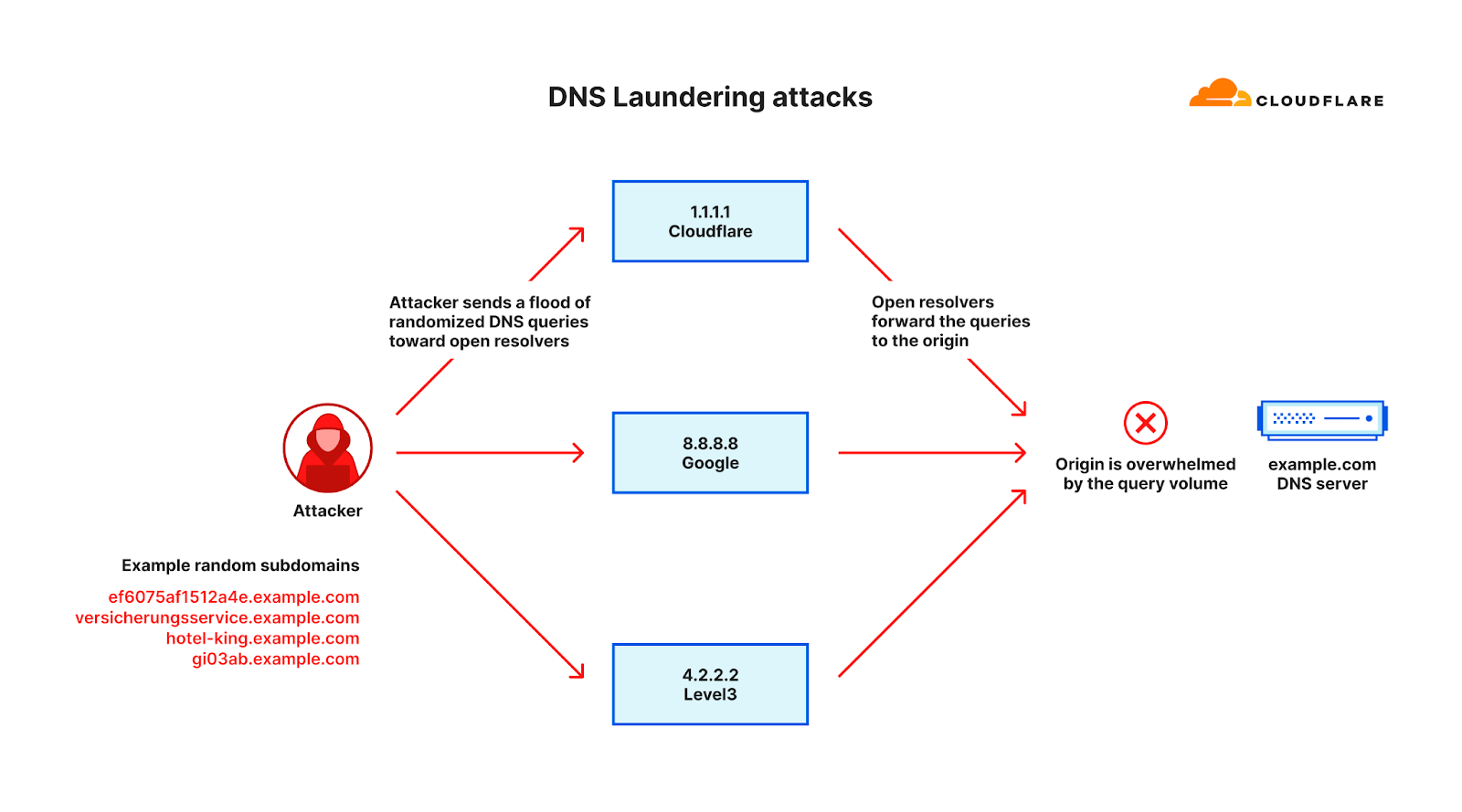

Un’altra forma di riflessione può essere ottenuta in modo diverso in un attacco denominato "attacco di riciclaggio DNS".In un attacco di riciclaggio di DNS, l’autore dell'attacco interrogherà i sottodomini di un dominio gestito dal server DNS della vittima.In un attacco di questo tipo il prefisso che definisce il sottodominio è randomizzato e non viene mai utilizzato più di una o due volte. A causa dell’elemento di randomizzazione, i server DNS ricorsivi non avranno mai una risposta memorizzata nella cache e dovranno inoltrare la query al server DNS autorevole della vittima. Il server DNS autorevole viene quindi bombardato da così tante query fino a quando non riesce più a soddisfare le query legittime o addirittura si blocca del tutto.

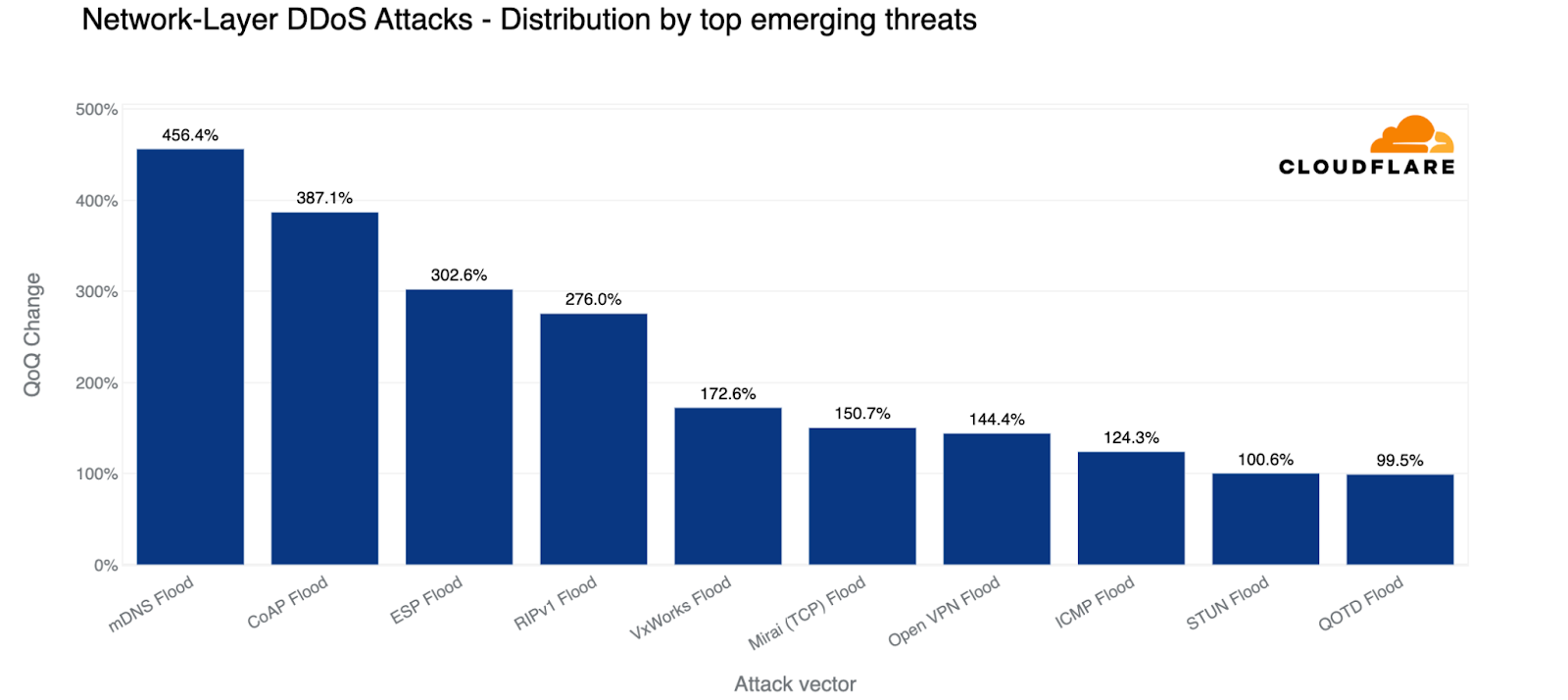

Nel complesso, nel terzo trimestre, gli attacchi DDoS basati su Multicast DNS (mDNS) sono stati il metodo di attacco che è aumentato maggiormente. Al secondo posto troviamo gli attacchi che sfruttano il Constrained Application Protocol (CoAP) e al terzo l’Encapsulating Security Payload (ESP).Conosciamo un po’ meglio questi vettori di attacco.

Gli attacchi DDoS mDNS sono aumentati del 456%

Multicast DNS (mDNS) è un protocollo basato su UDP utilizzato nelle reti locali per il rilevamento di servizi/dispositivi. I server mDNS vulnerabili rispondono alle query unicast provenienti dall'esterno della rete locale, che vengono "falsificate" (alterate) con l'indirizzo di origine della vittima. Ciò si traduce in attacchi di amplificazione. Nel terzo trimestre abbiamo notato un notevole aumento degli attacchi mDNS; un aumento del 456% rispetto al trimestre precedente.

Gli attacchi DDoS CoAP sono aumentati del 387%

Il Constrained Application Protocol (CoAP) è progettato per l'uso nell'elettronica semplice e consente la comunicazione tra dispositivi in modo leggero e a basso consumo. Tuttavia, può essere abusato per attacchi DDoS tramite spoofing IP o l’amplificazione, poiché gli autori malintenzionati sfruttano il supporto multicast o sfruttano dispositivi CoAP mal configurati per generare grandi quantità di traffico di rete indesiderato. Ciò può portare all'interruzione del servizio o al sovraccarico dei sistemi presi di mira, rendendoli indisponibili agli utenti legittimi.

Gli attacchi DDoS ESP sono aumentati del 303%

Il protocollo Encapsulating Security Payload (ESP) fa parte di IPsec e fornisce riservatezza, autenticazione e integrità alle comunicazioni di rete. Tuttavia, potrebbe essere potenzialmente abusato negli attacchi DDoS se gli autori malintenzionati sfruttano sistemi configurati in modo errato o vulnerabili per riflettere o amplificare il traffico verso un obiettivo, portando all’interruzione del servizio. Come con altri protocolli, proteggere e configurare correttamente i sistemi utilizzando ESP è fondamentale per mitigare i rischi di attacchi DDoS.

Attacchi DDoS con richiesta di riscatto

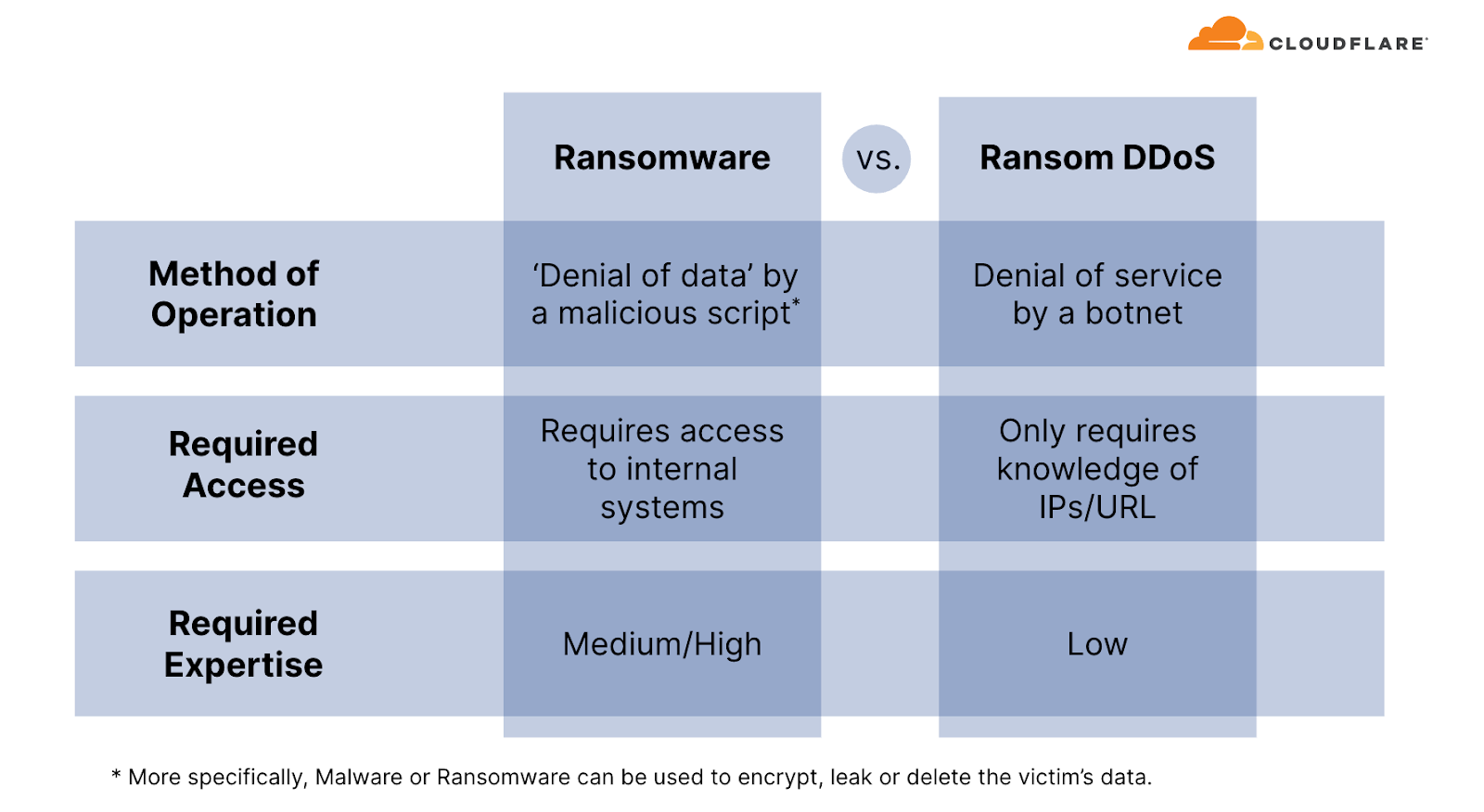

Occasionalmente vengono effettuati attacchi DDoS per estorcere il pagamento di un riscatto. Stiamo esaminando i clienti di Cloudflare ormai da tre anni e abbiamo monitorato il verificarsi di eventi di attacchi DDoS con richiesta di riscatto.

A differenza degli attacchi ransomware, dove le vittime in genere cadono preda del download di un file dannoso o del clic su un collegamento e-mail compromesso che blocca, elimina o fa trapelare i propri file fino al pagamento di un riscatto, gli attacchi DDoS con richiesta di riscatto possono essere molto più semplici da eseguire per gli autori delle minacce. Gli attacchi DDoS con riscatto evitano la necessità di ricorrere a tattiche ingannevoli, come ad esempio indurre le vittime ad aprire e-mail dubbie o a fare clic su collegamenti fraudolenti, e non richiedono una violazione della rete o l'accesso alle risorse aziendali.

Nell’ultimo trimestre, le segnalazioni di attacchi DDoS Ransom continuano a diminuire. Circa l'8% degli intervistati ha riferito di essere stato minacciato o soggetto ad attacchi DDoS casuali, un trend in costante calo che abbiamo monitorato durante tutto l'anno. Si tratta di un declino continuo che abbiamo monitorato durante tutto l’anno. Si spera che ciò accada perché gli autori delle minacce si sono resi conto che le organizzazioni non li pagheranno (che è sempre il nostro consiglio).

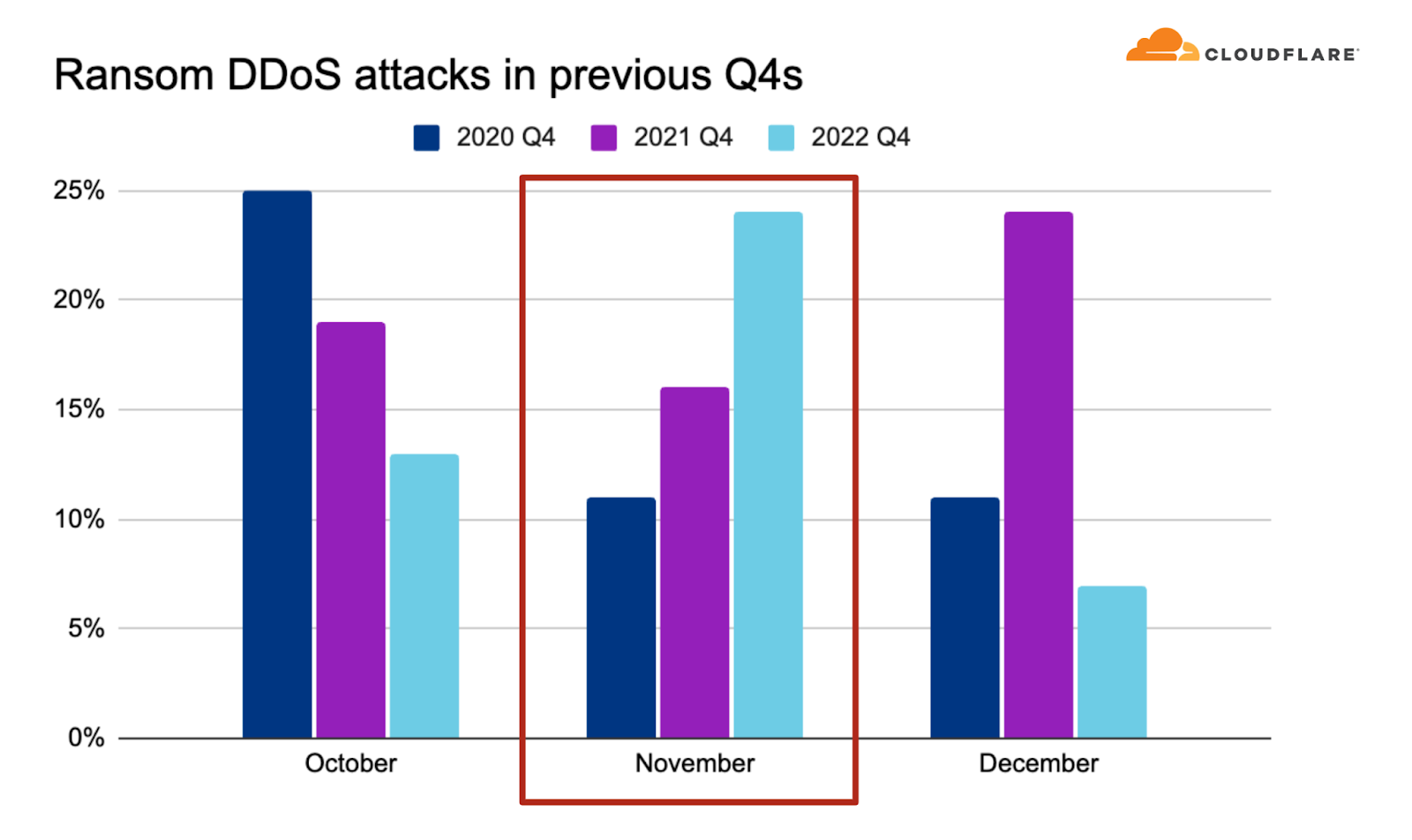

Tuttavia, tieni presente che anche questo è un fenomeno stagionale e possiamo aspettarci un aumento degli attacchi DDoS con riscatto durante i mesi di novembre e dicembre. Se guardiamo i numeri del quarto trimestre degli ultimi tre anni, possiamo vedere che gli attacchi DDoS Ransom sono aumentati in modo significativo su base annua nel mese di novembre. Nel quarto trimestre precedente si è raggiunto un punto in cui un intervistato su quattro ha riferito di essere stato soggetto ad attacchi DDoS con richiesta di riscatto.

Migliorare le tue difese nell'era degli attacchi DDoS iper-volumetrici

Nell’ultimo trimestre abbiamo assistito a un aumento senza precedenti del traffico di attacchi DDoS. Questa impennata è stata in gran parte determinata dalla campagna di attacchi DDoS iper-volumetrici HTTP/2.

I clienti Cloudflare che utilizzano il nostro reverse proxy HTTP, ovvero i nostri servizi CDN/WAF, sono già protetti da questi e altri attacchi DDoS HTTP. I clienti Cloudflare che utilizzano servizi non HTTP e le organizzazioni che non utilizzano affatto Cloudflare sono fortemente incoraggiati a utilizzare un servizio di protezione da attacchi DDoS HTTP automatizzato e sempre attivo per le loro applicazioni HTTP.

È importante ricordare che la sicurezza è un processo, non un singolo prodotto o una semplice pressione su un interruttore. Oltre ai nostri sistemi di protezione DDoS automatizzati, offriamo funzionalità in bundle complete come firewall, rilevamento di bot, protezione delle API e caching per rafforzare le tue difese. Il nostro approccio multilivello ottimizza il tuo livello di sicurezza e riduce al minimo il potenziale impatto. Abbiamo anche messo insieme a un elenco di raccomandazioni per aiutarti a ottimizzare le tue difese contro gli attacchi DDoS e puoi seguire le nostre procedure guidate passo passo per proteggere le applicazioni e prevenire gli attacchi DDoS.

...

Metodologie di reporting

Scopri di più sulle nostre metodologie e su come generiamo queste informazioni: https://developers.cloudflare.com/radar/reference/quarterly-ddos-reports