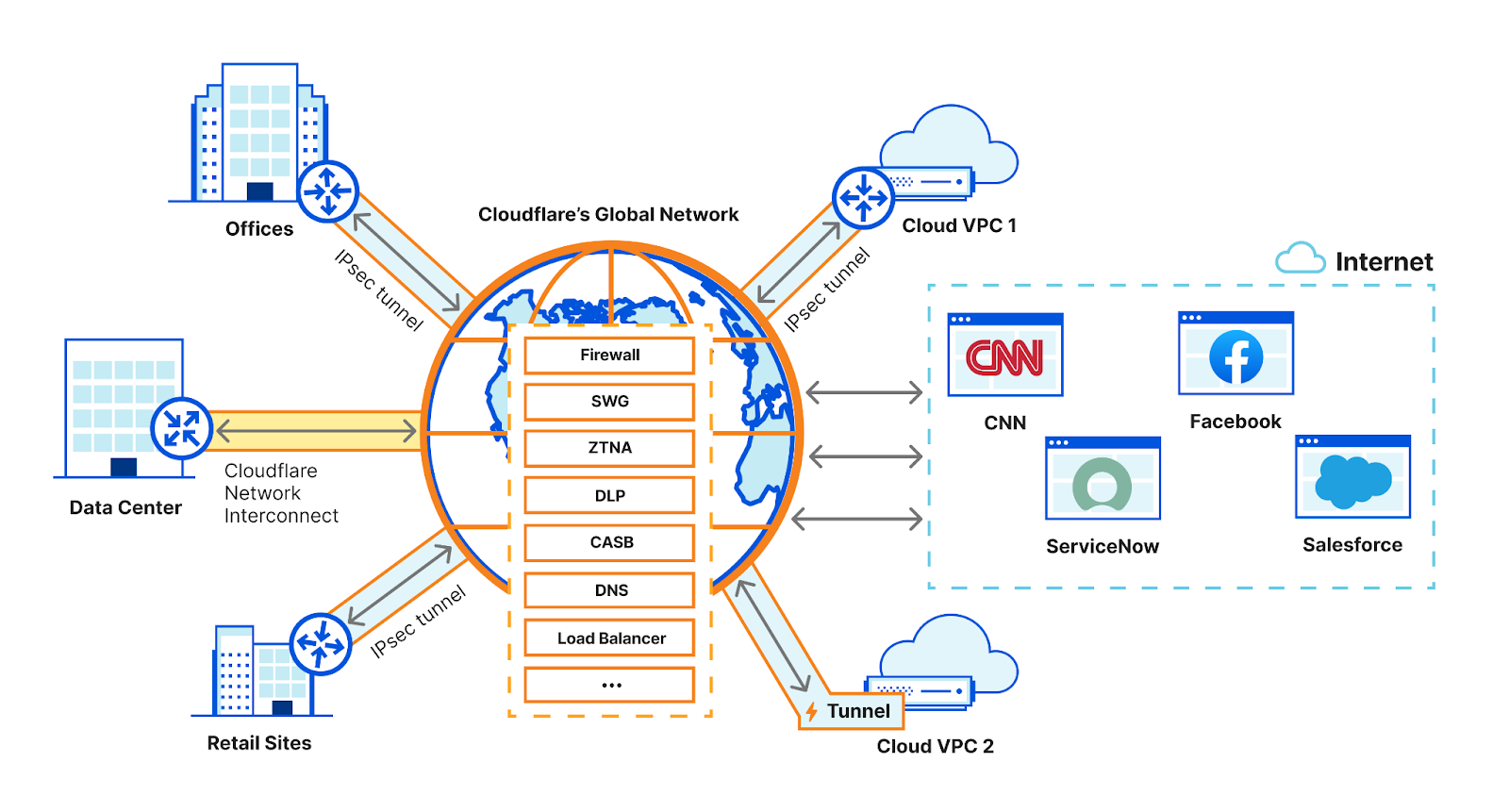

À l'heure où un nombre croissant d'entreprises évolue collectivement vers l'adoption d'une architecture SASE, il devient manifeste que la définition traditionnelle du marché des solutions SASE (SSE + SD-WAN) n'est désormais plus suffisante. Elle contraint certaines équipes à coopérer avec une multitude de fournisseurs afin de répondre à leurs besoins spécifiques, imposant des compromis en matière de performances et de sécurité. Plus inquiétant encore, elle détourne l'attention des entreprises de l'architecture sous-jacente d'un fournisseur au profit d'un inventaire de ses services. Même les services de sécurité individuels les plus avancés ou les services d'accès direct (« on-ramp ») dédiés au trafic n'ont guère d'importance si les entreprises acheminent, en fin de compte, leur trafic sur un réseau fragmenté et défaillant.

Les solutions SASE à fournisseur unique incarnent une tendance critique, dont l'objectif est la convergence de technologies de sécurité et de réseau disparates ; toutefois, la connectivité point à point (« any-to-any ») des entreprises exige une modernisation en profondeur des réseaux pour rendre l'approche SASE efficace pour l'ensemble des équipes. Au cours des quelques années passées, Cloudflare a inauguré des fonctionnalités visant à aider les entreprises à moderniser leurs réseaux, tout en s'orientant par rapport à leurs feuilles de route dédiées aux scénarios d'utilisation de l'architecture SASE, à court terme et à long terme. Nous avons contribué à simplifier la mise en œuvre d'une solution SASE, quelle que soit l'équipe qui dirige l'initiative.

Annonce d'accès directs (encore plus !) flexibles pour les solutions SASE à fournisseur unique

Nous annonçons aujourd'hui une série de mises à jour de notre plateforme SASE, Cloudflare One, qui renforcent la promesse d'une architecture SASE à fournisseur unique. Grâce à ces nouvelles capacités, Cloudflare rend la connectivité réseau SASE plus flexible et plus accessible pour les équipes de sécurité et plus efficace pour les équipes responsables des réseaux traditionnels. Cloudflare propose par ailleurs, dans le cadre de la conversation plus large consacrée à la connectivité SASE, l'étendue qu'offre cette architecture à une équipe technique souvent laissée de côté : le personnel DevOps.

Ces mises à jour de la plateforme incluent notamment :

- Des accès directs (« on-ramp ») flexibles pour la connectivité de site à site, qui permettent des déploiements fondés sur des agents/proxys et des équipements/services de routage, simplifiant ainsi la connectivité réseau SASE pour les équipes responsables de la sécurité et de la connectivité réseau.

- De nouvelles fonctionnalités WAN-as-a-Service (WANaaS), telles que la haute disponibilité, la sensibilité aux applications, une option de déploiement de machines virtuelles, ainsi qu'une visibilité et des analyses de données améliorées permettant d'améliorer l'efficacité opérationnelle, tout en réduisant les coûts liés au réseau grâce à une approche « light branch, heavy cloud » (connectivité régionale légère, cloud renforcé).

- La connectivité Zero Trust pour le DevOps : des fonctionnalités sécurisées de réseau maillé et peer-to-peer (P2P), qui étendent l'architecture ZTNA afin de prendre en charge les flux de travail de service à service et le trafic bidirectionnel.

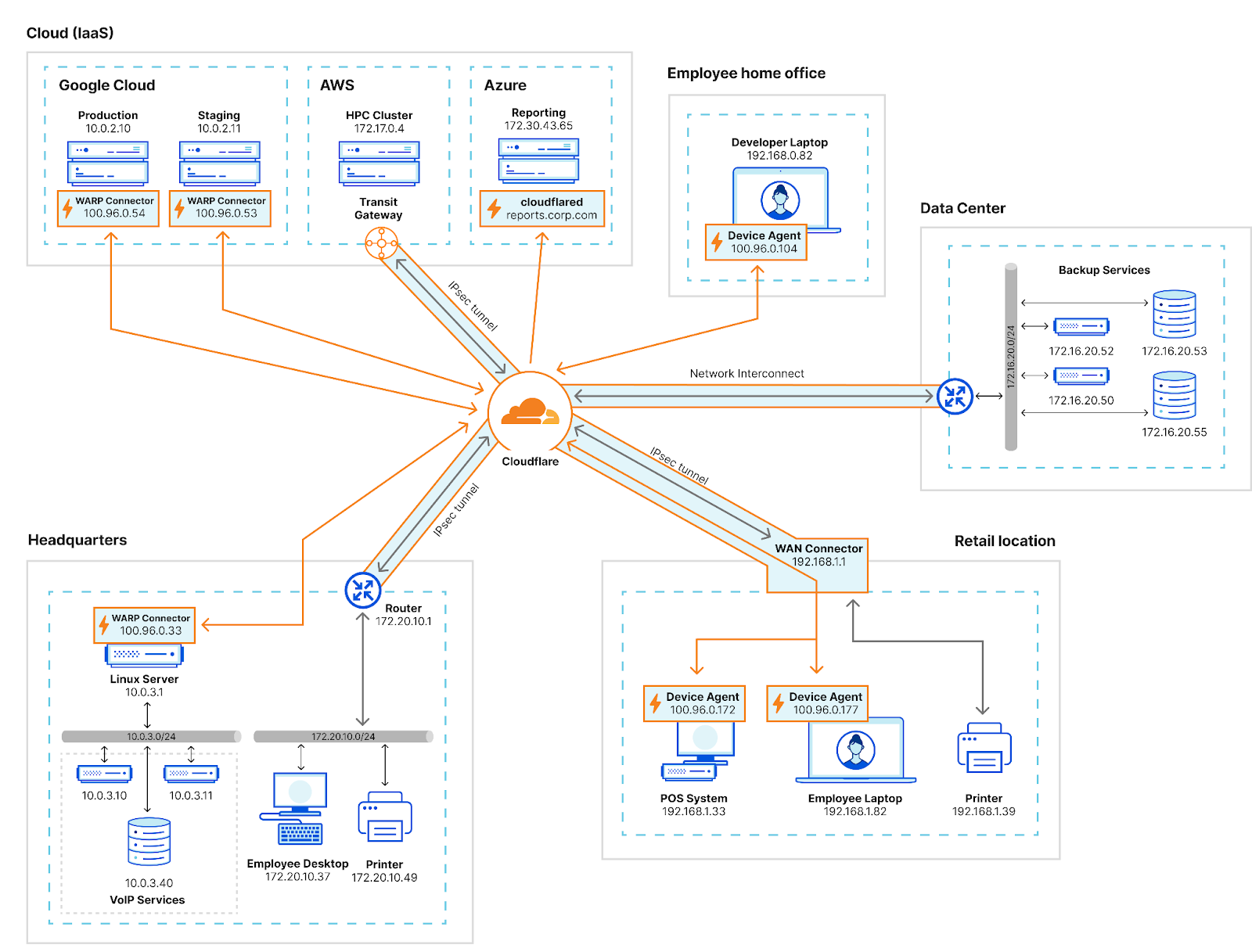

Cloudflare propose une vaste sélection d'accès directs (« on-ramp ») et de sorties directes (« off-ramp ») SASE, notamment des connecteurs pour votre réseau WAN, vos applications, vos services, vos systèmes, vos équipements et toute autre ressource réseau interne ; l'acheminement du trafic vers et depuis les services Cloudflare est ainsi facilité. Cette capacité aide les entreprises à opter pour le paradigme de connectivité qui leur convient le mieux, en fonction de l'environnement existant, de la familiarité technique et de la fonction.

Nous avons récemment examiné le connecteur Magic WAN dans un autre article de blog, et nous avons expliqué comment tous nos accès directs s'intègrent à notre architecture de référence SASE, notamment notre nouveau service WARP Connector. Cet article de blog se concentre sur l'impact principal de ces technologies pour les clients qui abordent la connectivité réseau SASE selon différentes perspectives.

Plus flexible et plus accessible pour les équipes responsables de la sécurité

Le processus de déploiement d'une architecture SASE peut remettre en question le statu quo d'une entreprise au regard des responsabilités internes et de la collaboration entre les services responsables de l'informatique, de la sécurité et des réseaux. Différentes équipes détiennent différentes technologies de sécurité ou de connectivité réseau, dont les cycles de remplacement ne sont pas forcément alignés ; cela peut réduire la volonté de l'entreprise de soutenir des projets particuliers.

Les professionnels de la sécurité ou de l'informatique doivent être en mesure de protéger les ressources, où qu'elles résident. Parfois, une petite évolution de la connectivité les aiderait à protéger plus efficacement une ressource donnée ; cependant, cette tâche n'est pas de leur ressort. Les équipes responsables de la sécurité ne veulent pas se sentir tributaires des équipes chargées des réseaux pour accomplir leur travail, mais elles ne souhaitent pas non plus causer, en aval, des problèmes affectant l'infrastructure de réseau existante. Elles ont besoin d'un moyen plus facile de connecter des sous-réseaux, par exemple, sans se sentir ralenties dans leur travail par des formalités bureaucratiques.

Connectivité de site à site basée sur un agent/proxy

Pour aider ces projets priorisant la sécurité à surmonter les défis associés aux silos traditionnels, Cloudflare propose des déploiements basés sur les agents/proxys et sur les équipements/services de routage pour la connectivité de site à site ou de sous-réseau à sous-réseau. Ainsi, les équipes responsables de la connectivité réseau peuvent opter pour les concepts de connectivité réseau traditionnels, qu'elles connaissent déjà, grâce à notre offre WANaaS basée sur les équipements/services de routage – une architecture moderne, qui délaisse l'approche patrimoniale reposant sur les superpositions de SD-WAN. Dans le même temps, les équipes responsables de la sécurité/l'informatique peuvent mettre en œuvre la connectivité par le biais de connecteurs logiciels basés sur des agents/proxys (tels que le service WARP Connector), dont le déploiement peut être plus abordable. Cette approche basée sur les agents brouille les lignes entre les normes sectorielles spécifiques aux connecteurs pour bureaux distants et aux connecteurs pour applications, rapprochant les technologies WAN et ZTNA afin de contribuer à la mise en œuvre d'un accès fondé sur le moindre privilège, sur tous les sites.

La connectivité basée sur un agent/proxy peut être un choix complémentaire intéressant pour un sous-ensemble de la connectivité réseau globale d'une entreprise. Ces scénarios d'utilisation de site à site, définis par logiciel, pourraient inclure des microsites sans routeur ni pare-feu, mais également englober des scénarios dans lesquels les équipes ne sont pas en mesure de configurer des tunnels IPsec ou GRE, comme dans le cas de réseaux gérés étroitement réglementés ou d'environnements de cloud tels que Kubernetes. Les entreprises peuvent adapter l'association d'accès directs du trafic à leurs besoins ; toutes les options peuvent être utilisées simultanément, et selon une approche composable.

Notre approche de la connectivité de site à site basée sur un agent/proxy emploie la même technologie sous-jacente que celle utilisée par les équipes responsables de la sécurité pour remplacer totalement les VPN ; elle permet notamment la prise en charge de l'architecture ZTNA pour les applications utilisant du trafic bidirectionnel ou initié par le serveur. Il s'agit notamment de services tels que le trafic VoIP (Voice over Internet Protocol) et SIP (Session Initiation Protocol), System Center Configuration Manager (SCCM) par Microsoft, la réplication de domaines Active Directory (AD) et, comme expliqué plus loin dans cet article de blog, des flux de travail DevOps.

Ce nouvel accès direct (« on-ramp ») de Cloudflare permet une connectivité de site à site, bidirectionnelle et maillée sans nécessiter de modifications de l'infrastructure de routage du réseau sous-jacent ; elle se comporte comme un routeur pour le sous-réseau au sein du réseau privé pour les accès directs (« on-ramp ») et les sorties directes (« off-ramp ») dédiées au trafic acheminé via Cloudflare.

Plus efficace pour les équipes responsables de la connectivité réseau

En revanche, pour les équipes responsables de la connectivité réseau qui, pour la connectivité de site à site, priorisent une mise en œuvre basée sur des équipements/services de routage au niveau de la couche réseau, les normes sectorielles imposent encore trop fréquemment des compromis entre sécurité, performances, coût et fiabilité. De nombreuses grandes entreprises (si ce n'est la plupart) sont encore tributaires de formes anciennes de connectivité privée, telles que le système MPLS. MPLS est généralement considéré comme onéreux et peu flexible, mais il est très fiable et propose des fonctionnalités telles que la qualité de service (QoS, Quality of Service) qui sont utilisées pour la gestion de la bande passante.

La connectivité Internet de base est très répandue dans la plupart des régions du monde habité ; cependant, elle comporte un certain nombre de problématiques, qui en font un substitut imparfait à MPLS. Dans de nombreux pays, l'Internet à haut débit est rapide et peu coûteux ; cependant, ce n'est pas le cas partout. La rapidité et les coûts sont tributaires des infrastructures locales, ainsi que du marché des fournisseurs d'accès régionaux. En règle générale, l'Internet à large bande n'est pas aussi fiable que la technologie MPLS. Les pannes et les ralentissements ne sont pas inhabituels, et les clients ont un degré de tolérance variable à la fréquence et à la durée des interruptions de service. Pour les entreprises, les pannes et les ralentissements ne sont pas tolérables ; les perturbations de l'accès au réseau sont synonymes de pertes d'activité, de clients mécontents, de baisses de productivité et de frustration du personnel. Aussi, bien qu'une grande partie des flux de trafic des entreprises ait, de toute façon, migré vers Internet, de nombreuses entreprises se heurtent à des difficultés lorsqu'elles délaissent le MPLS.

La technologie SD-WAN a introduit une alternative au MPLS, neutre sur le plan du transport, qui améliore par ailleurs la stabilité de la connectivité réseau par rapport à la connectivité à large bande conventionnelle. Cependant, elle comporte également de nouveaux problèmes en matière de topologie et de sécurité. Par exemple, l'augmentation du nombre de déploiements SD-WAN peut accroître le risque, si ces déploiements passent outre les fonctionnalités d'inspection entre bureaux régionaux. Cette technologie comporte également des défis spécifiques à la mise en œuvre, à l'image de la gestion de l'évolutivité et de l'utilisation/du contrôle d'un « réseau intermédiaire » – ou, plus précisément, de son absence. Ainsi, pour de nombreuses entreprises, la promesse d'un basculement complet vers la connectivité Internet et de la suppression du système MPLS reste inachevée. Ces problématiques ne sont pas non plus très évidentes pour certains clients au moment de l'achat, et nécessitent une formation continue à l'offre du marché.

Évolution du réseau WAN d'entreprise

Cloudflare Magic WAN se conforme à un paradigme différent, fondamentalement intégré dans la solution de connectivité cloud de Cloudflare ; le service adopte une approche de type « light branch, heavy cloud » (connectivité régionale légère, cloud renforcé) pour améliorer, voire remplacer les architectures de réseau existantes, notamment les circuits MPLS et les superpositions de réseaux SD-WAN. Bien que Magic WAN dispose de contrôles de routage et de configuration cloud-native similaires à ceux qu'attendent les clients d'un réseau SD-WAN traditionnel, le service s'avère plus facile à déployer, à gérer et à utiliser. Il s'adapte à l'évolution des besoins opérationnels et intègre des fonctionnalités de sécurité. Des clients tels que Solocal reconnaissent que les avantages de cette architecture réduisent, en fin de compte, leur coût total de possession :

« Le connecteur Magic WAN de Cloudflare offre une gestion centralisée et automatisée de l'infrastructure réseau et de sécurité, alliée à une approche intuitive. Intégré à la plateforme SASE de Cloudflare, il fournit une architecture cohérente et homogène, à fournisseur unique, fondée sur les normes et les bonnes pratiques propres au marché. Le contrôle de l'ensemble des flux de données est assuré, et les risques de violation de données ou de faille de sécurité sont réduits. Pour Solocal, il est évident que le service devrait nous permettre de réaliser des économies considérables, en réduisant jusqu'à 40 % le montant total des coûts liés à l'acquisition, à l'installation, à la maintenance et à la mise à niveau des appareils de notre réseau de bureaux régionaux. Une solution de connectivité à fort potentiel, qui permettra à notre service informatique de moderniser notre réseau. »

– Maxime Lacour, Network Operations Manager, Solocal

Cette approche est très différente de celle d'autres fournisseurs de solutions SASE à fournisseur unique, qui essaient de concilier des acquisitions dont l'architecture repose sur des philosophies fondamentalement différentes. Ces solutions « rapiécées » se traduisent par une expérience non convergente, en raison de leurs architectures fragmentées, produisant un résultat semblable à celui que constateraient les entreprises si elles faisaient appel à une multitude de fournisseurs distincts. La consolidation des composants d'une architecture SASE autour d'un fournisseur ayant élaboré une solution unifiée et intégrée, plutôt que le « rapiéçage » de différentes solutions de connectivité réseau et de la sécurité, simplifie considérablement le déploiement et la gestion en réduisant la complexité, le risque de contournement des solutions de sécurité et les défis potentiels en matière d'intégration ou de connectivité.

Magic WAN peut établir des tunnels IPsec vers Cloudflare automatiquement, par l'intermédiaire de notre système de connecteurs, ou manuellement, via des tunnels Anycast IPsec ou GRE initiés sur le routeur de périphérie ou le pare-feu du client, ou encore via Cloudflare Network Interconnect (CNI), sur des sites de peering privés ou dans des instances de cloud public. Le service va au-delà de la notion « d'intégration » avec la technologie SSE en assurant une véritable convergence des fonctionnalités de sécurité et de connectivité réseau et en aidant les entreprises à moderniser plus efficacement leurs réseaux.

Nouvelles fonctionnalités du connecteur Magic WAN

En octobre 2023, nous avons annoncé la disponibilité générale du connecteur Magic WAN, un dispositif léger que les clients peuvent intégrer dans leurs environnements réseau existants afin de bénéficier d'une connectivité sans intervention à Cloudflare One, et finalement, utiliser pour remplacer d'autres équipements réseau tels que les équipements SD-WAN, routeurs et pare-feu existants. Aujourd'hui, nous sommes ravis d'annoncer de nouvelles fonctionnalités du connecteur Magic WAN, parmi lesquelles :

- Des configurations de haute disponibilité (HA, High Availability) pour les environnements vitaux : dans les déploiements de grande ampleur, les entreprises souhaitent généralement bénéficier de la prise en charge de la haute disponibilité afin d'atténuer le risque de défaillance matérielle. La haute disponibilité recourt à une paire de connecteurs Magic WAN (exécutés en tant que machine virtuelle ou sur un équipement physique pris en charge) qui fonctionnent conjointement, l'un avec l'autre, afin d'assurer une continuité opérationnelle fluide en cas de défaillance de l'un des équipements. Les clients peuvent gérer la configuration de la haute disponibilité, ainsi que toutes les autres facettes du connecteur Magic WAN, depuis le tableau de bord unifié Cloudflare One.

- Sensibilité aux applications : l'une des principales fonctionnalités qui différencient la technologie SD-WAN des équipements réseau plus conventionnels est la possibilité de créer des politiques de gestion du trafic basées sur des applications connues, en plus des attributs de la couche réseau tels que les plages d'adresses IP et de ports. Les politiques sensibles aux applications permettent une gestion plus facile et plus granulaire des flux de trafic. La mise en œuvre de la sensibilité aux applications par Cloudflare tire parti de l'intelligence de notre réseau mondial, utilisant la catégorisation/classification déjà intégrée aux outils de sécurité tels que notre passerelle Secure Web Gateway. Les équipes responsables de l'informatique et de la sécurité bénéficient ainsi d'un comportement cohérent au niveau des décisions de routage et d'inspection – une fonctionnalité que ne proposent pas les solutions SASE « rapiécées » ou impliquant deux fournisseurs.

- Possibilité de déployer des machines virtuelles : le connecteur Magic WAN est désormais disponible sous la forme d'une image logicielle d'équipement virtuel, et peut être téléchargé aux fins d'un déploiement immédiat sur n'importe quelle plateforme de virtualisation ou hyperviseur pris en charge. Le connecteur virtuel Magic WAN offre un modèle de déploiement ultra-léger et une expérience de gestion centralisée du parc identiques à ceux de l'équipement physique, et est proposé à tous les clients Magic WAN sans frais supplémentaires.

- Visibilité et données analytiques améliorées : le connecteur Magic WAN offre une visibilité améliorée des indicateurs essentiels tels que l'état de la connectivité, l'utilisation du processeur, la consommation de mémoire et la température de l'équipement. Ces données analytiques sont disponibles depuis un tableau de bord et une API, permettant aux équipes opérationnelles d'intégrer les données dans leur centre d'opérations réseau.

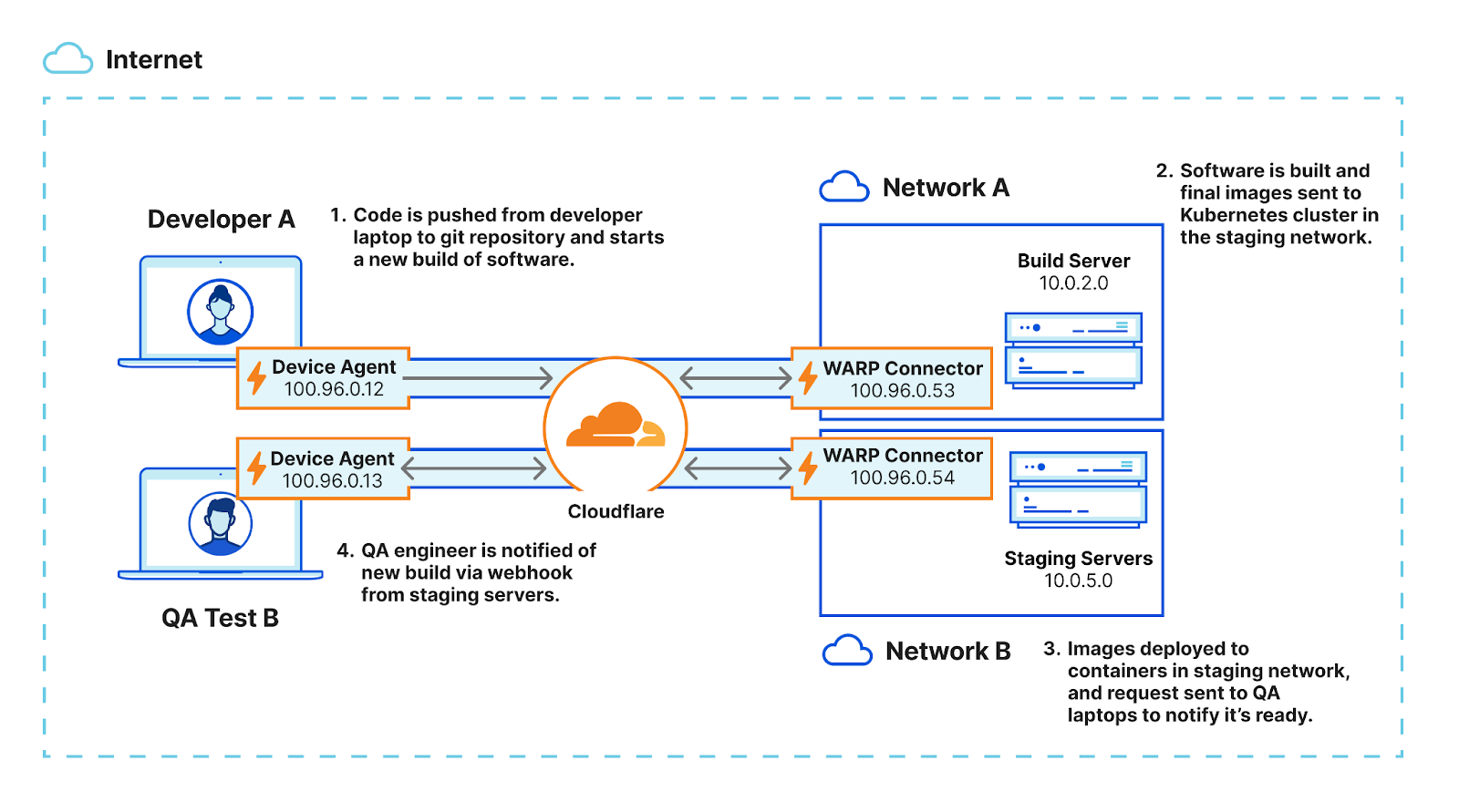

Étendre la portée de l'approche SASE au DevOps

L'interaction avec le pipeline complexe d'intégration et de déploiement en continu (Continuous Integration and Continuous Delivery, CI/CD) est réputée pour son agilité ; les solutions de connectivité et de sécurité soutenant ces flux de travail devraient donc être à la hauteur. Les équipes de DevOps se reposent trop souvent sur des VPN traditionnels pour établir un accès à distance à divers outils opérationnels et de développement. Les VPN se caractérisent par leur gestion fastidieuse, ainsi que leur susceptibilité à l'exploitation par le biais de vulnérabilités connues ou zero-day ; enfin, ils utilisent un modèle de connectivité en étoile (« hub-and-spoke ») dont la lenteur n'est pas adaptée aux flux de travail modernes.

Parmi tous les groupes de personnel, les développeurs sont particulièrement capables de trouver des solutions créatives permettant de réduire les frictions dans leurs flux de travail quotidiens ; aussi, toutes les mesures de sécurité mises en œuvre de l'entreprise doivent « simplement fonctionner », sans les perturber dans leur travail. Idéalement, tous les utilisateurs et serveurs associés aux environnements de développement, de préproduction et de production devraient être orchestrés par l'intermédiaire de contrôles d'accès Zero Trust centralisés, quels que soient les composants et les outils utilisés et l'emplacement où ils résident. Les changements de politique ad hoc doivent être pris en compte, de même que l'accès Zero Trust temporaire pour les sous-traitants ou même les intervenants d'urgence en cas d'incident affectant un serveur de production.

Connectivité Zero Trust pour le DevOps

L'architecture ZTNA propose un paradigme sectoriel efficace, permettant l'accès sécurisé des utilisateurs aux applications sur la base du moindre privilège ; toutefois, elle devrait s'étendre davantage afin d'inclure les scénarios d'utilisation de connectivité réseau sécurisée impliquant du trafic bidirectionnel ou initié par le serveur. Cette approche suit une tendance émergente, qui imagine un modèle de connectivité maillée superposée couvrant les clouds, les VPC ou les segments de réseau sans dépendance à l'égard des routeurs. Pour déployer une véritable connectivité point à point (« any-to-any »), les clients ont besoin d'une flexibilité suffisante pour couvrir tous leurs scénarios d'utilisation en matière de connectivité réseau et d'accès aux applications. Les accès réseau directs (« on-ramp ») proposés par les fournisseurs de solutions SASE ne peuvent pas tous s'étendre au-delà du trafic initié par le client sans nécessiter de modifications du routage sur le réseau ou imposer de compromis en matière de sécurité ; aussi, les revendications génériques de « connectivité point à point » (any-to-any) peuvent ne pas tenir leurs promesses initiales.

Cloudflare étend la portée de l'architecture ZTNA afin d'assurer la prise en charge de tous les scénarios d'utilisation d'accès des utilisateurs aux applications et propose des fonctions de connectivité réseau sécurisée maillée et peer-to-peer (P2P), afin d'offrir des options de connectivité aussi étendues et flexibles que possible. Les flux de travail DevOps de service à service peuvent être exécutés efficacement sur la même plateforme que celle utilisée pour le déploiement de l'architecture ZTNA, le remplacement d'un VPN ou le déploiement d'une solution SASE de grande ampleur. Cloudflare fait office de « liant » pour la connectivité de l'ensemble des utilisateurs et des ressources DevOps, indépendamment du flux de trafic à chaque étape. Cette même technologie, c'est-à-dire WARP Connector, permet aux administrateurs de gérer différents réseaux privés avec des plages d'adresses IP redondantes (VPC et RFC1918, prise en charge du trafic initié par le serveur et la connectivité aux applications P2P – par exemple, trafic SCCM, AD, VoIP et SIP – sur les réseaux existants). Elle peut également permettre de construire des réseaux privés P2P (par exemple, flux de ressources CI/CD) et d'acheminer le trafic de manière déterministe. Les entreprises peuvent également automatiser la gestion de leur plateforme SASE grâce au fournisseur Terraform de Cloudflare.

La différence Cloudflare

La plateforme SASE à fournisseur unique de Cloudflare, Cloudflare One, repose sur notre solution de connectivité cloud – la prochaine évolution du cloud public, qui offre une plateforme unifiée et intelligente de services programmables et composables permettant la connectivité entre tous les réseaux (réseaux d'entreprise et Internet), les clouds, les applications et les utilisateurs. Notre solution de connectivité cloud est suffisamment flexible pour faire de la connectivité point à point (« any-to-any ) une réalité plus accessible pour les entreprises déployant une architecture SASE, en s'adaptant aux préférences de déploiement ainsi qu'aux préconisations prescriptives. Cloudflare est conçue pour offrir l'étendue et la profondeur indispensables pour aider les entreprises à reprendre le contrôle de leur infrastructure informatique par le biais d'une solution SASE à fournisseur unique, tout en simplifiant les flux de travail pour chaque équipe contribuant au déroulement des opérations.

D'autres fournisseurs de SASE ont conçu leurs datacenters pour le trafic sortant vers Internet. Ces infrastructures n'ont pas été conçues pour gérer ou sécuriser le trafic Est-Ouest et ne fournissent ni réseau intermédiaire, ni service de sécurité pour le trafic acheminé depuis un bureau régional vers le siège social ou depuis un bureau régional vers un autre. Le réseau d'infrastructure intermédiaire mondial de Cloudflare assure la sécurité et la connectivité réseau pour une connectivité point-à-point (« any-to-any »), peu importe que les utilisateurs travaillent sur site ou à distance et que les applications résident dans le datacenter ou dans le cloud.

Pour plus d'informations, consultez notre documentation d'architecture de référence, « Evolving to a SASE architecture with Cloudflare » (en anglais) ou parlez avec un expert de Cloudflare One.