Heute freue ich mich, über unser autonomes DDoS-Schutzsystem (Distributed Denial of Service) zu sprechen. Dieses System wurde weltweit in allen unseren über 200 Rechenzentren implementiert und schützt alle unsere Kunden aktiv vor DDoS-Angriffen auf den Ebenen 3 bis 7 (im OSI-Modell), ohne dass ein menschliches Eingreifen erforderlich ist. Im Rahmen unsereres Commitments zu zeitlich unbeschränktem DDoS-Schutz, stellen wir unseren Kunden keine höheren Kosten in Rechnung, nur weil sie von einem DDoS-Angriff betroffen sind.

Autonomer Schutz an der Edge

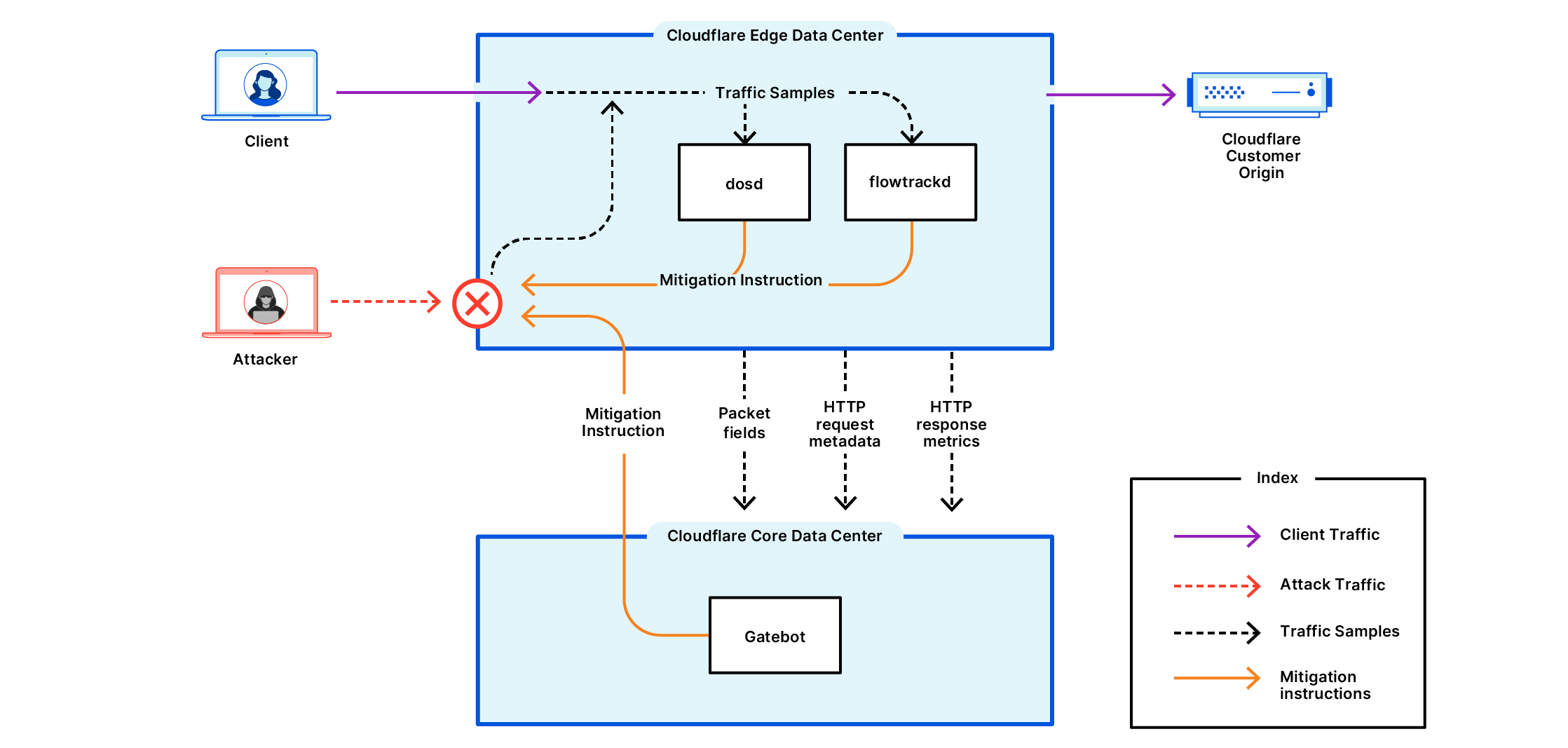

Um unsere Kunden schnell und präzise vor DDoS-Angriffen zu schützen, haben wir ein autonomes Edge-Erkennungs- und Abwehrsystem entwickelt, das eigenständig Entscheidungen treffen kann, ohne dass ein zentraler Konsens erforderlich ist. Es ist vollständig softwaredefiniert und läuft auf unserer Edge auf Commodity-Servern. Es wird von unserem Denial-of-Service-Daemon (dosd) betrieben, der ursprünglich Mitte 2019 zum Schutz vor L3/4-DDoS-Angriffen in Betrieb genommen wurde. Seitdem haben wir in die Erweiterung und Verbesserung seiner Fähigkeiten investiert, um Angreifern einen Schritt voraus zu sein und die Wirtschaftlichkeit von Angriffen zu stören. Mit den jüngsten Verbesserungen haben wir unsere Edge-Abwehr-Komponente erweitert, um zusätzlich zu L3/4-Angriffen auch vor L7-Angriffen zu schützen.

Dieses System läuft auf jedem einzelnen Server in allen unseren Edge-Rechenzentren. Es analysiert ständig Pakete und HTTP-Anfragen und scannt nach DDoS-Angriffen. Bei einer Erkennung wird sofort eine Abwehrregel mit einer in Echtzeit generierten Signatur an die optimale Stelle im Linux-Stack verschoben, an der die kosteneffizienteste Abwehrmaßnahme angewendet werden kann.

Unsere neuen Edge-Erkennungsfunktionen ergänzen unseren bestehenden globalen Mechanismus zur Erkennung von Bedrohungen, Gatebot, der sich im Zentrum unseres Netzwerks befindet. Die Erkennung von Angriffen im Kern des Netzwerks mit Gatebot eignet sich hervorragend für größere, verteilte volumetrische Angriffe, die eine Koordination über die gesamte Cloudflare-Edge erfordern, aber kleinere, lokalisierte Angriffe erfordern einen anderen Ansatz. Die Erkennung von Angriffen auf der Netzwerkebene und von HTTP-Angriffen an der Edge bedeutet, dass wir schneller Stichproben durchführen können, sowohl kleine als auch große Angriffe erkennen und sofort eine Regel zur Schadensbegrenzung erstellen können. In den letzten Monaten wurden 98,6 % aller L3/4 DDoS-Angriffe von dosd erkannt. Seit der Einführung der erweiterten Version von dosd wurden 81 % aller L7-Angriffe abgewehrt.

Wir haben bereits in vorangegangenen Blogbeiträgen über Gatebot und flowtrackd berichtet. In diesem Blogbeitrag werden wir uns also auf die erweiterten Dosd-Funktionen konzentrieren.

Linux-Netzwerke nutzen, um Pakete und Anfragen mit hoher Geschwindigkeit zu verwerfen

Vor zehn Jahren waren die Linux-Netzwerke langsam. Heute verwerfen wir dank Linux Pakete mit Hochgeschwindigkeit – insbesondere mit iptables und dem eXpress Data Path (XDP).

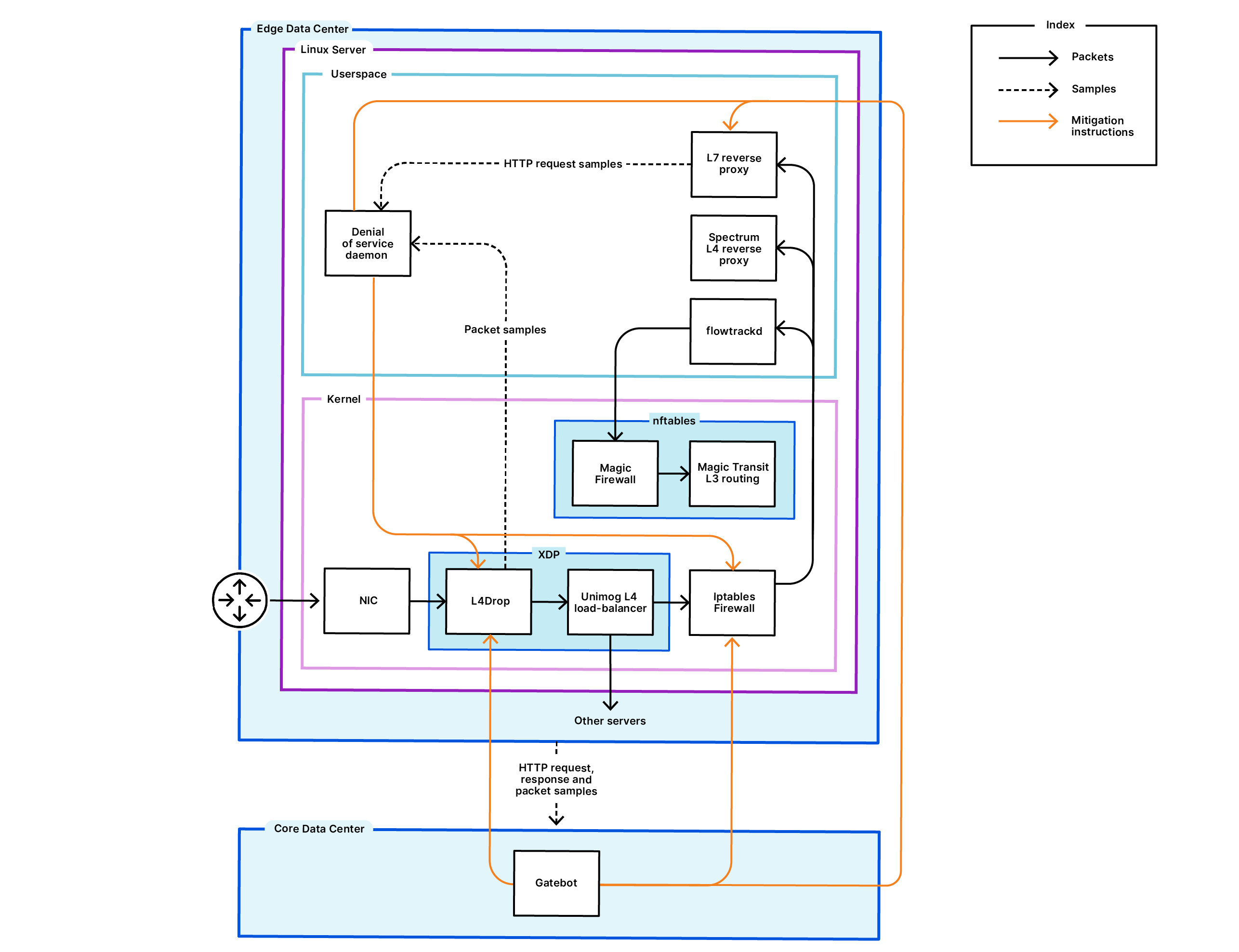

Der Lebenszyklus eines Pakets

Ein Paket, das für einen von Cloudflare geschützten Kunden bestimmt ist, bahnt sich seinen Weg zum nächstgelegenen Cloudflare-Rechenzentrum über BGP Anycast. Sobald es ankommt, wird es vom Router über Netzwerk-Switches mithilfe des ECMP-Algorithmus (ECMP) an einen Server weitergeleitet. Wenn es bei einem Server ankommt, wird das Paket an eine Gruppe von eXpress Data Path (XDP)-Programmen gesendet. Die erste Gruppe von XDP-Programmen, L4Drop, wendet Abwehrregeln aus zuvor entdeckten Angriffen an und übermittelt Paketproben zur weiteren Analyse an dosd.

Wenn ein Paket nicht als schädlich verworfen wird, wird es an Unimog, unseren proprietären L4-Load Balancer, weitergeleitet. Anhand von Daten über den Zustand und die Performance des Servers entscheidet Unimog, ob das Paket auf demselben Server verbleiben oder an einen anderen Server im Rechenzentrum weitergeleitet werden soll, der es besser verarbeiten kann. Nach Unimog wird es durch die iptables-Firewall und dann, wenn es auf eine L7-Anwendung abzielt, z.B. einen durch die Cloudflare WAF geschützten Dienst, an unseren HTTP-Reverse-Proxy weitergeleitet. Der Reverse-Proxy läuft im Userspace und HTTP-Anfragen durchlaufen unsere Web Application Firewall, die Regeln der Application Firewall und zusätzliche Kundenkonfigurationen. Wenn das Paket stattdessen für eine TCP/UDP-Anwendung (Spectrum) oder ein IP-Ziel bestimmt ist, das geroutet und nicht über einen Proxy geleitet wird (Magic Transit), würde es diese Systeme durchlaufen und nicht unseren HTTP-Proxy.

Zusätzlich zu L4Drop überträgt unser HTTP-Proxy auch Proben und Metadaten von HTTP-Anfragen an dosd. Dieses Edge-Sampling erfolgt mit einer 10-mal höheren Geschwindigkeit als das Core-Sampling, da die Signale nun lokal analysiert (und verarbeitet) werden können, anstatt an ein zentrales Rechenzentrum gesendet zu werden. Ebenso werden die Pakete von dosd 81 Mal schneller geprüft als von gatebot.

Gemeinsam analysieren dosd, gatebot und flowtrackd die empfangenen Proben und wenden Abwehrregeln an, wenn DDoS-Angriffe entdeckt werden. Sie übertragen Abwehrregeln in den Web-Proxy, um HTTP-Angriffe abzuwehren. Angriffsanfragen wird je nach Entscheidung des Systems entweder mit einer Sperre, Durchsatzbegrenzung oder Challenge begegnet. Wenn es sich jedoch um einen sehr umfangreichen Angriff handelt, wird die Abwehrregel nach unten in die iptables-Firewall geleitet und L7-Angriffe werden mit IP Jails auf L4 verworfen, um die Abwehr kosteneffizienter zu gestalten. In ähnlicher Weise werden L3/4-Angriffe in der iptables-Firewall mit erweiterten Berkeley Packet Filter (eBPF)-Programmen innerhalb von L4Drop abgewehrt. Die Nutzung dieser Komponenten ermöglicht es uns, DDoS-Angriffe in großem Umfang automatisch abzuwehren.

Damit Angriffe nicht mehr wirtschaftlich sind

Unser oben beschriebenes erweitertes autonomes System wurde zusammen mit unseren bestehenden Komponenten zur Bedrohungsabwehr entwickelt, um unsere Kunden vor DDoS-Angriffen zu schützen, die inzwischen sehr einfach und billig ausgeführt werden können. Diese Angriffe werden von böswilligen Akteuren eingesetzt, die darauf abzielen, eine Website, eine mobile App, ein Spiel oder ein anderes mit dem Internet verbundenes Objekt lahmzulegen. Diese erweiterten Schutzmaßnahmen waren ein notwendiger Schritt, da im vergangenen Jahr die Zahl der Angriffe gestiegen ist, wie wir in unseren Berichten zu DDoS-Trends dokumentiert haben. Außerdem werden die Angriffe immer größer und ausgefeilter, wie z.B. der Angriff, bei dem akustische Beats imitiert wurden. Genauso wichtig sind kleine Angriffe, die eine kleine Webseite lahmlegen könnten. Wir wollen die großen und kleinen Angriffe blockieren.

In vielen Fällen können Angreifer DDoS-Angriffe kostenlos mit öffentlich zugänglichen Tools starten oder gegen eine geringe Gebühr einen DDoS-as-a-Service-Botnetz wie Moobot im Dark Web anheuern. Laut dem Dark Web Price Index für 2020 kann man schon ab 10 $ einen einstündigen DDoS-Angriff mit einer Geschwindigkeit von 10-50.000 Anfragen pro Sekunde erhalten. Die Kosten für Angriffe sind weitaus geringer als der Schaden, den sie verursachen. Indem sie einen Ausfall verursachen oder auch nur den Service verschlechtern, können Angreifer ihrem Opfer einen erheblichen Schaden zufügen. Wenn beispielsweise eine E-Commerce-Website ausfällt, können sich Nutzer nicht mehr anmelden und keine Einkäufe tätigen. Auch eine erhöhte Latenzzeit kann dazu führen, dass Nutzer ihre Warenkörbe aufgeben und zur Konkurrenz wechseln. Eine Minute Ausfallzeit kann sich leicht auf den Verlust von Zehntausenden von Dollar auswirken.

Die Häufigkeit, Raffinesse und Größe von DDoS-Angriffen erfordern einen neuen Ansatz – einen, der schnell, genau und präzise ist. Aus diesem Grund haben wir die in diesem Beitrag beschriebenen erweiterten Schutzmaßnahmen entwickelt.

Unser Ziel: ein besseres Internet

Cloudflare möchte ein besseres Internet schaffen – ein sicheres, schnelleres und zuverlässigeres Internet für alle. Die Vision des DDoS-Teams leitet sich von dieser Mission ab: Unser Ziel ist es, die Auswirkungen von DDoS-Angriffen der Vergangenheit angehören zu lassen. In den 90er und 2000er Jahren wurden Spam-E-Mails zu einem ernsthaften Problem. Heute werden sie von den E-Mail-Diensten für uns herausgefiltert, und unser Ziel ist es, dasselbe für DDoS-Angriffe zu tun.

Wenn Sie sich näher für den DDoS-Schutz von Cloudflare interessieren, wenden Sie sich an uns oder probieren Sie ihn mit unserem Free-Tarif hier kostenlos aus.

Übrigens, wenn Sie daran interessiert sind, im Engineering-Team für DDoS-Schutz zu arbeiten, stellen wir derzeit Mitarbeiter an unseren Standorten in London und Austin ein. Reichen Sie Ihre Bewerbung hier ein:

Austin: https://boards.greenhouse.io/cloudflare/jobs/2291040?gh_jid=2291040

London: https://boards.greenhouse.io/cloudflare/jobs/2291038?gh_jid=2291038